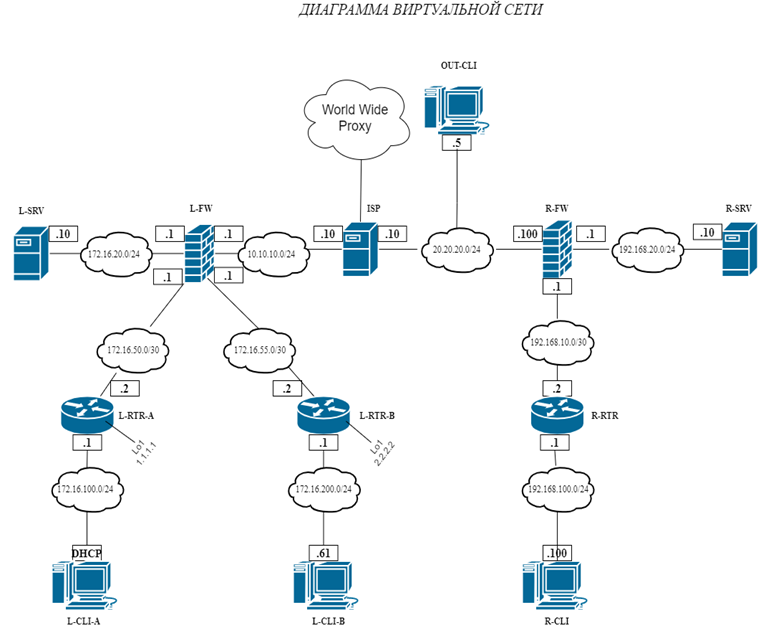

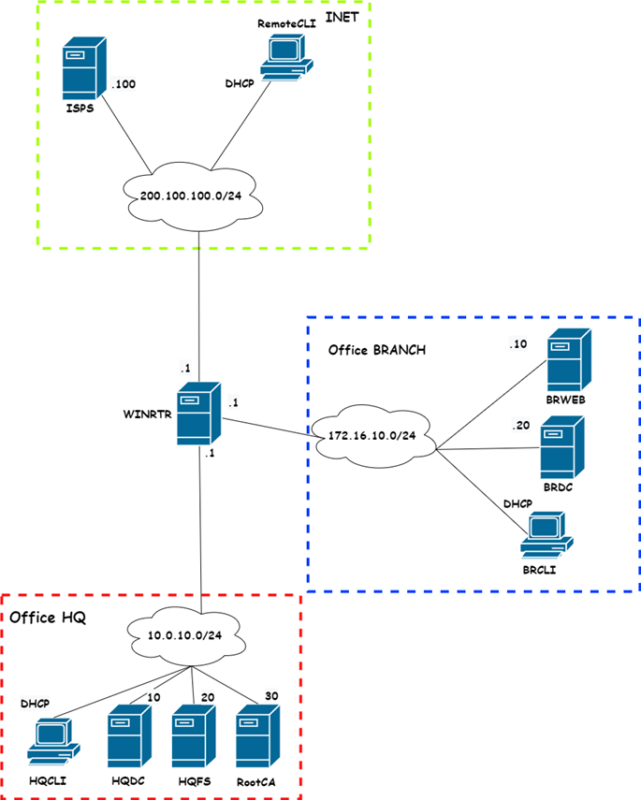

Схема сети

1. Проведем базовую настройку всех устройств.

CLI

в графике

имя CLI

ip address 3.3.3.10

gateway 3.3.3.1

DNS 3.3.3.1

RTR-L

Если работаете на Cisco (мой вариант):

#enable

#show ip interface brief

#configure terminal

#interface GigabitEthernet 1

##ip address 4.4.4.100 255.255.255.0

##exit

#interface GigabitEthernet 2

##ip address 192.168.100.254 255.255.255.0

##exit

#hostname RTR-L

практически после каждой настройки производим резервное копирование настроек write memo

Если работаете на debian:

*подключаем debian-11.2.0-amd64-BD-1.iso*

#debian login: root

#password: toor

#apt-cdrom add

#apt install -y network-manager

#nmtui

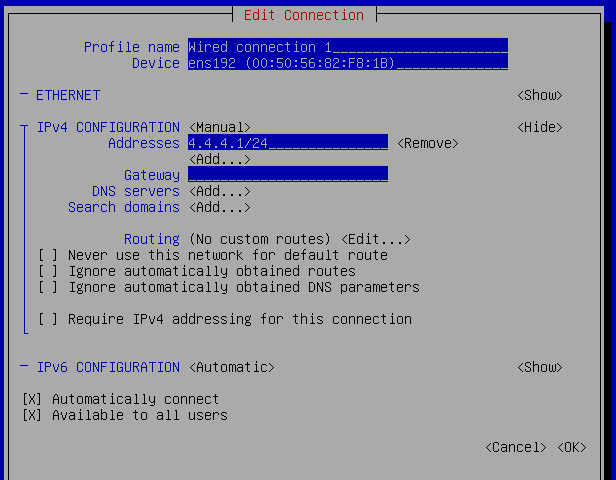

int WiredConnection 1 (ens192) ip 4.4.4.100/24, gateway 4.4.4.1

int WiredConnection 2 (ens224) ip 192.168.100.254/24 DNS 192.168.100.200

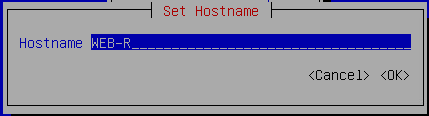

hostname RTR-L

#reboot

RTR-R

Если работаете на Cisco (мой вариант):

#enable

#show ip interface brief

#configure terminal

#interface GigabitEthernet 1

##ip address 5.5.5.100 255.255.255.0

##exit

#interface GigabitEthernet 2

##ip address 172.16.20.100 255.255.255.0

##exit

#hostname RTR-R

#enable

#show ip interface brief

#configure terminal

#interface GigabitEthernet 1

##ip address 5.5.5.100 255.255.255.0

##exit

#interface GigabitEthernet 2

##ip address 172.16.20.100 255.255.255.0

##exit

#hostname RTR-R

Если работаете на debian:

*подключаем debian-11.2.0-amd64-BD-1.iso*

#debian login: root

#password: toor

#apt-cdrom add

#apt install -y network-manager

#nmtui

int WiredConnection 1 (ens192) ip 5.5.5.100/24, gateway 5.5.5.1

int WiredConnection 2 (ens224) ip 172.16.20.100/24 DNS 192.168.100.200

hostname RTR-R

#reboot

SRV

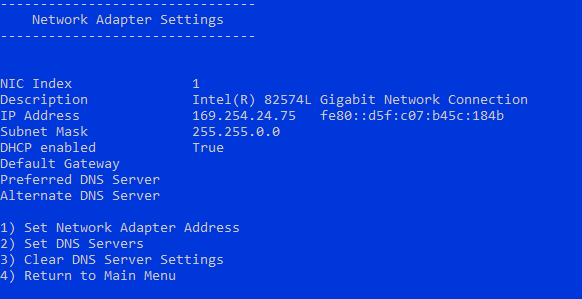

Если работаете на Windows Server (мой вариант):

User: Administrator

Password: Toor123

Win+R -> sconfig

->

-> 1) Set Network Adapter Address

-> Static IP

-> Static IP address: 192.168.100.200

-> Subnet mask: 255.255.255.0

-> Default gateway: 192.168.100.254

-> 4) Return to Main Menu

-> 2) Computer Name

->SRV

->Перезагружаем (то есть соглашаемся на всплывшее окно)

Если работаете на debian:

*подключаем debian-11.2.0-amd64-BD-1.iso*

#debian login: root

#password: toor

#apt-cdrom add

#apt install -y network-manager

#nmtui

int WiredConnection 1 (ens192) ip 192.168.100.200/24, gateway 192.168.100.254

hostname SRV

#reboot

WEB-L

*подключаем debian-11.2.0-amd64-BD-1.iso*

#debian login: root

#password: toor

#apt-cdrom add

#apt install -y network-manager chrony openssh-server nginx lyxn cifs-utils

#nmtui

int WiredConnection 1 (ens192) ip 192.168.100.100/24, gateway 192.168.100.254, DNS 4.4.4.1

hostname WEB-L

#reboot

WEB-R

*подключаем debian-11.2.0-amd64-BD-1.iso*

#debian login: root

#password: toor

#apt-cdrom add

#apt install -y network-manager chrony openssh-server nginx lyxn cifs-utils

#nmtui

int WiredConnection 1 (ens192) ip 127.16.100.100/24,gateway 127.16.100.254, DNS 5.5.5.1

hostname WEB-R

#reboot

ISP

*подключаем debian-11.2.0-amd64-BD-1.iso*

#debian login: root

#password: toor

#apt-cdrom add

#apt install -y network-manager bind9 chrony dnsutils openssh-server bind9utils

#nmtui

int WiredConnection 1 (ens192) ip 4.4.4.1/24

int WiredConnection 2 (ens224) ip 5.5.5.1/24

int WiredConnection 3 (ens256) ip 3.3.3.1/24

hostname ISP

#reboot

2. Сетевая связность

1. Сети, подключенные к ISP, считаются внешними:

ISP forward

nano /etc/sysctl.conf

net.ipv4.ip_forward=1

image

RTR-L Gitw

ip route 0.0.0.0 0.0.0.0 4.4.4.1

RTR-R gitw

ip route 0.0.0.0 0.0.0.0 5.5.5.1

2. Платформы контроля трафика, установленные на границах регионов, должны выполнять трансляцию трафика, идущего из соответствующих внутренних сетей во внешние сети стенда и в сеть Интернет.

RTR-L NAT

на внутр. интерфейсе — ip nat inside

на внешн. интерфейсе — ip nat outside

int gi 1

ip nat outside

!

int gi 2

ip nat inside

!

access-list 1 permit 192.168.100.0 0.0.0.255

ip nat inside source list 1 interface Gi1 overload

RTR-R NAT

int gi 1

ip nat outside

!

int gi 2

ip nat inside

!

access-list 1 permit 172.16.100.0 0.0.0.255

ip nat inside source list 1 interface Gi1 overload

3. Между платформами должен быть установлен защищенный туннель, позволяющий осуществлять связь между регионами с применением внутренних адресов.

RTR-L

interface Tunne 1

ip address 172.16.1.1 255.255.255.0

tunnel mode gre ip

tunnel source 4.4.4.100

tunnel destination 5.5.5.100

router eigrp 6500

network 192.168.100.0 0.0.0.255

network 172.16.1.0 0.0.0.255

RTR-R

interface Tunne 1

ip address 172.16.1.2 255.255.255.0

tunnel mode gre ip

tunnel source 5.5.5.100

tunnel destination 4.4.4.100

router eigrp 6500

network 172.16.100.0 0.0.0.255

network 172.16.1.0 0.0.0.255

RTR-L

crypto isakmp policy 1

encr aes

authentication pre-share

hash sha256

group 14

!

crypto isakmp key TheSecretMustBeAtLeast13bytes address 5.5.5.100

crypto isakmp nat keepalive 5

!

crypto ipsec transform-set TSET esp-aes 256 esp-sha256-hmac

mode tunnel

!

crypto ipsec profile VTI

set transform-set TSET

interface Tunnel1

tunnel mode ipsec ipv4

tunnel protection ipsec profile VTI

RTR-R

conf t

crypto isakmp policy 1

encr aes

authentication pre-share

hash sha256

group 14

!

crypto isakmp key TheSecretMustBeAtLeast13bytes address 4.4.4.100

crypto isakmp nat keepalive 5

!

crypto ipsec transform-set TSET esp-aes 256 esp-sha256-hmac

mode tunnel

!

crypto ipsec profile VTI

set transform-set TSET

interface Tunnel1

tunnel mode ipsec ipv4

tunnel protection ipsec profile VTI

4. Платформа управления трафиком RTR-L выполняет контроль входящего трафика согласно следующим правилам:

RTR-L ACL

ip access-list extended Lnew

permit tcp any any established

permit udp host 4.4.4.100 eq 53 any

permit udp host 5.5.5.1 eq 123 any

permit tcp any host 4.4.4.100 eq 80

permit tcp any host 4.4.4.100 eq 443

permit tcp any host 4.4.4.100 eq 2222

permit udp host 5.5.5.100 host 4.4.4.100 eq 500

permit esp any any

permit icmp any any

int gi 1

ip access-group Lnew in

5. Платформа управления трафиком RTR-R выполняет контроль входящего трафика согласно следующим правилам:

RTR-R ACL

ip access-list extended Rnew

permit tcp any any established

permit tcp any host 5.5.5.100 eq 80

permit tcp any host 5.5.5.100 eq 443

permit tcp any host 5.5.5.100 eq 2244

permit udp host 4.4.4.100 host 5.5.5.100 eq 500

permit esp any any

permit icmp any any

int gi 1

ip access-group Rnew in

6. Обеспечьте настройку служб SSH региона Left:

RTR-L SSH

ip nat inside source static tcp 192.168.100.100 22 4.4.4.100 2222

SSH RTR-R

ip nat inside source static tcp 172.16.100.100 22 5.5.5.100 2244

SSH WEB-L

apt-cdrom add

apt install -y openssh-server ssh

systemctl start sshd

systemctl enable ssh

SSH WEB-R

apt-cdrom add

apt install -y openssh-server ssh

systemctl start sshd

systemctl enable ssh

DEMO2022-2023-linux-only

(Свободный проект альтруистов) 100% выполненное задание (публичный вариант) к демонстрационному экзамену по сетевому и системному администрированию. Полностью и только на Debian. Основано на первоисточнике: https://github.com/storm39mad/DEMO2022/tree/main/azure

В формате docx: Very Easy Linux.docx

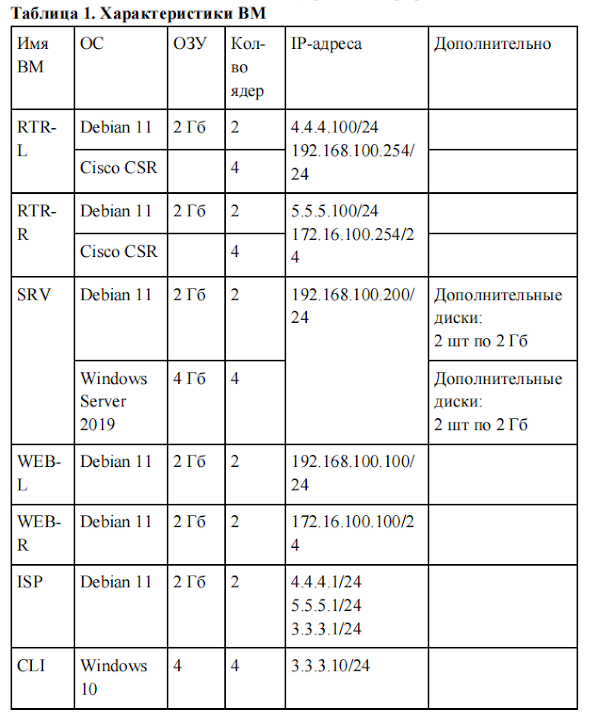

Таблица 1. Характеристики ВМ

| Name VM | ОС | RAM | CPU | IP | Additionally |

|---|---|---|---|---|---|

| RTR-L | Debian 11/CSR | 2 GB | 2/4 | 4.4.4.100/24 | |

| 192.168.100.254/24 | |||||

| RTR-R | Debian 11/CSR | 2 GB | 2/4 | 5.5.5.100/24 | |

| 172.16.100.254 /24 | |||||

| SRV | Debian 11/Win 2019 | 2 GB /4 GB | 2/4 | 192.168.100.200/24 | Доп диски 2 шт по 5 GB |

| WEB-L | Debian 11 | 2 GB | 2 | 192.168.100.100/24 | |

| WEB-R | Debian 11 | 2 GB | 2 | 172.16.100.100/24 | |

| ISP | Debian 11 | 2 GB | 2 | 4.4.4.1/24 | |

| 5.5.5.1/24 | |||||

| 3.3.3.1/24 | |||||

| CLI | Win 10 | 4 GB | 4 | 3.3.3.10/24 |

Виртуальные машины и коммутация.

Необходимо выполнить создание и базовую конфигурацию виртуальных

машин.

- На основе предоставленных ВМ или шаблонов ВМ создайте отсутствующие виртуальные машины в соответствии со схемой.

- Характеристики ВМ установите в соответствии с Таблицей 1;

- Коммутацию (если таковая не выполнена) выполните в соответствии со схемой сети.

- Имена хостов в созданных ВМ должны быть установлены в соответствии со схемой.

- Адресация должна быть выполнена в соответствии с Таблицей 1;

- Обеспечьте ВМ дополнительными дисками, если таковое необходимо в соответствии с Таблицей 1;

#(Если изначально доступна работа из под пользователя с обычными привилегиями, то повышение привилегий, то есть работа из под root, выполняется через команду sudo -i).

#На текущем этапе, пока что выполняется настройка имён хостов и IP-адресации.

МОНТИРОВАНИЕ ОБРАЗОВ И УСТАНОВКА ПАКЕТОВ

#На демо-экзамене предоставляются ISO-образы с дополнительным ПО. Установка пакетов через них. Выход в реальный интернет не предоставляется.

#К примеру, на виртуальной машине RTR-L нужно установить необходимые по заданию пакеты. Для этого необходимо вмонтировать в VM один из ISO-образов и добавить его в source.list (необязательно все, только самый первый).

#Одновременно с добавлением образа в source.list, производится обновление списка доступных пакетов от каждого смонтированного образа.

#Если требуется установить ПО, связанные с которым пакеты находятся на нескольких образах, то в proxmox надо так же выбрать уже другой образ, по образцу выше. После этого в Debian, для обновления пакетов от другого образа, нужно выполнить следующие команды:

#А далее снова apt-cdrom add.

#Добавляем автомонтирование образа с ПО при перезагрузке виртуальной машины.

#(в nano сохранение изменений на CTRL+S, выход — CTRL+X)

Очень полезные сочетания клавиш в nano:

Alt + 6 — копировать одну или несколько строк.

Ctrl + U — вставить строку или строки.

Ctrl + K — вырезать (удалить) строку.

Alt + T — удалить ВСЁ ниже курсора.

Ctrl + S — сохранить изменения.

Ctrl + X — выход.

Длинные пробелы ставятся при нажатии на TAB.

#Далее нужно настроить статическую IP-адресацию на каждой машине. Адресация представлена в конце комплекта оценочной документации. Для сопоставления MAC-адресов с IP-адресами на каждой машине, нужно проделать следующее:

#На proxmox, при выборе виртуальной машины и просмотре списка его оборудования, нужно обратить внимание на MAC-адрес и имя моста (bridge). У другой машины, присоединённой к текущей (пример ISP), имя моста будет идентичным.

#По одинаковому названию моста можно увидеть связность конкретных машин. По их MAC-адресам — связь с IP-адресами.

ПЕРВЫЙ ВАРИАНТ НАСТРОЙКИ

#Настройка IP-адресов каждой машины (кроме CLI). Каждый интерфейс настраивается через nmcli одной длинной командой:

ISP

#Названия интерфейсов можно посмотреть и через nmcli connection. Если наименования не содержат Wired connection и они имеют красный цвет, то нужно ввести команду systemctl restart NetworkManager и заново ввести nmcli connection.

#Элементы команд полностью не нужно вписывать (кроме имён и цифр). Достаточно вбить начало команды (пример: ipv4.ad), как в терминале Cisco, и через нажатие на TAB произойдёт автодописывание (ipv4.addresses).

#Пример соответствует самой первой введёной строке:

nmc(TAB) co(TAB) mod(TAB) Wi(TAB) 1 ipv4.a(TAB) 5.5.5.1/24 ipv4.me(TAB) m(TAB) au(TAB) y(TAB) con-n(TAB) ISP-RTRR.

RTR-R

RTR-L

WEB-L

SRV

WEB-R

CLI

#На виртуальной машине CLI, по заданию, операционная система Windows 10. Порядок изменения имени хоста и IP-адреса там другой:

#Жмём на OK, заходим в PowerShell и пингуем шлюз по умолчанию (ISP). Далее меняем имя хоста:

#Запрос о перезагрузке подтверждаем.

ВТОРОЙ ВАРИАНТ НАСТРОЙКИ

#(короткие команды в nmcli):

ISP

RTR-R

RTR-L

WEB-L

SRV

WEB-R

#После настройки IP-адресации, проверяем доступность соседних устройств с помощью команды ping.

#Для отправки файлов с помощью scp (или для соединения по ssh), нужно отредактировать sshd_config на начальной (откуда), конечной (куда отправляем файл) и промежуточной виртуальной машине (через какую машину проходит файл). Допустим, нужно отправить файл test с RTR-L на RTR-R. После установки пакетов, включая ssh, на RTR-L, RTR-R и ISP между ними редактируется строка с разрешением на аутентификацию из под root.

Сетевая связность.

В рамках данного модуля требуется обеспечить сетевую связность между

регионами работы приложения, а также обеспечить выход ВМ в имитируемую

сеть “Интернет”

- Сети, подключенные к ISP, считаются внешними:

- Запрещено прямое попадание трафика из внутренних сетей во внешние и наоборот;

#Сперва, нужно разрешить пересылку пакетов через устройства, осуществляющих маршрутизацию (RTR-L, ISP и RTR-R).

#Для выполнения условия о запрете прямого прохождения трафика, необходимо установить firewalld на RTR-L и RTR-R. Интерфейсы на них, смотрящие во внешние сети, определить в зону external. В зоне external разрешён не весь, а только определённый вручную тип трафика, а также выполняется трансляция трафика, идущего из внутренних сетей во внешние.

#Выявляем интерфейсы, которые смотрят во «внешние» сети.

- Платформы контроля трафика, установленные на границах регионов, должны выполнять трансляцию трафика, идущего из соответствующих внутренних сетей во внешние сети стенда и в сеть Интернет.

- Трансляция исходящих адресов производится в адрес платформы,расположенный во внешней сети.

#Условия выполнены примерами выше.

- Между платформами должен быть установлен защищенный туннель, позволяющий осуществлять связь между регионами с применением внутренних адресов.

- Трафик, проходящий по данному туннелю, должен быть защищен:

- Платформа ISP не должна иметь возможности просматривать содержимое пакетов, идущих из одной внутренней сети в другую.

- Туннель должен позволять защищенное взаимодействие между платформами управления трафиком по их внутренним адресам

- Взаимодействие по внешним адресам должно происходит без применения туннеля и шифрования

- Трафик, идущий по туннелю между регионами по внутренним адресам, не должен транслироваться.

- Трафик, проходящий по данному туннелю, должен быть защищен:

#На RTR-L и RTR-R устанавливаем libreswan для работы IPsec (создание защищённого туннеля). Для его установки потребуется использовать два образа с ПО, монтируя и извлекая их поочерёдно, когда потребует этого установщик в debian.

#Сначала выполняется создание GRE-туннеля между RTR-L и RTR-R. После — настройка файрволла на ISP. Поверх туннеля — настройка IPsec.

IPsec

#Создаём файлы конфигурации и ключа.

#Для большего удобства, лучше скопировать mytunnel.conf и mytunnel.secrets с RTR-L на RTR-R через scp, в аналогичную директорию.

#Дополнительная проверка работы IPsec. Запуск tcpdump на ISP, при оправке ICMP-запросов с RTR-R на RTR-L. На скрине ниже видно, что ICMP-запросы и ответы именуются иначе.

EIGRP или OSPF

#Для организации подключения виртуальных машин, имеющих адреса во внутренних сетях, к новосозданному туннелю и для связи стороны Left со стороной Right, нужно настроить один из протоколов маршрутизации (EIGRP или OSPF) с помощью frr.

- Платформа управления трафиком RTR-L выполняет контроль входящего трафика согласно следующим правилам:

- Разрешаются подключения к портам DNS, HTTP и HTTPS для всех клиентов;

- Порты необходимо для работы настраиваемых служб

- Разрешается работа выбранного протокола организации защищенной связи;

- Разрешение портов должно быть выполнено по принципу “необходимо и достаточно”

- Разрешается работа протоколов ICMP;

- Разрешается работа протокола SSH;

- Прочие подключения запрещены;

- Для обращений в платформам со стороны хостов, находящихся внутри регионов, ограничений быть не должно;

- Разрешаются подключения к портам DNS, HTTP и HTTPS для всех клиентов;

- Платформа управления трафиком RTR-R выполняет контроль входящего трафика согласно следующим правилам:

- Разрешаются подключения к портам HTTP и HTTPS для всех клиентов;

- Порты необходимо для работы настраиваемых служб

- Разрешается работа выбранного протокола организации защищенной связи;

- Разрешение портов должно быть выполнено по принципу необходимо и достаточно”

- Разрешается работа протоколов ICMP;

- Разрешается работа протокола SSH;

- Прочие подключения запрещены;

- Для обращений в платформам со стороны хостов, находящихся внутри регионов, ограничений быть не должно;

- Разрешаются подключения к портам HTTP и HTTPS для всех клиентов;

- Обеспечьте настройку служб SSH региона Left и Right:

- Подключения со стороны внешних сетей по протоколу к платформе управления трафиком RTR-L на порт 2222 должны быть перенаправлены на ВМ Web-L;

- Подключения со стороны внешних сетей по протоколу к платформе управления трафиком RTR-R на порт 2244 должны быть перенаправлены на ВМ Web-R;

#На WEB-L и WEB-R также необходимо настроить ssh на приём соединений из под root.

#Проверка подключения по ssh. Если на CLI имя пользователя не «root», то к команде ssh дописывается -l root (английская л):

Инфраструктурные службы

В рамках данного модуля необходимо настроить основные

инфраструктурные службы и настроить представленные ВМ на применение этих

служб для всех основных функций.

- Выполните настройку первого уровня DNS-системы стенда:

- Используется ВМ ISP;

- Обслуживается зона demo.wsr

- Наполнение зоны должно быть реализовано в соответствии с Таблицей 2;

- Сервер делегирует зону int.demo.wsr на SRV;

- Поскольку SRV находится во внутренней сети западного региона, делегирование происходит на внешний адрес маршрутизатора данного региона.

- Маршрутизатор региона должен транслировать соответствующие порты DNS-службы в порты сервера SRV

- Внешний клиент CLI должен использовать DNS-службу, развернутую на ISP, по умолчанию;

(Делегирование зоны — это не то же самое, что и создание slave-сервера! В нашем случае создаются два master-сервера!).

Таблица 2. DNS-записи зон (demo.wsr)

| Zone | Type | Key | Meaning |

|---|---|---|---|

| demo.wsr | A | isp | 3.3.3.1 |

| A | www | 4.4.4.100 | |

| A | www | 5.5.5.100 | |

| CNAME | internet | isp | |

| NS | int | rtr-l.demo.wsr | |

| A | rtr-l | 4.4.4.100 |

- Выполните настройку второго уровня DNS-системы стенда;

- Используется ВМ SRV;

- Обслуживается зона int.demo.wsr;

- Наполнение зоны должно быть реализовано в соответствии с Таблицей 2;

- Обслуживаются обратные зоны для внутренних адресов регионов

- Имена для разрешения обратных записей следует брать из Таблицы 2;

- Сервер принимает рекурсивные запросы, исходящие от адресов внутренних регионов;

- Обслуживание клиентов(внешних и внутренних), обращающихся к к зоне int.demo.wsr, должно производится без каких либо ограничений по адресу источника;

- Внутренние хосты регионов (равно как и платформы управления трафиком) должны использовать данную DNS-службу для разрешения всех запросов имен;

Таблица 3. DNS-записи зон (int.demo.wsr)

| Zone | Type | Key | Meaning |

|---|---|---|---|

| int.demo.wsr | A | web-l | 192.168.100.100 |

| A | web-r | 172.16.100.100 | |

| A | srv | 192.168.100.200 | |

| A | rtr-l | 192.168.100.254 | |

| A | rtr-r | 172.16.100.254 | |

| A | webapp2 | 192.168.100.100 | |

| A | webapp2 | 172.16.100.100 | |

| CNAME | webapp | webapp2 | |

| CNAME | ntp | srv | |

| CNAME | dns | srv |

#На SRV выполняются аналогичные шаги, вплоть до настройки apparmor. После apparmor — уже с дополнительными коррективами:

- Выполните настройку первого уровня системы синхронизации времени:

- Используется сервер ISP.

- Сервер считает собственный источник времени верным, stratum=4;

- Сервер допускает подключение только через внешний адрес соответствующей платформы управления трафиком;

- Подразумевается обращение SRV для синхронизации времени;

- Клиент CLI должен использовать службу времени ISP;

#Далее нужно зайти на CLI и синхронизировать время с ISP. Для начала, нужно любыми способами зайти в Панель Управления и выбрать «Дата и Время».

#Дополнительно, нужно включить автоматическую синхронизацию времени и даты. Делается это так же через Control Panel (Панель управления) -> Administrative Tools -> Services -> Windows Time. С ручного управления переключаем на автоматическое, запускаем сервис и применяем изменения.

#Примерно так должен выглядеть правильно настроенный сервис.

- Выполните конфигурацию службы второго уровня времени на SRV

- Сервер синхронизирует время с хостом ISP;

- Синхронизация с другими источникам запрещена;

- Сервер должен допускать обращения внутренних хостов регионов, в том числе и платформ управления трафиком, для синхронизации времени;

- Все внутренние хосты(в том числе и платформы управления трафиком) должны синхронизировать свое время с SRV;

- Сервер синхронизирует время с хостом ISP;

- Реализуйте файловый SMB-сервер на базе SRV

- Сервер должен предоставлять доступ для обмена файлами серверам WEB-L и WEB-R;

- Сервер, в зависимости от ОС, использует следующие каталоги для хранения файлов:

- /mnt/storage для система на базе Linux;

- Диск R: для систем на базе Windows;

- Хранение файлов осуществляется на диске (смонтированном по указанным выше адресам), реализованном по технологии RAID типа “Зеркало”;

- Сервера WEB-L и WEB-R должны использовать службу, настроенную на SRV, для обмена файлами между собой:

- Служба файлового обмена должна позволять монтирование в виде стандартного каталога Linux

- Разделяемый каталог должен быть смонтирован по адресу /opt/share;

- Каталог должен позволять удалять и создавать файлы в нем для всех пользователей;

- Служба файлового обмена должна позволять монтирование в виде стандартного каталога Linux

#На SRV сначала нужно реализовать программно RAID 1 (Зеркало) на двух накопителях по 2 ГБ. Сами накопители уже имеются на SRV. Наличие и наименования накопителей проверяются командами fdisk -l или lsblk.

#Далее перезагружаем SRV командой reboot. После перезагрузки и входа из под root, перепроверяем наименование RAID-массива. Оно должно измениться.

Все последующие операции выполняются одинаково на WEB-L и WEB-R!

#После выполнения тех же действий на WEB-L, в качестве итоговой проверки следует создать нового пользователя (желательно на WEB-L и WEB-R), зайти из под него и попробовать создать, отредактировать и удалить файлы по пути /opt/share. Ограничений в действиях быть не должно.

- (Один из возможных вариантов) Реализуйте файловый сервер на базе SRV

- Сервер должен предоставлять доступ для обмена файлами серверам WEB-L и WEB-R;

- Сервер, в зависимости от ОС, использует следующие каталоги для хранения файлов:

- /mnt/storage для система на базе Linux;

- Диск R: для систем на базе Windows;

- Все созданные файлы в рамках обмена должны принадлежать одному специальному пользователю;

- Сервера WEB-L и WEB-R должны использовать службу, настроенную на SRV, для обмена файлами между собой:

- Служба файлового обмена должна позволять монтирование в виде стандартного каталога Linux;

- Разделяемый каталог должен быть смонтирован по адресу /opt/share;

- Каталог должен позволять удалять и создавать файлы в нем для всех пользователей;

- Служба файлового обмена должна позволять монтирование в виде стандартного каталога Linux;

#Именно в этом варианте условия задания кардинально отличаются от тех, что вариантом выше:

#1. Нет необходимости создавать RAID 1.

#2. Не указано, что необходимо реализовывать именно файловый SMB-сервер, то есть, можно любой другой.

#3. Условие «Все созданные файлы в рамках обмена должны принадлежать одному специальному пользователю» следует понимать так: создаваемые файлы в /mnt/storage (SRV) и /opt/share (WEB-L и WEB-R), при проверке через ls -l, должны показывать свою принадлежность конкретному пользователю, допустим, tester, а не root и nobody.

#4. Условие с принадлежностью файлов конкретному пользователю ставит под сомнение возможность использования Samba, так как там это крайне трудно реализовать.

#Поэтому в этом примере файловый сервер будет реализовываться помощью NFS.

#Теперь необходимо внести изменения в конфигурационный файл /etc/exports, позволяющие осуществить монтирование каталогов с помощью NFS. Параметры первой добавленной строки позволят создавать файлы на SRV из под пользователя tester. Следующие четыре строки дают доступ хостам к каталогу /mnt/storage и также выполняют функции первой строки.

#Если ВДРУГ потребуется перезагрузить SRV, то скорее всего, после ввода команды reboot, появится такое сообщение. Ничего страшного в нём нет, потребуется только подождать 1-2 минуты до завершения перезагрузки.

#Проверка создания и доступа к файлам, из под других пользователей, аналогична первому варианту.

- (Одна из возможных полных альтернатив настройке файлового сервера) Выполните конфигурацию служб SSH на WEB-L и WEB-R:

- SSH-сервер должен использовать порт 1022;

- Подключение с аккаунтом root разрешено только в связках WEB-L WEB-R и WEB-R WEB-L;

- Внешние подключения к WEB-L возможны только для специально созданного аккаунта sshuser;

- Подключения из внутренних сетей к WEB-L и WEB-R возможны для любых аккаунтов, кроме root;

#Все необходимые настройки вносятся в конфигурационный файл /etc/ssh/sshd_config, на WEB-L и WEB-R. И так как в этом задании изменён порт ssh, то позже нужно будет изменить правила в файрволлах на RTR-L и RTR-R, для обеспечения корректного доступа с внешних сетей.

#В конфигурационных файлах ниже используются специальные символы для сокращения количества записей:

? (вопрос) — означает абсолютно любой один символ, один знак или одну цифру.

* (звезда) — означает абсолютно любое количество символов, знаков или цифр.

#То есть, запись root@192.168.100. * включает в себя связку из аккаунта root и диапазона адресов внутренней сети 192.168.100.0 — 192.168.100.255.

#Запись sshuser@?.?.?. * включает в себя связку из аккаунта sshuser и диапазонов адресов, которым соответствуют внешние сети в задании: 3.3.3.0 — 3.3.3.255, 4.4.4.0 — 4.4.4.255, 5.5.5.0 — 5.5.5.255.

#Запись * @192.168.100. * включает в себя связку из любых аккаунтов и диапазона адресов внутренней сети 192.168.100.0 — 192.168.100.255.

#Две части конфигурационного файла на WEB-L:

#Две части конфигурационного файла на WEB-R:

#Далее необходимо сгенерировать приватные и публичные ключи на WEB-L и WEB-R, а после — отправить друг другу только публичные ключи. Предполагается, что по беспарольной аутентификации, с использованием ключей, WEB-L и WEB-R будут взаимодействовать только между собой. А с остальными ПК и не-root аккаунтами — по паролям.

#Такие действия необходимы для соблюдения условий задания о запрете на вход из под root со стороны внутренних сетей, а конкретнее, с адресов GRE-туннеля. Через DenyUsers в /etc/ssh/sshd_config не получится просто запретить связку root@10.5.5. *, в противном случае соединение по ssh между WEB-L и WEB-R не будет устанавливаться.

#Редактирование правил на файрволлах RTR-L и RTR-R, которые касаются именно перенаправления подключений по ssh.

#Теперь, для проверки соблюдения всех заданных условий, необходимо создать какого-нибудь пользователя и пользователя sshuser на WEB-L и WEB-R. Затем, в различных вариациях пробовать подключаться по ssh к WEB-L и WEB-R.

- Выполните настройку центра сертификации на базе SRV:

- В случае применения решения на базе Linux используется центр сертификации типа OpenSSL и располагается по адресу /var/ca

- Выдаваемые сертификаты должны иметь срок жизни не менее 500 дней;

- Параметры выдаваемых сертификатов:

- Страна RU;

- Организация DEMO.WSR;

- Прочие поля (за исключением CN) должны быть пусты;

#По пути /var/ca/ теперь расположен наш локальный корневой центр сертификации, со всеми необходимыми для него файлами.

Инфраструктура веб-приложения.

Данный блок подразумевает установку и настройку доступа к веб-приложению, выполненному в формате контейнера Docker

- Образ Docker (содержащий веб-приложение) расположен на ISO-образе дополнительных материалов;

- Выполните установку приложения AppDocker0;

- Пакеты для установки Docker расположены на дополнительном ISO-образе;

- Инструкция по работе с приложением расположена на дополнительном ISO-образе;

#Если файл имеет расширение просто tar, то распаковывать его не нужно! Добавляем образ с расширением tar так же, в локальный docker-репозиторий по инструкции ниже.

#Порт сервера может быть другим, 80 например. На этом моменте нужно заострить внимание, иначе веб-страница на CLI не откроется!

- Необходимо реализовать следующую инфраструктуру приложения.

- Клиентом приложения является CLI (браузер Edge);

- Хостинг приложения осуществляется на ВМ WEB-L и WEB-R;

- Доступ к приложению осуществляется по DNS-имени www.demo.wsr;

- Имя должно разрешаться во “внешние” адреса ВМ управления трафиком в обоих регионах;

- При необходимости, для доступа к к приложению допускается реализовать реверс-прокси или трансляцию портов;

#Инструкция (Readme.txt) по работе с приложением в docker-контейнере написана на русском языке. Имеющееся ПО в Debian для просмотра и редактирования текстовых файлов не распознаёт кириллицу, поэтому целесообразнее перенести или отобразить этот файл в CLI, на Windows 10. Один из способов — отобразить содержимое инструкции через веб-страницу, при доступе к WEB-L с CLI.

#По указанному пути должна быть доступна инструкция. Особое внимание на используемый порт приложением.

#Второй способ — скопировать инструкцию Readme.txt с WEB-L на CLI, через scp с использованием настроенного ранее порта 2222.

- Доступ к приложению должен быть защищен с применением технологии TLS;

- Необходимо обеспечить корректное доверие сертификату сайта, без применения “исключений” и подобных механизмов;

- Незащищенное соединение должно переводится на защищенный канал автоматически;

- Необходимо обеспечить отказоустойчивость приложения;

- Сайт должен продолжать обслуживание (с задержкой не более 25 секунд) в следующих сценариях:

- Отказ одной из ВМ Web

- Отказ одной из ВМ управления трафиком.

- Сайт должен продолжать обслуживание (с задержкой не более 25 секунд) в следующих сценариях:

#Ситуация с обеспечением «доверия» к сертификату сайта здесь особая. Можно применить минимум усилий по настройке сертификации (облегчённый вариант), но тогда этот единственный подпункт задания не будет выполнен и по нему не засчитают 0,5 баллов (лол). Или же, при проведении более сложной настройки сертификации (усложнённый вариант, нужно зубрить), задание будет выполнено в полном объёме.

Облегчённый вариант.

Усложнённый вариант.

#Копируем файлы в общедоступное хранилище на SRV, куда также имеют доступ WEB-L и WEB-R.

#Не перепутайте!

#crt — расширения сертификатов. csr — расширение запросов на подпись сертификатов.

#Теперь в браузере при вводе адреса https://www.demo.wsr должно осуществляться корректное отображение содержимого веб-страницы, без внесения сайта в исключения и т.п.

#При желании, можно поэкспериментировать с вызовом функций из файла Readme.txt или попробовать отключать по очереди веб-сервера (WEB-L и WEB-R) и/или маршрутизаторы (RTR-L и RTR-R). Вызовы функций должны без проблем работать, как и балансировка трафика (включается в работу другой веб-сервер взамен выключенного).

P.S. По факту, пункты задания с «обеспечением отказоустойчивости приложения» не являются выполненными. Вместо отказоустойчивости, была реализована балансировка (в файле конфигурации default, в nginx). Разница в том, что реализованный функционал балансировки предназначен для равномерного распределения клиентских подключений между WEB-L и WEB-R и не способен обеспечить стабильный доступ к веб-сайту, если отключается один из маршрутизаторов (RTR-L или RTR-R).

Время простоя, в случае отключения одного из маршрутизаторов — 35-60 секунд (больше лимита в 25 секунд по заданию).

Время простоя, в случае отключения WEB-L или WEB-R — 15-20 секунд (меньше лимита; именно так и нужно).

Реализованную балансировку на демо-экзамене вполне могут засчитать как отказоустойчивость, если квалификация проверяющих не очень высокая или если они готовы пойти на уступки. В остальном, имеется риск потерять 1,2 балла.

P.P.S. К сожалению, пока отсутствуют варианты с реализацией именно отказоустойчивости и именно в рамках задания.

Необходимо разработать скрипт, который:

1) Создаст пользователей user1-10 с паролями Passw0rd 1-10

a. Домашний каталог /home/user1-10

b. Оболочка по умолчанию /bin/dash

c. Доступ по ssh без ключа от каждого пользователя к каждому (требует установки ssh)

2) Скопировать в домашние каталоги пользователей файлы /etc/passwd и /etc/groups

3) Для каждого пользователя создать структуру каталогов dir1-dir2-dir3,dir4

4) Разместить в dir1 скрипт который каждую минуту в течении 10 минут записывает в файл time.txt текущую дату и время и состояние любой службы посредством systemctl

Итоги работы

1) 4 скрипта в текстовом виде

2) Файл с результатами в виде скриншотов процесс выполнения скрипта и результат его работы

3) Оценка будет по 100 бальной шкале

a. Скрипт 1 30 баллов

b. Скрипт 2 10 баллов

c. Скрипт 3 20 баллов

d. Скрипт 4 30 баллов

e. 10 баллов судейская оценка за качество работы.

Здание рассчитано на 1 час 40 минут времени

Демонстрационный экзамен по стандартам WorldSkills Russia – процедура оценки профессиональных компетенций, навыков и умений обучающихся и выпускников в соответствии со спецификацией стандартов Ворлдскиллс, которая предусматривает:

– моделирование реальных производственных условий для демонстрации выпускниками профессиональных умений и навыков;

– независимую экспертную оценку выполнения заданий демонстрационного экзамена, в том числе экспертами из числа представителей предприятий;

– определение уровня знаний, умений и навыков выпускников в соответствии с международными требованиями.

С 19.04 по 21.04.21 в техникуме на аккредитованной по стандартам Ворлдскиллс Россия площадке – «Центр проведения демонстрационного экзамена по компетенции «Сетевое и системное администрирование»» проходила промежуточная аттестация в группе 322.

В качестве главного эксперта на демонстрационном экзамене был мастер производственного обучения Юрий Петрович Ханталин, так как он является сертифицированным экспертом с правом проведения региональных чемпионатов по стандартам Worldskills.

Линейные эксперты:

Бажуков Сергей Александрович – специалист IT, ООО “Мется Форест Подпорожье”,

Петров Юрий Николаевич – преподаватель ГАОУВО ЛО “ЛГУ им. А.С. Пушкина”, Бокситогорский институт (филиал) СПО,

Барканова Наталья Евгеньевна – преподаватель ГАОУЛО “Приозерский политехнический колледж”,

Шлендик Александр Юрьевич – учитель информатики МБОУ “Подпорожская СОШ №8”.

Босоногов Владислав – студент IV курса, победитель IV Регионального чемпионата Ленинградской области WSR, участник сборной Ленинградской области, призер VIII Национального чемпионата «Молодые профессионалы» (Worldskills Russia), компетенция «Сетевое и системное администрирование».

18 студентов выполняли задания по трем модулям, по два часа на каждый.

Студенты должны были сделать сетевую инфраструктуру для предприятия. Задания, конечно, сложные. Но зато взяты из реальной практики. Если студент выполняет это задание, то он может уже в будущем поддерживать и локальную сеть крупного предприятия.

Дмитрий Бушков экзамен по системе Ворлдскиллс сдает впервые, хотя ещё в 2019 году он стал золотым медалистом регионального чемпионата Ленинградской области. Теперь он поставил себе задачу улучшить результат и набрать за работу больше баллов.

За ходом демонстрационного экзамена удаленно следит менеджер компетенции. А еще на экзамене присутствуют представители предприятий региона. Ведь так гораздо проще найти хорошего специалиста.

Мы с нетерпение ждем результатов и Скиллспаспортов для студентов. (Skills Passport – электронный документ, формируемый по итогам демонстрационного экзамена по стандартам Ворлдскиллс Россия в личном кабинете участника на Цифровой платформе WSR, отражающий уровень владения практическими навыками).

Результаты участие студентов в демонстрационном экзамене – это независимая оценка качества подготовки обучающихся, что, несомненно, влияет на рейтинг учебного заведения в целом!

Учебное пособие предназначено для преподавателей и студентов, осваивающих основные профессиональные образовательные программы СПО укрупненных групп «Информатика и вычислительная техника» и «Информационная безопасность»: «Наладчик компьютерных сетей», «Компьютерные сети», «Сетевое и системное администрирование», «Информационные системы и программирование», «Информационная безопасность телекоммуникационных систем», «Информационная безопасность автоматизированных систем», «Обеспечение информационной безопасности телекоммуникационных систем», «Обеспечение информационной безопасности автоматизированных систем» в целях повышения уровня умений и знаний в области профессиональной деятельности и обеспечивает подготовку к сдаче Демонстрационного экзамена по стандартам Союза «Агентство развития профессиональных сообществ и рабочих кадров „Молодые профессионалы (Ворлдскиллс Россия)“» компетенции «Сетевое и системное администрирование» в соответствии с требованиями комплекта оценочной документации 1.1 (КОД 1.1).

Название: Сетевое и системное администрирование. Демонстрационный экзамен КОД 1.1

Автор: Уймин А. Г.

Издательство: Лань

Год: 2021

Формат: pdf

Язык: русский

Страниц: 478

Размер: 76 Mb

Скачать Уймин А.Г. Сетевое и системное администрирование. Демонстрационный экзамен КОД 1.1

- Директор — 8 (81853) 420-68. Приёмная комиссия — 8 (81853) 407-69

- nmsgc@yandex.ru

- Пн-Чт с 9:00 до 17:00 ч. Пт с 9:00 до 15:30 ч.

ГБПОУ НАО «Нарьян-Марский

социально-гуманитарный колледж

имени И.П. Выучейского»

Пятница, 10 Марта 2023

-

Карта сайта

НОВОСТИ

АБИТУРИЕНТАМ

МУЗЕЙ

- О МУЗЕЕ

- ПАМЯТНЫЕ ДАТЫ

- НМСГК — 85

- К 90-ЛЕТИЮ СИСТЕМЫ ОБРАЗОВАНИЯ НАО

МЕДИАТЕКА

- Видео

ГОСТЕВАЯ

ОЧНОЕ ОТДЕЛЕНИЕ

СВЕДЕНИЯ ОБ ОБРАЗОВАТЕЛЬНОЙ ОРГАНИЗАЦИИ

- ОСНОВНЫЕ СВЕДЕНИЯ

- СТРУКТУРА И ОРГАНЫ УПРАВЛЕНИЯ ОО

- ДОКУМЕНТЫ

- ОБРАЗОВАНИЕ

- ОЧНОЕ ОТДЕЛЕНИЕ

- ЗАОЧНОЕ ОТДЕЛЕНИЕ

- ОБРАЗОВАТЕЛЬНЫЕ СТАНДАРТЫ

- РУКОВОДСТВО. ПЕДАГОГИЧЕСКИЙ СОСТАВ

- БИБЛИОТЕКА

- СОЦИАЛЬНО-ПСИХОЛОГИЧЕСКОЕ ТЕСТИРОВАНИЕ

- КОНСУЛЬТАЦИОННЫЙ ЦЕНТР «Поддержка семей, имеющих детей»

- МАТЕРИАЛЬНО-ТЕХНИЧЕСКОЕ ОБЕСПЕЧЕНИЕ И ОСНАЩЕННОСТЬ ОБРАЗОВАТЕЛЬНОГО ПРОЦЕССА

- СТИПЕНДИИ И ИНЫЕ ВИДЫ МАТЕРИАЛЬНОЙ ПОДДЕРЖКИ

- ПЛАТНЫЕ ОБРАЗОВАТЕЛЬНЫЕ УСЛУГИ

- ФИНАНСОВО-ХОЗЯЙСТВЕННАЯ ДЕЯТЕЛЬНОСТЬ

- ИНФОРМАЦИЯ О ЗАКАЗАХ И ЗАКУПКАХ УЧРЕЖДЕНИЯ

- ВАКАНТНЫЕ МЕСТА ДЛЯ ПРИЕМА (ПЕРЕВОДА)

- ДОСТУПНАЯ СРЕДА

- СОВРЕМЕННЫЕ МАСТЕРСКИЕ

- ЮБИЛЕЙ КОЛЛЕДЖА 90 ЛЕТ

- МЕЖДУНАРОДНОЕ СОТРУДНИЧЕСТВО

- НЕЗАВИСИМАЯ ОЦЕНКА КАЧЕСТВА ОБРАЗОВАНИЯ (НОКО)

- Наставничество

Баннеры

-

Демонстрационный экзамен по стандартам Ворлдскиллс Россия -

11 мая 2022

-

Просмотров: 345

Документы по организации Демонстрационного экзамена по компетенции «Сетевое и системное администрирование» 2022 год

► Аттестат ЦПДЭ Сетевое и системное администрирование

► Положение о проведении в 2021-2022 учебном году демонстрационного экзамена по компетенции Сетевое и системное администрирование в рамках ГИА на основе стандартов WorldSkills

► ИЛ форма 1

► ИЛ форма 2

► SMP план

► Инструкция по охране труда и технике безопасности для проведения Демонстрационного экзамена по стандартам Ворлдскиллс Россия

► КОС ДЭ Сетевое и системное администрирование все КОД

► План застройки

Войти

ОБРАТНАЯ СВЯЗЬ

- Политика обработки персональных данных

- Задать вопрос

СТУДЕНТАМ

- АКТУАЛЬНОЕ РАСПИСАНИЕ ЗАНЯТИЙ

- ДИСТАНЦИОННОЕ ОБУЧЕНИЕ

- ДЕТСКИЙ ТЕЛЕФОН ДОВЕРИЯ

- ФИЗИЧЕСКАЯ КУЛЬТУРА

- ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ

- СЛУЖБА ПРИМИРЕНИЯ

ВОСПИТАТЕЛЬНАЯ РАБОТА

- Положения

- Планы

- Классное руководство

- Методические материалы

- Спортивная жизнь

- Программы воспитания

ОБРАЗОВАТЕЛЬНЫЕ РЕСУРСЫ

-

Министерство образования и науки РФ

-

Федеральный список экстремистских материалов

-

Что нужно знать о коррупции

-

Naryan-Mar Social Humanitarian College

-

Социальная сеть работников образования

-

Помощь выпускникам в поисках работы

-

Преподаватель естественнонаучных дисциплин

-

Преподаватель дисциплин по информатике

-

Преподаватель по иностранному языку

-

Группа в вконтакте СК «Медведи Арктики»

-

«Мой выбор» — Клуб молодого избирателя НМСГК

-

Клуб «Экос» — Эколого-краевеческий клуб НМСГК

-

Клуб «CASH.» — клуб финансовой грамотности

-

Клуб виртуальной реальности

ПРАКТИКА

- Нормативная база

- Организация практики

- Сотрудничество с социальными партнерами

БЦСТВ

- Базовый центр содействия трудоустройству выпускников НАО

ЦСТВ

- Центр содействия трудоустройству выпускников

Есть вопрос?

Напишите нам

-

Вы здесь:

- Главная

- ОБРАЗОВАНИЕ

- ОЧНОЕ ОТДЕЛЕНИЕ

- Демонстрационный экзамен по стандартам Ворлдскиллс Россия

- Документы по организации Демонстрационного экзамена по компетенции «Сетевое и системное администрирование» 2022 год

©2023 ГБПОУ НАО «Нарьян-Марский социально-гуманитарный колледж имени И.П. Выучейского» . Все права защищены.

Задания для конкурса:

Модуль А: «Пусконаладка инфраструктуры на основе OC семейства Linux»

Версия 1 от 28.09.20.

ВВЕДЕНИЕ

Умение работать с системами на основе открытого исходного

кода становится все более важным навыком для тех, кто желает построить успешную

карьеру в ИТ. Данное конкурсное задание содержит множество задач, основанных на

опыте реальной эксплуатации информационных систем, в основном, интеграции и

аутсорсинге. Если вы можете выполнить задание с высоким результатом, то вы

точно сможете обслуживать информационную инфраструктуру большого предприятия.

ОПИСАНИЕ КОНКУРСНОГО ЗАДАНИЯ

Данное конкурсное задание разработано с использованием

различных открытых технологий, с которыми вы должны быть знакомы по

сертификационным курсам LPIC и Red Hat. Задания поделены на следующие секции:

- Базовая конфигурация

- Конфигурация сетевой инфраструктуры

- Службы централизованного управления и журналирования

- Конфигурация служб удаленного доступа

- Конфигурация веб-служб

- Конфигурация служб хранения данных

- Конфигурация параметров безопасности и служб аутентификации

Секции независимы друг от друга, но вместе они образуют

достаточно сложную инфраструктуру. Некоторые задания достаточно просты и

понятны, некоторые могут быть неочевидными. Можно заметить, что некоторые

технологии должны работать в связке или поверх других технологий. Например,

динамическая маршрутизация должна выполняться поверх настроенного между

организациями туннеля. Важно понимать, что если вам не удалось настроить

полностью технологический стек, то это не означает, что работа не будет оценена.

Например, для удаленного доступа необходимо настроить IPsec-туннель, внутри

которого организовать GRE-туннель. Если, например, вам не удалось настроить

IPsec, но вы смогли настроить GRE, то вы все еще получите баллы за организацию

удаленного доступа.

ИНСТРУКЦИИ ДЛЯ

УЧАСТНИКА

В первую очередь необходимо прочитать задание полностью.

Следует обратить внимание, что задание составлено не в хронологическом порядке.

Некоторые секции могут потребовать действий из других секций, которые изложены

ниже. На вас возлагается ответственность за распределение своего рабочего

времени. Не тратьте время, если у вас возникли проблемы с некоторыми заданиями.

Вы можете использовать временные решения (если у вас есть зависимости в

технологическом стеке) и продолжить выполнение других задач. Рекомендуется

тщательно проверять результаты своей работы.

Доступ ко всем

виртуальным машинам настроен по аккаунту root:toor.

Если Вам требуется

установить пароль, (и он не указан в задании) используйте: “P@ssw0rd”.

Виртуальная машина ISP преднастроена. Управляющий доступ участника к

данной виртуальной машине для выполнения задания не предусмотрен. При попытке

его сброса возникнут проблемы.

Организация LEFT включает виртуальные машины: L-SRV, L-FW,

L-RTR-A, L-RTR-B, L-CLI-A, L-CLI-B.

Организация RIGHT включает виртуальные машины: R-SRV, R-FW,

R-RTR, R-CLI.

НЕОБХОДИМОЕ ОБОРУДОВАНИЕ, ПРИБОРЫ, ПО И МАТЕРИАЛЫ

Ожидается, что конкурсное задание выполнимо Участником с

привлечением оборудования и материалов, указанных в Инфраструктурном Листе.

В качестве системной ОС в организации LEFT используется CentOS 8

В качестве системной ОС в организации RIGHT используется CentOS 8

В обоих офисах возможно замещение ОС на Alt Linux

Для установки дополнительных пакетов, вам доступны интернет

репозитории через YUM- Proxy http://10.10.10.1:3128

Участники не имеют права пользоваться любыми устройствами, за

исключением находящихся на рабочих местах устройств, предоставленных

организаторами.

Участники не имеют права приносить с собой на рабочее место заранее

подготовленные текстовые материалы.

В итоге участники должны обеспечить наличие и функционирование в

соответствии с заданием служб и ролей на указанных виртуальных машинах. При

этом участники могут самостоятельно выбирать способ настройки того или иного

компонента, используя предоставленные им ресурсы по своему усмотрению.

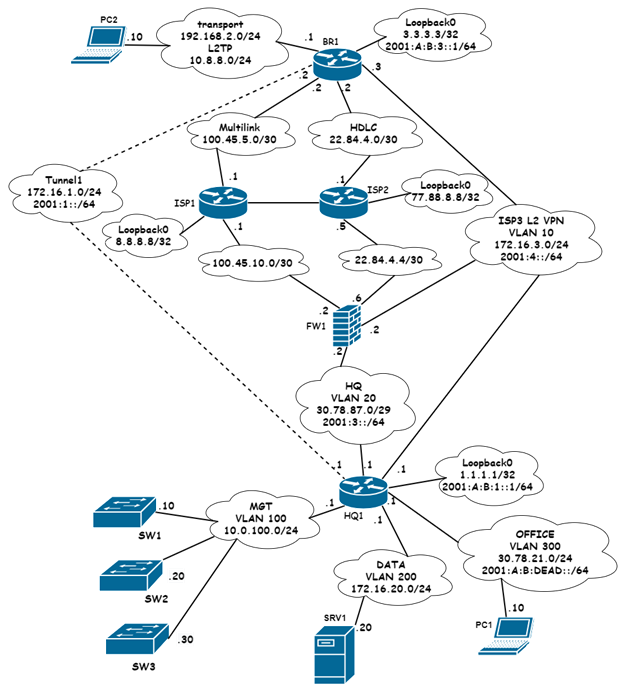

СХЕМА

ОЦЕНКИ

Каждый субкритерий имеет приблизительно одинаковый вес.

Пункты внутри каждого критерия имеют разный вес, в зависимости от сложности

пункта и количества пунктов в субкритерии.

Схема оценка построена таким образом, чтобы каждый пункт

оценивался только один раз. Например, в секции «Базовая конфигурация»

предписывается настроить имена для всех устройств, однако этот пункт будет

проверен только на одном устройстве и оценен только 1 раз. Одинаковые пункты

могут быть проверены и оценены больше чем 1 раз, если для их выполнения

применяются разные настройки или они выполняются на разных классах устройств.

Подробное описание методики проверки должно быть разработано

экспертами, принимавшими участие в оценке конкурсного задания чемпионата, и

вынесено в отдельный документ. Данный документ, как и схема оценки, является

объектом внесения 30% изменений.

Базовая настройка

- Настройте имена хостов в соответствии с Диаграммой.

- Если необходимо, сформируйте файл /etc/hosts. Данный

файл будет использован при проверке, в случае неработоспособности DNS. - В случае корректной работы DNS-сервисов ответы DNS

должны иметь более высокий приоритет. - Разработайте адресацию для сетей на ваше усмотрение.

- Все хосты должны быть доступны аккаунту

root по SSH на стандартном(22) порту

Конфигурация сетевой инфраструктуры

- Настройте IP-адресацию на ВСЕХ хостах в соответствии с Диаграммой.

- Настройте сервер протокола динамической конфигурации хостов для L-CLI-A и L-CLI-B

- В качестве DHCP-сервера организации LEFT используйте L-RTR-A.

- Используйте пул адресов 172.16.100.65 — 172.16.100.75 для сети L-RTR-A

- Используйте пул адресов 172.16.200.65 — 172.16.200.75 для сети L-RTR-B

- iii) Используете адрес L-SRV в качестве адреса DNS-сервера.

- Настройте DHCP-сервер таким образом, чтобы L-CLI-B всегда получал фиксированный IP-адрес в соответствии с Диаграммой.

- В качестве шлюза по умолчанию используйте адрес интерфейса соответствующего маршрутизатора в локальной сети.

- Используйте DNS-суффикс skill39.wsr.

- DNS-записи типа A и PTR соответствующего хоста должны обновляться при получении им адреса от DHCP-сервера.

- В качестве DHCP-сервера организации LEFT используйте L-RTR-A.

- На L-SRV настройте службу разрешения доменных имен

- Сервер должен обслуживать зону skill39.wsr.

- Сопоставление имен организовать в соответствии с Таблицей 1.

- Настройте на R-SRV роль вторичного DNS сервера для зоны skill39.wsr.

- Используете адрес R-SRV в качестве адреса DNS-сервера для R-CLI.

- Запросы, которые выходят за рамки зоны skill39.wsr должны пересылаться DNS-серверу ISP. Для проверки используйте доменное имя ya.ru.

- Реализуйте поддержку разрешения обратной зоны.

- Файлы зон располагать в /opt/dns/

- На L-FW и R-FW настройте интернет-шлюзы для организации коллективного доступа в Интернет.

- Настройте трансляцию сетевых адресов из внутренней сети в адрес внешнего интерфейса.

- Организуйте доступность сервиса DNS на L-SRV по внешнему адресу L-FW.

- Сервер L-FW должен перенаправлять внешние DNS запросы от OUT-CLI на L-SRV. www.skill39.wsr должен преобразовываться во внешний адрес R-FW.

Конфигурация систем централизованного

управления пользователями и компьютерами

- Разверните LDAP-сервер для организации централизованного управления учетными записями на базе 389 Directory Server

- В качестве сервера выступает L-SRV.

- Создайте учетные записи ldapuser1 и ldapuser2

- L-CLI-A, L-SRV и L-CLI-B должны аутентифицироваться через LDAP.

Конфигурация служб мониторинга,резервного

копирования, журналирования

- На L-SRV организуйте централизованный сбор журналов с хостов L-FW, L-SRV.

- Журналы должны храниться в директории /opt/logs/.

- Журналирование должно производится в соответствии с Таблицей 3.

- Обеспечьте ротацию логов со следующими параметрами:

- Размер одного файла логов не превышает 1MB

- При ротации следует использовать сжатие

- Обеспечьте хранение не более 5 файлов журналов

- Разверните приложение loganalyzer на сервере L-SRV

- В качестве источников данных используйте собираемые

логи в /opt/logs

- Доступ должен осуществляться по имени logs.skill39.wsr,

по протоколу https.

- Реализуйте перенаправление http->https

- В качестве источников данных используйте собираемые

Конфигурация

служб удаленного доступа

- На L-FW настройте сервер удаленного доступа на основе технологии OpenConnect

- Сервер должен работать на порту 4443 для tcp и udp

- В качестве сертификатов используйте сертификаты, выданные R-FW

- Разрешите исследование mtu

- Если клиент не активен в течении 30 минут, подключение должно быть разорвано

- В качестве адресного пространства для клиентов используйте 10.8.8.0/24

- Настройте использование DNS серверов предприятия и выдачу корректного доменного имени

- Все DNS запросы должны проходить через VPN туннель

- Сконфигурируйте пользователя vpnuser с паролем vpnpass. В качестве места хранения пользователя используйте локальную базу данных

- На OUT-CLI настройте клиент удаленного доступа на основе технологии OpenConnect

- Реализуйте автоматическое подключение к VPN сервису предприятия

- Создайте юнит connect.service

- Обеспечьте запуск юнита connect после достижения network-online.target

- В качестве описания юнита задайте “VPN Connector to skill39.wsr”

- Реализуйте автоматическое подключение к VPN сервису предприятия

- Настройте защищенный канал передачи данных между L-FW и R-FW с помощью технологии IPSEC:

- Параметры политики первой фазы IPSec:

- Проверка целостности SHA-1

- Шифрование 3DES

- Группа Диффи-Хеллмана — 14 (2048)

- Аутентификация по общему ключу WSR-2019

- Параметры преобразования трафика для второй фазы IPSec:

- Протокол ESP

- Шифрование AES

- Проверка целостности SHA-2

- В качестве трафика, разрешенного к передаче через IPsec-туннель, должен быть указан только GRE-трафик между L-FW и R-FW

- Параметры политики первой фазы IPSec:

- Настройте GRE-туннель между L-FW и R-FW:

- Используйте следующую адресацию внутри GRE-туннеля:

- L-FW: 10.5.5.1/30

- R-FW: 10.5.5.2/30

- Используйте следующую адресацию внутри GRE-туннеля:

Настройка маршрутизации

- Настройте динамическую маршрутизацию по протоколу OSPF

с использованием пакета FRR:- Анонсируйте все сети, необходимые для достижения полной

связности.

- Применение статических маршрутов не допускается.

- В обмене маршрутной информацией участвуют L-RTR-A,

L-RTR-B, R-RTR, L-FW и R-FW.

- Соседство и обмен маршрутной информацией между L-FW и

R-FW должно осуществляться исключительно через настроенный GRE-туннель.

- Анонсируйте сети локальных интерфейсов L-RTR-A и

L-RTR-B.

- Запретите рассылку служебной информации OSPF в сторону

клиентских машин и глобальной сети.

- Анонсируйте все сети, необходимые для достижения полной

Конфигурация веб- и почтовых служб

- На R-SRV установите и настройте веб-сервер apache:

- Настройте веб-сайт для внешнего пользования www.skill39.wsr.

- Используйте директорию /var/www/html/out.

- Используйте порт 8088.

- Сайт предоставляет доступ к двум файлам.

- index.html, содержимое “Hello, www.skill39.wsr is here!”

- date.php(исполняемый PHP-скрипт), содержимое:

- Вызов функции date(‘Y-m-d H:i:s’);

- Настройте веб-сайт для внешнего пользования www.skill39.wsr.

- На R-FW настройте реверс-прокси на основе NGINX:

- Сайт www.skill39.wsr должен быть доступен из внешней сети по внешнему адресу R-FW

- Все настройки, связанные с заданием, должны содержаться в отдельном конфигурационном файле в каталоге /etc/nginx/conf.d/task.conf

- Конфигурация основного файла должна быть минимальной и не влиять на работу NGINX в рамках выполнения задания.

- Настройте SSL и автоматическое перенаправление незащищенных запросов на HTTPS-порт того же самого сервера.

- Реализуйте пассивную проверку работоспособности бекенда.

- Считать веб-сервер неработающим после 4 ошибок.

- Считать веб-сервер неработающим в течение 43 секунд.

- Реализуйте кэширование:

- Запросы к любым PHP-скриптам не должны кэшироваться.

- Кэширование успешных запросов к остальным типам данных должно выполняться в течение 40 секунд.

Конфигурация служб хранения данных

- Преобразуйте в физические тома LVM все свободные носители.

- Создайте группу логических томов WSR_LVM

- Создайте следующие логические тома.

- Users, 200 Мб.

- Shares, 40% от оставшегося свободного места.

- Обеспечьте создание снапшотов тома Backup раз в час.

- Снапшоты создаются в формате SNAP-XX, где XX — номер снапшота, (01, 02 и т.д.)

- Снапшоту выделяется 5% от общего объема группы томов.

- Снапшоты должны создаваться при помощи скрипта /root/create_snap.sh

- Создайте снапшот чистого тома Users с названием CLEAR

- Снимок должен позволять хранение 30% изменений указанного логического тома.

- Обеспечьте монтирование тома Users в каталог /opt/Users

- Обеспечьте монтирование тома Shares в каталог /opt/Shares

- Монтирование должно происходить во время загрузки системы.

- Реализуйте файловый сервер на L-SRV

- Создайте 2 общие папки shares и users

- В папке shares создайте каталог workfolders. Внутри каталога workfolders создайте папки Work1 и Work2

- Назначьте владельцем папки Work1 пользователя ldapuser1, владельцем папки Work2 пользователя ldapuser2

- Обеспечьте автоматическое монтирование каталога workfolders по протоколу smb при входе пользователя в папку work на рабочем столе

- Папка work должна автоматически создаваться при входе пользователя в систему и удаляться при выходе пользователя

- Обеспечьте отображение рабочих папок в зависимости от прав пользователя. Пользователь должен видеть только файлы и папки к которым у него есть доступ.

- В папке users создайте домашние папки для всех пользователей LDAP

- Обеспечьте автоматическое подключение домашних папок при входе пользователя на машины CLI1-A и CLI1-B по протоколу SMB в директорию /home

Конфигурация параметров безопасности и

служб аутентификации

- Настройте CA на R-FW, используя OpenSSL.

- Используйте /etc/ca в качестве корневой директории CA

- Атрибуты CA должны быть следующими:

- Страна RU

- Организация WorldSkills Russia

- CN должен быть установлен как WSR CA

- Создайте корневой сертификат CA

- Все клиентские операционные системы должны доверять CA

- Обеспечьте автоматический импорт сертификатов из системного хранилища в браузер firefox для всех пользователей.

- Настройте межсетевой экран nftables на L-FW и R-FW

- Создайте таблицу wsr39

- Создайте цепочки in_chain и out_chain для входящего и исходяшего трафика

- Реализуйте правила работы с трафиком

- Весь трафик, покидающий внутреннюю сеть должен проходить маскарадинг

- Разрешите прохождение трафика, необходимого для выполнения задания

- Весь остальной трафик следует запретить

- На L-FW настройте удаленный доступ по протоколу SSH:

- Доступ ограничен пользователями ssh_p, root и ssh_c

- В качестве пароля пользователь (кроме root) использовать ssh_pass.

- root использует стандартный пароль

- SSH-сервер должен работать на порту 22

- Доступ ограничен пользователями ssh_p, root и ssh_c

- На OUT-CLI настройте клиент удаленного доступа SSH:

- Доступ к L-FW из под локальной учетной записи root под учетной записью ssh_p должен происходить с помощью аутентификации на основе открытых ключей.

Конфигурация и

установка системы

- На

сервере R-SRV требуется выполнить обновление дистрибьютива CentOS 8.

Произведите обновление ОС с использованием внешних репозиториев. Учтите,

что на сервере присутствуют важные данные, по этому переустанавливать

систему запрещается.

Настройка

подключений к глобальным сетям

- Настройте корректную IP-адресацию между всеми

устройствами в подсети 20.20.20.0/24

Таблица 1 – DNS-имена

| Хост | DNS-имя |

| L-CLI-A | A,PTR: l-cli-a.skill39.wsr |

| L-CLI-B | A,PTR: l-cli-b.skill39.wsr |

| L-SRV |

A,PTR: l-srv.skill39.wsr CNAME: server.skill39.wsr |

| L-FW | A: l-fw.skill39.wsr |

| R-FW |

A: r-fw.skill39.wsr CNAME: www.skill39.wsr |

| R-SRV | A,PTR: r-srv.skill39.wsr |

Таблица 3 – Правила журналирования

| Источник | Уровень журнала (строгое соответствие) | Файл |

| L-SRV | auth.* | /opt/logs/<HOSTNAME>/auth.log |

| L-FW | *.err | /opt/logs/<HOSTNAME>/error.log |

*<HOSTNAME> — название директории для журналируемого

хоста

**В директории /opt/logs/ не должно быть файлов, кроме тех, которые указаны в таблице

Модуль В: «Пусконаладка инфраструктуры на основе OC семейства Windows»

Версия 1 от 28.09.20

ВВЕДЕНИЕ

На выполнение задания отводится

ограниченное время – подумайте, как использовать его максимально эффективно.

Составьте план выполнения работ. Вполне возможно, что для полной

работоспособности системы в итоге действия нужно выполнять не строго в той

последовательности, в которой они описаны в данном конкурсном задании.

В рамках легенды конкурсного

задания Вы – системный администратор компании, находящейся в городе Казань. В

главном офисе вы управляете доменом skill39.wsr. Вам необходимо настроить

сервисы в локальной сети головного офиса.

Компания, в которой вы

работаете, хочет выйти на рынки северной Европы. Для этого она устанавливает

партнерские отношения с одной из компаний, находящейся в Санкт-Петербурге. Вам

нужно помочь администратору партнерской компании с настройкой своего домена

(skill39.wsr), а потом настроить между доменами доверие.

Также Вам предстоит настроить

канал связи между офисами с помощью статических маршрутов.

Внимательно прочтите задание от

начала до конца – оно представляет собой целостную систему. При первом доступе

к операционным системам либо следуйте указаниям мастера, либо используйте

следующие реквизиты: Administrator/P@ssw0rd.

Если предоставленные виртуальные

машины начнут самопроизвольно отключаться в процессе работы, попробуйте

выполнить на них команду slmgr /rearm

или обратитесь к техническому эксперту.

КОМПЛЕКТАЦИЯ КОНКУРСНОГО ЗАДАНИЯ

- Текстовые

файлы: - данный файл с конкурсным заданием;

- файл дополнений к конкурсному заданию, содержащий:

описание вида предустановок, описание используемых операционных систем, а также

рекомендации по выделению ресурсов для виртуальных машин. - Программное

обеспечение: - Windows10.ADMX.

Участники не имеют права пользоваться любыми устройствами, за

исключением находящихся на рабочих местах устройств, предоставленных

организаторами.

Участники не имеют права приносить с собой на рабочее место заранее подготовленные текстовые материалы.В итоге участники должны обеспечить наличие и функционирование в соответствии с заданием служб и ролей на указанных виртуальных машинах. При этом участники могут самостоятельно выбирать способ настройки того или иного компонента, используя предоставленные им ресурсы по своему усмотрению.

Базовая

настройка

- Адреса и хостнеймы сконфигурированы заранее. Удостоверьтесь, что конфигурация является корректной

- Обеспечьте возможность работы протокола icmp, windows firewall при этом должен быть включен

- Обеспечьте ввод машин в домен

- В домене skill39.wsr должны присутствовать машины BRDC, BRWEB, BRCLI, HQDC, HQCLI, HQFS, RemoteCLI

- Остальные машины должны быть сконфигурированы для участия в рабочей группе NONDOMAIN

- На всех машинах обоих доменов отключите режим сна

- Проверьте работоспособность отключенного режима сна. Без отключения режима сна проверка некоторых частей задания будет НЕВОЗМОЖНА.

Конфигурация

систем централизованного управления пользователями и компьютерами

- На машине HQDC разверните домен skill39.wsr

- Импортируйте пользователей из файла C:Users.csv при помощи скрипта C:import_users.ps1. В скрипте могут быть допущены ошибки. Устраните ошибки в скрипте и сохраните его с названием C:import_users_v2.ps1. Создайте организационные единицы и группы внутри. В качестве названия используйте поле Job Title пользователя. Пользователи должны располагаться в корректных организационных подразделениях и должны быть добавлены в корректные группы

- Для пользователей IT сконфигурируйте парольную политику со следующими параметрами:

- Длина пароля не менее 10 символов

- Срок действия пароля 15 дней

- Пароль должен быть комплексным

- Парольная политика применяется только к группе IT без использования GPO

- Сконфигурируйте название политики ITPassPolicy

- Так же создайте в домене пользователя Secret с паролем P@ssw0rd. В качестве Job Title данного пользователя укажите Secret User. Пользователь должен располагаться в OU Users и не должен быть включен ни в какие группы, кроме групп по умолчанию. Так же сконфигурируйте параметр City для данного пользователя. Укажите значение Secret City

- Синхронизируйте время с сервером ISPS. Все остальные машины должны синхронизировать время с HQDC

- Поместите все клиентские машины в OU Clients, Все сервера в OU Servers. При необходимости создайте данные организационные подразделения

- На машине BRDC разверните контроллер домена skill39.wsr только для чтения;

- Разрешите репликацию паролей для группы competitors

- Запретите репликацию паролей для группы IT и администраторов домена

- Сконфигурируйте групповые политики в домене skill39.wsr

- запретите анимацию при первом входе пользователей в систему на всех клиентских компьютерах домена;

- члены группы IT должны быть членами группы локальных администраторов на всех клиентских компьютерах домена;

- Сконфигурируйте стартовую страницу www.skill39.wsr для всех клиентских машин, в браузерах Internet Explorer и Microsoft edge.

- для каждого пользователя, члена группы IT, создайте автоматически подключаемую в качестве диска U: домашнюю папку внутри папки по адресу SRV1→d:sharesIT. Папки должны создаваться динамически, при первом входе пользователя в систему

- На всех клиентских компьютерах домена все пользователи должны видеть ярлык приложения калькулятор

- Сконфигурируйте заставку рабочего стола. Заставка должна обозначать принадлежность машины к офису, например в офисе HQ заставка должна содержать слово HQ, в офисе Branch, слово Branch.

- Введите машину RemoteCLI в домен при помощи функции

оффлайн присоединения к домену. Файл для присоединения сохраните в корне диска

C:

Конфигурация

сетевой инфраструктуры

- На сервере HQDC сконфигурируйте DHCP сервер для подсети офисов HQ и Branch

- в качестве диапазона выдаваемых адресов используйте все незанятые серверами адреса в подсети

- Обеспечьте отказоустойчивость DHCP между серверами HQDC и HQFS

- При выходе из строя DHCP сервера на HQDC в работу должен вступать сервер на HQFS. Все остальное время DHCP сервер на HQFS должен находится в режиме простоя

- Обеспечьте автоматическое переключение между серверами не более чем за одну минуту

- Сконфигурируйте дополнительные опции (адреса DNS серверов и шлюз по умолчанию)

- На машине WINRTR сконфигурируйте DHCP Relay

- Сконфигурируйте DNS для домена skill39.wsr

- Обеспечьте возможность разрешения обратных имен

- Запретите использование нелатинских символов

- Добавьте запись www.skill39.wsr таким образом, чтобы машины из офиса Branch обращались к BRWEB, а машины из офиса HQ к HQFS.

- На сервере ISP сконфигурируйте эмуляцию соединения с

интернетом. При проверке наличия соединения с интернетом любой сервер и любой

клиент любого офиса должны давать положительный ответ. Все машины всех офисов

должны считать, что они находятся в

интернете

Конфигурация

служб хранения данных

- Из дополнительных жестких дисков создайте массив RAID1

и присвойте ему букву D: - создайте общие папки для подразделений по

адресу SRV1→d:sharesdepartments.- Просматривать и редактировать файлы в папках могут

только члены соответствующей группы.

- Просматривать и редактировать файлы в папках могут

- обеспечьте привязку общей папки подразделения к

соответствующей группе пользователей в качестве диска G:. - пользователи домена при обращении к общим папкам, на

доступ которым у них нет разрешений, должны получать вместо стандартного

уведомление следующего вида: «You do not have permissions to use this path —

[путь к папке]! Do not try it again!». - установите максимальный размер в 2 Gb для каждой

домашней папки пользователя (U:); - запретите хранение в домашних папках пользователей

файлов с расширениями .mp3 и .wav; учтите, что файлы остальных типов

пользователи вправе хранить в домашних папках. - для хранения профилей пользователей в

домене skill39.wsr используйте общую папку по адресу HQFS→D:Sharesprofiles; - каждый пользователь должен иметь доступ к файлам только

своего профиля; при обращении к указанной общей папке средствами программы Проводник пользователь должен видеть в

списке только папку со своим профилем. - Создайте каталог D:SharesSecret. Обеспечьте

возможность доступа к данному каталогу только пользователям, Job Title которых

установлен как Secret User, и параметр City — Secret City

Конфигурация

веб- и почтовых служб

- На HQFS создайте сайт www.skill39.wsr

- При переходе на сайт должна быть видна надпись Welcome to Head-Quater!

- Сайт должен быть доступен по https

- Используйте сертификат, выданный HQDC

- При переходе на сайт не должно возникать ошибок, связанных с сертификатами

- Настройте автоматическое перенаправление http -> https

- Обеспечьте возможность доступа на сайт по имени www.skill39.wsr с клиентских машин обоих офисов

- На BRWEB создайте сайт www.skill39.wsr

- При переходе на сайт должна быть видна надпись Welcome to Branch!!

- Сайт должен быть доступен по https

- Используйте сертификат, выданный HQDC

- При переходе на сайт не должно возникать ошибок, связанных с сертификатами

- Настройте автоматическое перенаправление http -> https

- Обеспечьте возможность доступа на сайт по имени www.skill39.wsr с клиентских машин обоих офисов

Конфигурация

параметров безопасности и служб аутентификации

- Сконфигурируйте корневой недоменный центр сертификации на машине RootCA

- имя центра сертификации – HQRootCA

- срок действия сертификата – 8 лет;

- Сконфигурируйте корректные CRL и AIA

- Подпишите сертификат для подчиненного центра сертификации и отключите сетевой адаптер средствами операционной системы

- Сконфигурируйте подчиненный доменный центр сертификации на машине HQDC

- Имя центра сертификации — HQ Sub

- Срок действия 5 лет

- Сконфигурируйте корректные CRL и AIA

- Создайте шаблон для группы IT. В качестве названия шаблон укажите ITUsers, Subject Name = Common Name, обеспечьте автоматическую выдачу данного сертификата только группе IT

- Создайте шаблон Clients для всех клиентских компьютеров домена. В качестве названия шаблона укажите Clients, Subject Name = Common Name, обеспечьте автоматическую выдачу данного сертификата только для клиентских ПК.

- Все машины офисов HQ и Branch должны доверять сертификатам обоих центров сертификации

Настройка

маршрутизации

- Сконфигурируйте WINRTR для достижения полной

связанности между всеми офисами и интернетом. - Средствами Windows Firewall запретите icmp трафик из

сети интернет до сети любого из офисов. Весь остальной трафик должен быть

разрешен.

- Конфигурация служб мониторинга,резервного копирования, журналирования

- В данном модуле настройка не предусмотрена

- Конфигурация служб удаленного доступа

- В данном модуле настройка не предусмотрена

- Настройка подключений к глобальным сетям

- В данном модуле настройка не предусмотрена

- Конфигурация подсистемы телефонной связи

- В данном модуле настройка не предусмотрена

- Виртуализация

- В данном модуле настройка не предусмотрена

- СУБД

- В данном модуле настройка не предусмотрена

- Автоматизация администрирования

- В данном модуле настройка не предусмотрена

- Конфигурация и установка системы

- В данном модуле настройка не предусмотрена

ПРИЛОЖЕНИЕ

ВВЕДЕНИЕ.

Настоящие дополнения содержат описание вида предустановок, описание

используемых операционных систем, рекомендации по выделению ресурсов для

виртуальных машин.

ОПИСАНИЕ

ПРЕДУСТАНОВОК

- На

SRV1 должно быть установлено четыре (или пять) жестких диска: один не

менее – 25 Gb, три (четыре) – 5 Gb . - Все

остальные жесткие диски всех виртуальных машин должны иметь объем не менее

25 Gb. - После

установки на всех виртуальных машинах необходимо выполнить сценарий Sysprep c опцией generalize. - После

выполнения работ перезагрузка стендов остается на усмотрение экспертов.

ОПИСАНИЕ

ПРИМЕНЯЕМЫХ ОПЕРАЦИОННЫХ СИСТЕМ

| Имя компьютера |

Операционная система |

| HQDC | Windows Server 2019 GUI |

| HQCLI | Windows 10 Enterprise |

| HQFS | Windows Server 2019 Core |

| BRDC | Windows 2019 GUI |

| ISPS | Windows 2019 GUI |

| RootCA | Windows Server 2019 Core |

| BRWEB | Windows Server 2019 Core |

| BRCLI | Windows 10 Enterprise |

| WINRTR | Windows Server 2019 GUI |

| RemoteCLI | Windows 10 Enterprise |

Задание протестировано на 100% следующих сборках ОС:

· Server 2019 –

17763.379.190312-0539;

· Win 10

Ent – 18362.30.190401-1528.

РЕКОМЕНДАЦИИ

ПО ВЫДЕЛЕНИЮ ОПЕРАТИВНОЙ ПАМЯТИ ВИРТУАЛЬНЫХ МАШИН

· Windows Server

2019 Core: минимум – 1 Gb, рекомендовано – 1,5 Gb;

· Windows Server

2019 GUI: минимум – 1,5 Gb, рекомендовано – 2 Gb;

· Windows 10 Enterprise: минимум – 1,5 Gb, рекомендовано – 2 Gb.

Модуль С: «Пусконаладка телекоммуникационного оборудования»

Версия 1 от 28.09.20

ВВЕДЕНИЕ

Знание сетевых технологий на

сегодняшний день становится незаменимым для тех, кто хочет построить успешную

карьеру в области ИТ. Данное конкурсное задание содержит множество задач,

основанных на опыте реальной эксплуатации информационных систем, в основном

интеграции и аутсорсинге. Если вы можете выполнить задание с высоким

результатом, то вы точно сможете обслуживать информационную инфраструктуру

большого предприятия.

ОПИСАНИЕ

КОНКУРСНОГО ЗАДАНИЯ

Данное конкурсное задание

разработано с учетом различных сетевых технологий, соответствующих уровням

сертификации CCNA RS Задание разбито на следующие секции:

- Базовая настройка

- Настройка коммутации

- Настройка подключений к глобальным сетям

- Настройка маршрутизации

- Настройка служб

- Настройка механизмов безопасности

- Настройка параметров мониторинга и резервного

копирования - Конфигурация виртуальных частных сетей

Все секции являются независимыми

друг от друга, но вместе образуют достаточно сложную сетевую инфраструктуру.

Некоторые задания достаточно просты и понятны, некоторые могут быть

неочевидными. Можно заметить, что некоторые технологии должны работать в связке

или поверх других технологий. Например,

может подразумеваться, что IPv6 маршрутизация должна работать поверх

настроенной виртуальной частной сети, которая, в свою очередь, должна работать

поверх IPv4 маршрутизации, которая, в свою очередь, должна работать поверх

PPPoE и Multilink и т.д. Очень важно понимать, что если вам не удается решить

какую-либо из задач по середине такого технологического стека, это не значит,

что решенные задачи не будут оценены. Например, если вы не можете настроить

динамическую маршрутизацию IPv4, которая необходима для работы виртуальной

частной сети, вы можете использовать статическую маршрутизацию и продолжать

работу над настройкой виртуальной частной сети и всем что должно работать

поверх нее. В этом случае вы не получите баллы за динамическую маршрутизацию,

но вы получите баллы за всё что должно работать поверх нее (в случае если

функциональные тесты пройдены успешно).

ИНСТРУКЦИИ

ДЛЯ УЧАСТНИКА

В первую очередь необходимо прочитать задание полностью и составить

алгоритм выполнения работы. Вам предстоит вносить изменения в действующую,

преднастроенную сетевую инфраструктуру предприятия, состоящую из головного офиса

HQ и удаленного офиса BR1. Офисы имеют связь через провайдеров ISP1 и ISP2. Вы

не имеете доступа к оборудованию провайдеров, оно полностью настроено и не

требует дополнительного конфигурирования. Вам необходимо настраивать

оборудование предприятия, а именно: SW1, SW2, SW3, HQ1, FW1 и BR1.

У вас отсутствует консольный доступ к устройствам, будьте очень

внимательны при выполнении задания! В случае потери связи с оборудованием,

вы будете виноваты сами. Разрешается

перезагрузка оборудования – только техническими экспертами. Например,

применили неправильный ACL, который закрыл доступ по telnet, но вы не успели

сохранить конфигурацию.

Руководствуйтесь пословицей: Семь раз отмерь, один раз отрежь. Для

выполнения задания у вас есть одна физическая машина (PC1 с доступом по Telnet

и установленным ASDM), которую вы должны использовать в качестве:

PC2 Виртуальный ПК, Windows 10,

Putty. Пользователь User пароль P@ssw0rd

SRV1 Виртуальный ПК, Debian

пользователь root пароль toor, с предустановленными сервисами

1) SysLog папка для проверки /Cisco_Log

2) RADIUS — FreeRadius

3) SNMP – для проверки используется пакет Net-SNMP

используйте команду snmp_test

4) NTP

5) TFTP папка для проверки /Cisco_TFTP

Следует обратить внимание, что

задание составлено не в хронологическом порядке. Некоторые секции могут

потребовать действий из других секций, которые изложены ниже. Например, задание