DEMO2022-2023-linux-only

(Свободный проект альтруистов) 100% выполненное задание (публичный вариант) к демонстрационному экзамену по сетевому и системному администрированию. Полностью и только на Debian. Основано на первоисточнике: https://github.com/storm39mad/DEMO2022/tree/main/azure

В формате docx: Very Easy Linux.docx

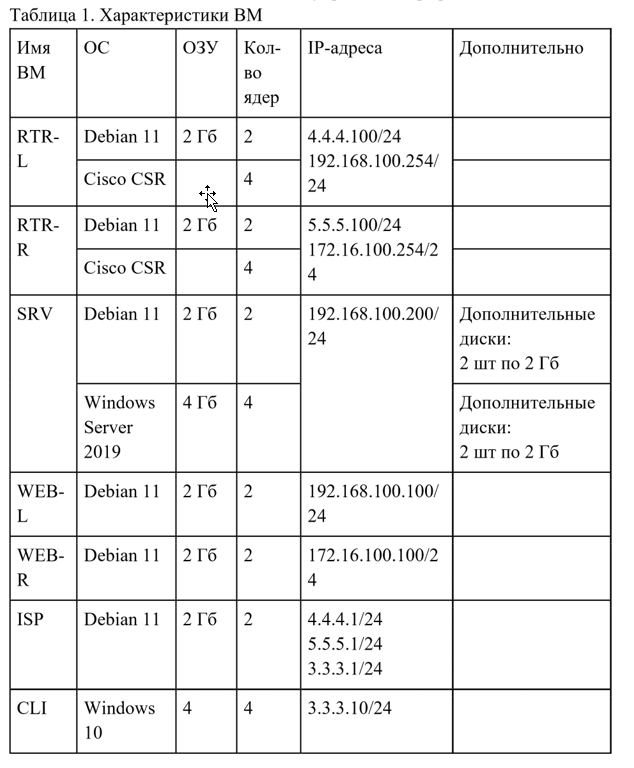

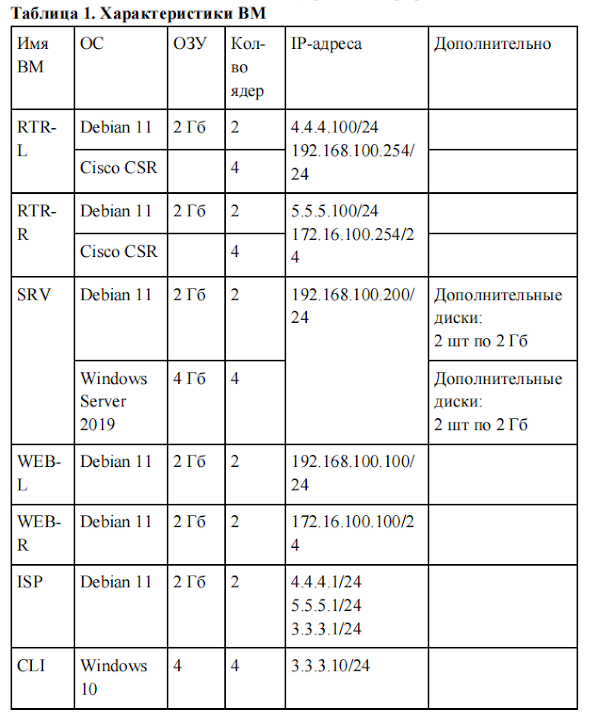

Таблица 1. Характеристики ВМ

| Name VM | ОС | RAM | CPU | IP | Additionally |

|---|---|---|---|---|---|

| RTR-L | Debian 11/CSR | 2 GB | 2/4 | 4.4.4.100/24 | |

| 192.168.100.254/24 | |||||

| RTR-R | Debian 11/CSR | 2 GB | 2/4 | 5.5.5.100/24 | |

| 172.16.100.254 /24 | |||||

| SRV | Debian 11/Win 2019 | 2 GB /4 GB | 2/4 | 192.168.100.200/24 | Доп диски 2 шт по 5 GB |

| WEB-L | Debian 11 | 2 GB | 2 | 192.168.100.100/24 | |

| WEB-R | Debian 11 | 2 GB | 2 | 172.16.100.100/24 | |

| ISP | Debian 11 | 2 GB | 2 | 4.4.4.1/24 | |

| 5.5.5.1/24 | |||||

| 3.3.3.1/24 | |||||

| CLI | Win 10 | 4 GB | 4 | 3.3.3.10/24 |

Виртуальные машины и коммутация.

Необходимо выполнить создание и базовую конфигурацию виртуальных

машин.

- На основе предоставленных ВМ или шаблонов ВМ создайте отсутствующие виртуальные машины в соответствии со схемой.

- Характеристики ВМ установите в соответствии с Таблицей 1;

- Коммутацию (если таковая не выполнена) выполните в соответствии со схемой сети.

- Имена хостов в созданных ВМ должны быть установлены в соответствии со схемой.

- Адресация должна быть выполнена в соответствии с Таблицей 1;

- Обеспечьте ВМ дополнительными дисками, если таковое необходимо в соответствии с Таблицей 1;

#(Если изначально доступна работа из под пользователя с обычными привилегиями, то повышение привилегий, то есть работа из под root, выполняется через команду sudo -i).

#На текущем этапе, пока что выполняется настройка имён хостов и IP-адресации.

МОНТИРОВАНИЕ ОБРАЗОВ И УСТАНОВКА ПАКЕТОВ

#На демо-экзамене предоставляются ISO-образы с дополнительным ПО. Установка пакетов через них. Выход в реальный интернет не предоставляется.

#К примеру, на виртуальной машине RTR-L нужно установить необходимые по заданию пакеты. Для этого необходимо вмонтировать в VM один из ISO-образов и добавить его в source.list (необязательно все, только самый первый).

#Одновременно с добавлением образа в source.list, производится обновление списка доступных пакетов от каждого смонтированного образа.

#Если требуется установить ПО, связанные с которым пакеты находятся на нескольких образах, то в proxmox надо так же выбрать уже другой образ, по образцу выше. После этого в Debian, для обновления пакетов от другого образа, нужно выполнить следующие команды:

#А далее снова apt-cdrom add.

#Добавляем автомонтирование образа с ПО при перезагрузке виртуальной машины.

#(в nano сохранение изменений на CTRL+S, выход — CTRL+X)

Очень полезные сочетания клавиш в nano:

Alt + 6 — копировать одну или несколько строк.

Ctrl + U — вставить строку или строки.

Ctrl + K — вырезать (удалить) строку.

Alt + T — удалить ВСЁ ниже курсора.

Ctrl + S — сохранить изменения.

Ctrl + X — выход.

Длинные пробелы ставятся при нажатии на TAB.

#Далее нужно настроить статическую IP-адресацию на каждой машине. Адресация представлена в конце комплекта оценочной документации. Для сопоставления MAC-адресов с IP-адресами на каждой машине, нужно проделать следующее:

#На proxmox, при выборе виртуальной машины и просмотре списка его оборудования, нужно обратить внимание на MAC-адрес и имя моста (bridge). У другой машины, присоединённой к текущей (пример ISP), имя моста будет идентичным.

#По одинаковому названию моста можно увидеть связность конкретных машин. По их MAC-адресам — связь с IP-адресами.

ПЕРВЫЙ ВАРИАНТ НАСТРОЙКИ

#Настройка IP-адресов каждой машины (кроме CLI). Каждый интерфейс настраивается через nmcli одной длинной командой:

ISP

#Названия интерфейсов можно посмотреть и через nmcli connection. Если наименования не содержат Wired connection и они имеют красный цвет, то нужно ввести команду systemctl restart NetworkManager и заново ввести nmcli connection.

#Элементы команд полностью не нужно вписывать (кроме имён и цифр). Достаточно вбить начало команды (пример: ipv4.ad), как в терминале Cisco, и через нажатие на TAB произойдёт автодописывание (ipv4.addresses).

#Пример соответствует самой первой введёной строке:

nmc(TAB) co(TAB) mod(TAB) Wi(TAB) 1 ipv4.a(TAB) 5.5.5.1/24 ipv4.me(TAB) m(TAB) au(TAB) y(TAB) con-n(TAB) ISP-RTRR.

RTR-R

RTR-L

WEB-L

SRV

WEB-R

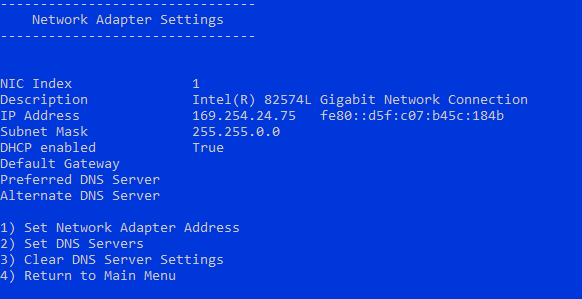

CLI

#На виртуальной машине CLI, по заданию, операционная система Windows 10. Порядок изменения имени хоста и IP-адреса там другой:

#Жмём на OK, заходим в PowerShell и пингуем шлюз по умолчанию (ISP). Далее меняем имя хоста:

#Запрос о перезагрузке подтверждаем.

ВТОРОЙ ВАРИАНТ НАСТРОЙКИ

#(короткие команды в nmcli):

ISP

RTR-R

RTR-L

WEB-L

SRV

WEB-R

#После настройки IP-адресации, проверяем доступность соседних устройств с помощью команды ping.

#Для отправки файлов с помощью scp (или для соединения по ssh), нужно отредактировать sshd_config на начальной (откуда), конечной (куда отправляем файл) и промежуточной виртуальной машине (через какую машину проходит файл). Допустим, нужно отправить файл test с RTR-L на RTR-R. После установки пакетов, включая ssh, на RTR-L, RTR-R и ISP между ними редактируется строка с разрешением на аутентификацию из под root.

Сетевая связность.

В рамках данного модуля требуется обеспечить сетевую связность между

регионами работы приложения, а также обеспечить выход ВМ в имитируемую

сеть “Интернет”

- Сети, подключенные к ISP, считаются внешними:

- Запрещено прямое попадание трафика из внутренних сетей во внешние и наоборот;

#Сперва, нужно разрешить пересылку пакетов через устройства, осуществляющих маршрутизацию (RTR-L, ISP и RTR-R).

#Для выполнения условия о запрете прямого прохождения трафика, необходимо установить firewalld на RTR-L и RTR-R. Интерфейсы на них, смотрящие во внешние сети, определить в зону external. В зоне external разрешён не весь, а только определённый вручную тип трафика, а также выполняется трансляция трафика, идущего из внутренних сетей во внешние.

#Выявляем интерфейсы, которые смотрят во «внешние» сети.

- Платформы контроля трафика, установленные на границах регионов, должны выполнять трансляцию трафика, идущего из соответствующих внутренних сетей во внешние сети стенда и в сеть Интернет.

- Трансляция исходящих адресов производится в адрес платформы,расположенный во внешней сети.

#Условия выполнены примерами выше.

- Между платформами должен быть установлен защищенный туннель, позволяющий осуществлять связь между регионами с применением внутренних адресов.

- Трафик, проходящий по данному туннелю, должен быть защищен:

- Платформа ISP не должна иметь возможности просматривать содержимое пакетов, идущих из одной внутренней сети в другую.

- Туннель должен позволять защищенное взаимодействие между платформами управления трафиком по их внутренним адресам

- Взаимодействие по внешним адресам должно происходит без применения туннеля и шифрования

- Трафик, идущий по туннелю между регионами по внутренним адресам, не должен транслироваться.

- Трафик, проходящий по данному туннелю, должен быть защищен:

#На RTR-L и RTR-R устанавливаем libreswan для работы IPsec (создание защищённого туннеля). Для его установки потребуется использовать два образа с ПО, монтируя и извлекая их поочерёдно, когда потребует этого установщик в debian.

#Сначала выполняется создание GRE-туннеля между RTR-L и RTR-R. После — настройка файрволла на ISP. Поверх туннеля — настройка IPsec.

IPsec

#Создаём файлы конфигурации и ключа.

#Для большего удобства, лучше скопировать mytunnel.conf и mytunnel.secrets с RTR-L на RTR-R через scp, в аналогичную директорию.

#Дополнительная проверка работы IPsec. Запуск tcpdump на ISP, при оправке ICMP-запросов с RTR-R на RTR-L. На скрине ниже видно, что ICMP-запросы и ответы именуются иначе.

EIGRP или OSPF

#Для организации подключения виртуальных машин, имеющих адреса во внутренних сетях, к новосозданному туннелю и для связи стороны Left со стороной Right, нужно настроить один из протоколов маршрутизации (EIGRP или OSPF) с помощью frr.

- Платформа управления трафиком RTR-L выполняет контроль входящего трафика согласно следующим правилам:

- Разрешаются подключения к портам DNS, HTTP и HTTPS для всех клиентов;

- Порты необходимо для работы настраиваемых служб

- Разрешается работа выбранного протокола организации защищенной связи;

- Разрешение портов должно быть выполнено по принципу “необходимо и достаточно”

- Разрешается работа протоколов ICMP;

- Разрешается работа протокола SSH;

- Прочие подключения запрещены;

- Для обращений в платформам со стороны хостов, находящихся внутри регионов, ограничений быть не должно;

- Разрешаются подключения к портам DNS, HTTP и HTTPS для всех клиентов;

- Платформа управления трафиком RTR-R выполняет контроль входящего трафика согласно следующим правилам:

- Разрешаются подключения к портам HTTP и HTTPS для всех клиентов;

- Порты необходимо для работы настраиваемых служб

- Разрешается работа выбранного протокола организации защищенной связи;

- Разрешение портов должно быть выполнено по принципу необходимо и достаточно”

- Разрешается работа протоколов ICMP;

- Разрешается работа протокола SSH;

- Прочие подключения запрещены;

- Для обращений в платформам со стороны хостов, находящихся внутри регионов, ограничений быть не должно;

- Разрешаются подключения к портам HTTP и HTTPS для всех клиентов;

- Обеспечьте настройку служб SSH региона Left и Right:

- Подключения со стороны внешних сетей по протоколу к платформе управления трафиком RTR-L на порт 2222 должны быть перенаправлены на ВМ Web-L;

- Подключения со стороны внешних сетей по протоколу к платформе управления трафиком RTR-R на порт 2244 должны быть перенаправлены на ВМ Web-R;

#На WEB-L и WEB-R также необходимо настроить ssh на приём соединений из под root.

#Проверка подключения по ssh. Если на CLI имя пользователя не «root», то к команде ssh дописывается -l root (английская л):

Инфраструктурные службы

В рамках данного модуля необходимо настроить основные

инфраструктурные службы и настроить представленные ВМ на применение этих

служб для всех основных функций.

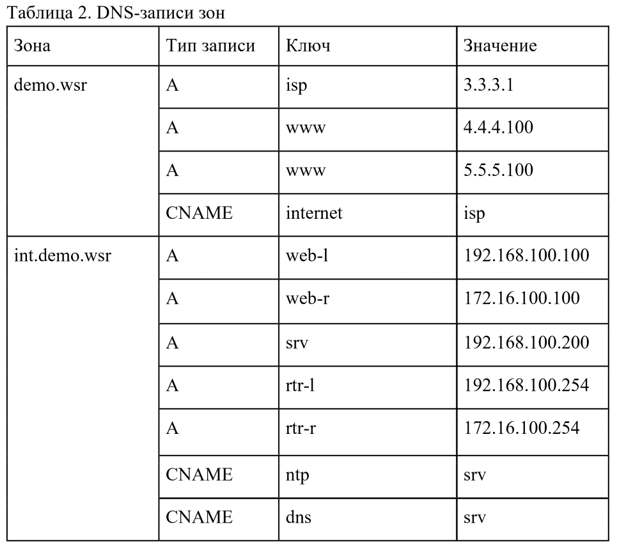

- Выполните настройку первого уровня DNS-системы стенда:

- Используется ВМ ISP;

- Обслуживается зона demo.wsr

- Наполнение зоны должно быть реализовано в соответствии с Таблицей 2;

- Сервер делегирует зону int.demo.wsr на SRV;

- Поскольку SRV находится во внутренней сети западного региона, делегирование происходит на внешний адрес маршрутизатора данного региона.

- Маршрутизатор региона должен транслировать соответствующие порты DNS-службы в порты сервера SRV

- Внешний клиент CLI должен использовать DNS-службу, развернутую на ISP, по умолчанию;

(Делегирование зоны — это не то же самое, что и создание slave-сервера! В нашем случае создаются два master-сервера!).

Таблица 2. DNS-записи зон (demo.wsr)

| Zone | Type | Key | Meaning |

|---|---|---|---|

| demo.wsr | A | isp | 3.3.3.1 |

| A | www | 4.4.4.100 | |

| A | www | 5.5.5.100 | |

| CNAME | internet | isp | |

| NS | int | rtr-l.demo.wsr | |

| A | rtr-l | 4.4.4.100 |

- Выполните настройку второго уровня DNS-системы стенда;

- Используется ВМ SRV;

- Обслуживается зона int.demo.wsr;

- Наполнение зоны должно быть реализовано в соответствии с Таблицей 2;

- Обслуживаются обратные зоны для внутренних адресов регионов

- Имена для разрешения обратных записей следует брать из Таблицы 2;

- Сервер принимает рекурсивные запросы, исходящие от адресов внутренних регионов;

- Обслуживание клиентов(внешних и внутренних), обращающихся к к зоне int.demo.wsr, должно производится без каких либо ограничений по адресу источника;

- Внутренние хосты регионов (равно как и платформы управления трафиком) должны использовать данную DNS-службу для разрешения всех запросов имен;

Таблица 3. DNS-записи зон (int.demo.wsr)

| Zone | Type | Key | Meaning |

|---|---|---|---|

| int.demo.wsr | A | web-l | 192.168.100.100 |

| A | web-r | 172.16.100.100 | |

| A | srv | 192.168.100.200 | |

| A | rtr-l | 192.168.100.254 | |

| A | rtr-r | 172.16.100.254 | |

| A | webapp2 | 192.168.100.100 | |

| A | webapp2 | 172.16.100.100 | |

| CNAME | webapp | webapp2 | |

| CNAME | ntp | srv | |

| CNAME | dns | srv |

#На SRV выполняются аналогичные шаги, вплоть до настройки apparmor. После apparmor — уже с дополнительными коррективами:

- Выполните настройку первого уровня системы синхронизации времени:

- Используется сервер ISP.

- Сервер считает собственный источник времени верным, stratum=4;

- Сервер допускает подключение только через внешний адрес соответствующей платформы управления трафиком;

- Подразумевается обращение SRV для синхронизации времени;

- Клиент CLI должен использовать службу времени ISP;

#Далее нужно зайти на CLI и синхронизировать время с ISP. Для начала, нужно любыми способами зайти в Панель Управления и выбрать «Дата и Время».

#Дополнительно, нужно включить автоматическую синхронизацию времени и даты. Делается это так же через Control Panel (Панель управления) -> Administrative Tools -> Services -> Windows Time. С ручного управления переключаем на автоматическое, запускаем сервис и применяем изменения.

#Примерно так должен выглядеть правильно настроенный сервис.

- Выполните конфигурацию службы второго уровня времени на SRV

- Сервер синхронизирует время с хостом ISP;

- Синхронизация с другими источникам запрещена;

- Сервер должен допускать обращения внутренних хостов регионов, в том числе и платформ управления трафиком, для синхронизации времени;

- Все внутренние хосты(в том числе и платформы управления трафиком) должны синхронизировать свое время с SRV;

- Сервер синхронизирует время с хостом ISP;

- Реализуйте файловый SMB-сервер на базе SRV

- Сервер должен предоставлять доступ для обмена файлами серверам WEB-L и WEB-R;

- Сервер, в зависимости от ОС, использует следующие каталоги для хранения файлов:

- /mnt/storage для система на базе Linux;

- Диск R: для систем на базе Windows;

- Хранение файлов осуществляется на диске (смонтированном по указанным выше адресам), реализованном по технологии RAID типа “Зеркало”;

- Сервера WEB-L и WEB-R должны использовать службу, настроенную на SRV, для обмена файлами между собой:

- Служба файлового обмена должна позволять монтирование в виде стандартного каталога Linux

- Разделяемый каталог должен быть смонтирован по адресу /opt/share;

- Каталог должен позволять удалять и создавать файлы в нем для всех пользователей;

- Служба файлового обмена должна позволять монтирование в виде стандартного каталога Linux

#На SRV сначала нужно реализовать программно RAID 1 (Зеркало) на двух накопителях по 2 ГБ. Сами накопители уже имеются на SRV. Наличие и наименования накопителей проверяются командами fdisk -l или lsblk.

#Далее перезагружаем SRV командой reboot. После перезагрузки и входа из под root, перепроверяем наименование RAID-массива. Оно должно измениться.

Все последующие операции выполняются одинаково на WEB-L и WEB-R!

#После выполнения тех же действий на WEB-L, в качестве итоговой проверки следует создать нового пользователя (желательно на WEB-L и WEB-R), зайти из под него и попробовать создать, отредактировать и удалить файлы по пути /opt/share. Ограничений в действиях быть не должно.

- (Один из возможных вариантов) Реализуйте файловый сервер на базе SRV

- Сервер должен предоставлять доступ для обмена файлами серверам WEB-L и WEB-R;

- Сервер, в зависимости от ОС, использует следующие каталоги для хранения файлов:

- /mnt/storage для система на базе Linux;

- Диск R: для систем на базе Windows;

- Все созданные файлы в рамках обмена должны принадлежать одному специальному пользователю;

- Сервера WEB-L и WEB-R должны использовать службу, настроенную на SRV, для обмена файлами между собой:

- Служба файлового обмена должна позволять монтирование в виде стандартного каталога Linux;

- Разделяемый каталог должен быть смонтирован по адресу /opt/share;

- Каталог должен позволять удалять и создавать файлы в нем для всех пользователей;

- Служба файлового обмена должна позволять монтирование в виде стандартного каталога Linux;

#Именно в этом варианте условия задания кардинально отличаются от тех, что вариантом выше:

#1. Нет необходимости создавать RAID 1.

#2. Не указано, что необходимо реализовывать именно файловый SMB-сервер, то есть, можно любой другой.

#3. Условие «Все созданные файлы в рамках обмена должны принадлежать одному специальному пользователю» следует понимать так: создаваемые файлы в /mnt/storage (SRV) и /opt/share (WEB-L и WEB-R), при проверке через ls -l, должны показывать свою принадлежность конкретному пользователю, допустим, tester, а не root и nobody.

#4. Условие с принадлежностью файлов конкретному пользователю ставит под сомнение возможность использования Samba, так как там это крайне трудно реализовать.

#Поэтому в этом примере файловый сервер будет реализовываться помощью NFS.

#Теперь необходимо внести изменения в конфигурационный файл /etc/exports, позволяющие осуществить монтирование каталогов с помощью NFS. Параметры первой добавленной строки позволят создавать файлы на SRV из под пользователя tester. Следующие четыре строки дают доступ хостам к каталогу /mnt/storage и также выполняют функции первой строки.

#Если ВДРУГ потребуется перезагрузить SRV, то скорее всего, после ввода команды reboot, появится такое сообщение. Ничего страшного в нём нет, потребуется только подождать 1-2 минуты до завершения перезагрузки.

#Проверка создания и доступа к файлам, из под других пользователей, аналогична первому варианту.

- (Одна из возможных полных альтернатив настройке файлового сервера) Выполните конфигурацию служб SSH на WEB-L и WEB-R:

- SSH-сервер должен использовать порт 1022;

- Подключение с аккаунтом root разрешено только в связках WEB-L WEB-R и WEB-R WEB-L;

- Внешние подключения к WEB-L возможны только для специально созданного аккаунта sshuser;

- Подключения из внутренних сетей к WEB-L и WEB-R возможны для любых аккаунтов, кроме root;

#Все необходимые настройки вносятся в конфигурационный файл /etc/ssh/sshd_config, на WEB-L и WEB-R. И так как в этом задании изменён порт ssh, то позже нужно будет изменить правила в файрволлах на RTR-L и RTR-R, для обеспечения корректного доступа с внешних сетей.

#В конфигурационных файлах ниже используются специальные символы для сокращения количества записей:

? (вопрос) — означает абсолютно любой один символ, один знак или одну цифру.

* (звезда) — означает абсолютно любое количество символов, знаков или цифр.

#То есть, запись root@192.168.100. * включает в себя связку из аккаунта root и диапазона адресов внутренней сети 192.168.100.0 — 192.168.100.255.

#Запись sshuser@?.?.?. * включает в себя связку из аккаунта sshuser и диапазонов адресов, которым соответствуют внешние сети в задании: 3.3.3.0 — 3.3.3.255, 4.4.4.0 — 4.4.4.255, 5.5.5.0 — 5.5.5.255.

#Запись * @192.168.100. * включает в себя связку из любых аккаунтов и диапазона адресов внутренней сети 192.168.100.0 — 192.168.100.255.

#Две части конфигурационного файла на WEB-L:

#Две части конфигурационного файла на WEB-R:

#Далее необходимо сгенерировать приватные и публичные ключи на WEB-L и WEB-R, а после — отправить друг другу только публичные ключи. Предполагается, что по беспарольной аутентификации, с использованием ключей, WEB-L и WEB-R будут взаимодействовать только между собой. А с остальными ПК и не-root аккаунтами — по паролям.

#Такие действия необходимы для соблюдения условий задания о запрете на вход из под root со стороны внутренних сетей, а конкретнее, с адресов GRE-туннеля. Через DenyUsers в /etc/ssh/sshd_config не получится просто запретить связку root@10.5.5. *, в противном случае соединение по ssh между WEB-L и WEB-R не будет устанавливаться.

#Редактирование правил на файрволлах RTR-L и RTR-R, которые касаются именно перенаправления подключений по ssh.

#Теперь, для проверки соблюдения всех заданных условий, необходимо создать какого-нибудь пользователя и пользователя sshuser на WEB-L и WEB-R. Затем, в различных вариациях пробовать подключаться по ssh к WEB-L и WEB-R.

- Выполните настройку центра сертификации на базе SRV:

- В случае применения решения на базе Linux используется центр сертификации типа OpenSSL и располагается по адресу /var/ca

- Выдаваемые сертификаты должны иметь срок жизни не менее 500 дней;

- Параметры выдаваемых сертификатов:

- Страна RU;

- Организация DEMO.WSR;

- Прочие поля (за исключением CN) должны быть пусты;

#По пути /var/ca/ теперь расположен наш локальный корневой центр сертификации, со всеми необходимыми для него файлами.

Инфраструктура веб-приложения.

Данный блок подразумевает установку и настройку доступа к веб-приложению, выполненному в формате контейнера Docker

- Образ Docker (содержащий веб-приложение) расположен на ISO-образе дополнительных материалов;

- Выполните установку приложения AppDocker0;

- Пакеты для установки Docker расположены на дополнительном ISO-образе;

- Инструкция по работе с приложением расположена на дополнительном ISO-образе;

#Если файл имеет расширение просто tar, то распаковывать его не нужно! Добавляем образ с расширением tar так же, в локальный docker-репозиторий по инструкции ниже.

#Порт сервера может быть другим, 80 например. На этом моменте нужно заострить внимание, иначе веб-страница на CLI не откроется!

- Необходимо реализовать следующую инфраструктуру приложения.

- Клиентом приложения является CLI (браузер Edge);

- Хостинг приложения осуществляется на ВМ WEB-L и WEB-R;

- Доступ к приложению осуществляется по DNS-имени www.demo.wsr;

- Имя должно разрешаться во “внешние” адреса ВМ управления трафиком в обоих регионах;

- При необходимости, для доступа к к приложению допускается реализовать реверс-прокси или трансляцию портов;

#Инструкция (Readme.txt) по работе с приложением в docker-контейнере написана на русском языке. Имеющееся ПО в Debian для просмотра и редактирования текстовых файлов не распознаёт кириллицу, поэтому целесообразнее перенести или отобразить этот файл в CLI, на Windows 10. Один из способов — отобразить содержимое инструкции через веб-страницу, при доступе к WEB-L с CLI.

#По указанному пути должна быть доступна инструкция. Особое внимание на используемый порт приложением.

#Второй способ — скопировать инструкцию Readme.txt с WEB-L на CLI, через scp с использованием настроенного ранее порта 2222.

- Доступ к приложению должен быть защищен с применением технологии TLS;

- Необходимо обеспечить корректное доверие сертификату сайта, без применения “исключений” и подобных механизмов;

- Незащищенное соединение должно переводится на защищенный канал автоматически;

- Необходимо обеспечить отказоустойчивость приложения;

- Сайт должен продолжать обслуживание (с задержкой не более 25 секунд) в следующих сценариях:

- Отказ одной из ВМ Web

- Отказ одной из ВМ управления трафиком.

- Сайт должен продолжать обслуживание (с задержкой не более 25 секунд) в следующих сценариях:

#Ситуация с обеспечением «доверия» к сертификату сайта здесь особая. Можно применить минимум усилий по настройке сертификации (облегчённый вариант), но тогда этот единственный подпункт задания не будет выполнен и по нему не засчитают 0,5 баллов (лол). Или же, при проведении более сложной настройки сертификации (усложнённый вариант, нужно зубрить), задание будет выполнено в полном объёме.

Облегчённый вариант.

Усложнённый вариант.

#Копируем файлы в общедоступное хранилище на SRV, куда также имеют доступ WEB-L и WEB-R.

#Не перепутайте!

#crt — расширения сертификатов. csr — расширение запросов на подпись сертификатов.

#Теперь в браузере при вводе адреса https://www.demo.wsr должно осуществляться корректное отображение содержимого веб-страницы, без внесения сайта в исключения и т.п.

#При желании, можно поэкспериментировать с вызовом функций из файла Readme.txt или попробовать отключать по очереди веб-сервера (WEB-L и WEB-R) и/или маршрутизаторы (RTR-L и RTR-R). Вызовы функций должны без проблем работать, как и балансировка трафика (включается в работу другой веб-сервер взамен выключенного).

P.S. По факту, пункты задания с «обеспечением отказоустойчивости приложения» не являются выполненными. Вместо отказоустойчивости, была реализована балансировка (в файле конфигурации default, в nginx). Разница в том, что реализованный функционал балансировки предназначен для равномерного распределения клиентских подключений между WEB-L и WEB-R и не способен обеспечить стабильный доступ к веб-сайту, если отключается один из маршрутизаторов (RTR-L или RTR-R).

Время простоя, в случае отключения одного из маршрутизаторов — 35-60 секунд (больше лимита в 25 секунд по заданию).

Время простоя, в случае отключения WEB-L или WEB-R — 15-20 секунд (меньше лимита; именно так и нужно).

Реализованную балансировку на демо-экзамене вполне могут засчитать как отказоустойчивость, если квалификация проверяющих не очень высокая или если они готовы пойти на уступки. В остальном, имеется риск потерять 1,2 балла.

P.P.S. К сожалению, пока отсутствуют варианты с реализацией именно отказоустойчивости и именно в рамках задания.

Схема сети

1. Проведем базовую настройку всех устройств.

CLI

в графике

имя CLI

ip address 3.3.3.10

gateway 3.3.3.1

DNS 3.3.3.1

RTR-L

Если работаете на Cisco (мой вариант):

#enable

#show ip interface brief

#configure terminal

#interface GigabitEthernet 1

##ip address 4.4.4.100 255.255.255.0

##exit

#interface GigabitEthernet 2

##ip address 192.168.100.254 255.255.255.0

##exit

#hostname RTR-L

практически после каждой настройки производим резервное копирование настроек write memo

Если работаете на debian:

*подключаем debian-11.2.0-amd64-BD-1.iso*

#debian login: root

#password: toor

#apt-cdrom add

#apt install -y network-manager

#nmtui

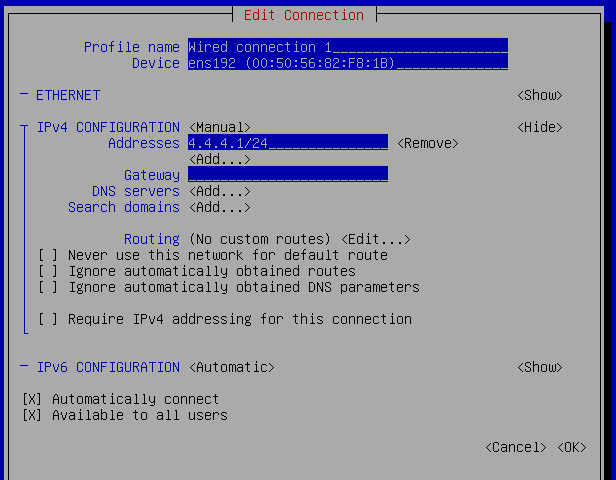

int WiredConnection 1 (ens192) ip 4.4.4.100/24, gateway 4.4.4.1

int WiredConnection 2 (ens224) ip 192.168.100.254/24 DNS 192.168.100.200

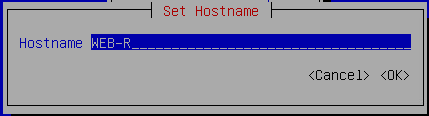

hostname RTR-L

#reboot

RTR-R

Если работаете на Cisco (мой вариант):

#enable

#show ip interface brief

#configure terminal

#interface GigabitEthernet 1

##ip address 5.5.5.100 255.255.255.0

##exit

#interface GigabitEthernet 2

##ip address 172.16.20.100 255.255.255.0

##exit

#hostname RTR-R

#enable

#show ip interface brief

#configure terminal

#interface GigabitEthernet 1

##ip address 5.5.5.100 255.255.255.0

##exit

#interface GigabitEthernet 2

##ip address 172.16.20.100 255.255.255.0

##exit

#hostname RTR-R

Если работаете на debian:

*подключаем debian-11.2.0-amd64-BD-1.iso*

#debian login: root

#password: toor

#apt-cdrom add

#apt install -y network-manager

#nmtui

int WiredConnection 1 (ens192) ip 5.5.5.100/24, gateway 5.5.5.1

int WiredConnection 2 (ens224) ip 172.16.20.100/24 DNS 192.168.100.200

hostname RTR-R

#reboot

SRV

Если работаете на Windows Server (мой вариант):

User: Administrator

Password: Toor123

Win+R -> sconfig

->

-> 1) Set Network Adapter Address

-> Static IP

-> Static IP address: 192.168.100.200

-> Subnet mask: 255.255.255.0

-> Default gateway: 192.168.100.254

-> 4) Return to Main Menu

-> 2) Computer Name

->SRV

->Перезагружаем (то есть соглашаемся на всплывшее окно)

Если работаете на debian:

*подключаем debian-11.2.0-amd64-BD-1.iso*

#debian login: root

#password: toor

#apt-cdrom add

#apt install -y network-manager

#nmtui

int WiredConnection 1 (ens192) ip 192.168.100.200/24, gateway 192.168.100.254

hostname SRV

#reboot

WEB-L

*подключаем debian-11.2.0-amd64-BD-1.iso*

#debian login: root

#password: toor

#apt-cdrom add

#apt install -y network-manager chrony openssh-server nginx lyxn cifs-utils

#nmtui

int WiredConnection 1 (ens192) ip 192.168.100.100/24, gateway 192.168.100.254, DNS 4.4.4.1

hostname WEB-L

#reboot

WEB-R

*подключаем debian-11.2.0-amd64-BD-1.iso*

#debian login: root

#password: toor

#apt-cdrom add

#apt install -y network-manager chrony openssh-server nginx lyxn cifs-utils

#nmtui

int WiredConnection 1 (ens192) ip 127.16.100.100/24,gateway 127.16.100.254, DNS 5.5.5.1

hostname WEB-R

#reboot

ISP

*подключаем debian-11.2.0-amd64-BD-1.iso*

#debian login: root

#password: toor

#apt-cdrom add

#apt install -y network-manager bind9 chrony dnsutils openssh-server bind9utils

#nmtui

int WiredConnection 1 (ens192) ip 4.4.4.1/24

int WiredConnection 2 (ens224) ip 5.5.5.1/24

int WiredConnection 3 (ens256) ip 3.3.3.1/24

hostname ISP

#reboot

2. Сетевая связность

1. Сети, подключенные к ISP, считаются внешними:

ISP forward

nano /etc/sysctl.conf

net.ipv4.ip_forward=1

image

RTR-L Gitw

ip route 0.0.0.0 0.0.0.0 4.4.4.1

RTR-R gitw

ip route 0.0.0.0 0.0.0.0 5.5.5.1

2. Платформы контроля трафика, установленные на границах регионов, должны выполнять трансляцию трафика, идущего из соответствующих внутренних сетей во внешние сети стенда и в сеть Интернет.

RTR-L NAT

на внутр. интерфейсе — ip nat inside

на внешн. интерфейсе — ip nat outside

int gi 1

ip nat outside

!

int gi 2

ip nat inside

!

access-list 1 permit 192.168.100.0 0.0.0.255

ip nat inside source list 1 interface Gi1 overload

RTR-R NAT

int gi 1

ip nat outside

!

int gi 2

ip nat inside

!

access-list 1 permit 172.16.100.0 0.0.0.255

ip nat inside source list 1 interface Gi1 overload

3. Между платформами должен быть установлен защищенный туннель, позволяющий осуществлять связь между регионами с применением внутренних адресов.

RTR-L

interface Tunne 1

ip address 172.16.1.1 255.255.255.0

tunnel mode gre ip

tunnel source 4.4.4.100

tunnel destination 5.5.5.100

router eigrp 6500

network 192.168.100.0 0.0.0.255

network 172.16.1.0 0.0.0.255

RTR-R

interface Tunne 1

ip address 172.16.1.2 255.255.255.0

tunnel mode gre ip

tunnel source 5.5.5.100

tunnel destination 4.4.4.100

router eigrp 6500

network 172.16.100.0 0.0.0.255

network 172.16.1.0 0.0.0.255

RTR-L

crypto isakmp policy 1

encr aes

authentication pre-share

hash sha256

group 14

!

crypto isakmp key TheSecretMustBeAtLeast13bytes address 5.5.5.100

crypto isakmp nat keepalive 5

!

crypto ipsec transform-set TSET esp-aes 256 esp-sha256-hmac

mode tunnel

!

crypto ipsec profile VTI

set transform-set TSET

interface Tunnel1

tunnel mode ipsec ipv4

tunnel protection ipsec profile VTI

RTR-R

conf t

crypto isakmp policy 1

encr aes

authentication pre-share

hash sha256

group 14

!

crypto isakmp key TheSecretMustBeAtLeast13bytes address 4.4.4.100

crypto isakmp nat keepalive 5

!

crypto ipsec transform-set TSET esp-aes 256 esp-sha256-hmac

mode tunnel

!

crypto ipsec profile VTI

set transform-set TSET

interface Tunnel1

tunnel mode ipsec ipv4

tunnel protection ipsec profile VTI

4. Платформа управления трафиком RTR-L выполняет контроль входящего трафика согласно следующим правилам:

RTR-L ACL

ip access-list extended Lnew

permit tcp any any established

permit udp host 4.4.4.100 eq 53 any

permit udp host 5.5.5.1 eq 123 any

permit tcp any host 4.4.4.100 eq 80

permit tcp any host 4.4.4.100 eq 443

permit tcp any host 4.4.4.100 eq 2222

permit udp host 5.5.5.100 host 4.4.4.100 eq 500

permit esp any any

permit icmp any any

int gi 1

ip access-group Lnew in

5. Платформа управления трафиком RTR-R выполняет контроль входящего трафика согласно следующим правилам:

RTR-R ACL

ip access-list extended Rnew

permit tcp any any established

permit tcp any host 5.5.5.100 eq 80

permit tcp any host 5.5.5.100 eq 443

permit tcp any host 5.5.5.100 eq 2244

permit udp host 4.4.4.100 host 5.5.5.100 eq 500

permit esp any any

permit icmp any any

int gi 1

ip access-group Rnew in

6. Обеспечьте настройку служб SSH региона Left:

RTR-L SSH

ip nat inside source static tcp 192.168.100.100 22 4.4.4.100 2222

SSH RTR-R

ip nat inside source static tcp 172.16.100.100 22 5.5.5.100 2244

SSH WEB-L

apt-cdrom add

apt install -y openssh-server ssh

systemctl start sshd

systemctl enable ssh

SSH WEB-R

apt-cdrom add

apt install -y openssh-server ssh

systemctl start sshd

systemctl enable ssh

Экзамен «Компьютерные сети»

17.04.2020.

Тест. Прочее, Прочее

Внимание! Все тесты в этом разделе разработаны пользователями сайта для собственного

использования.

Администрация сайта не

проверяет возможные ошибки,

которые могут встретиться в тестах.

Экзаменационный тест проводится по предмету «Компьютерные сеть »

Список вопросов теста

Вопрос 1

Выберите не существующую разновидности сетевых адаптеров

Варианты ответов

- Беспроводной

- Кабельный

- Оптоволоконный

- Медный

Вопрос 2

Назовите программу которая позволяет выявлять последовательность шлюзов, через которые проходит IP-пакет на пути к пункту своего назначения

Варианты ответов

- tracert

- ping

- ping-tracert

Вопрос 3

Утилита которая служит для принудительного вызова ответа конкретной машины

Варианты ответов

- tracert

- ping

- tracert-ping

Вопрос 4

Специальный компьютер, как правило, с более высокой мощностью/произодительностью, для выполнения определенных задач

Варианты ответов

- Клиент

- Сервер

- ПК компьютер

Вопрос 5

Аппаратный или программный компонент вычислительной системы, посылающий запросы серверу.

Варианты ответов

- Пользователь

- Супер-компьютер

- Клие́нт

Вопрос 6

Для 42 хостов, наименьшей подсетью будет блок из

Варианты ответов

- 64 адресов

- 42 адресов

- 45 адресов

Вопрос 7

Для 10 хостов, наименьшей подсетью будет блок из

Варианты ответов

- 14 адресов

- 16 адресов

- 8 адресов

Вопрос 8

Для хранения файлов, предназначенных для общего доступа пользователей сети, используется

Варианты ответов

- файл-сервер

- клиент-сервер

- коммутатор

Вопрос 9

Транспортный протокол (TCP) — обеспечивает:

Варианты ответов

- доставку информации от компьютера-отправителя к компьютеру-получателю

- прием, передачу и выдачу одного сеанса связи

- разбиение файлов на IP-пакеты и сборку файлов

Вопрос 10

Протокол маршрутизации (IP) обеспечивает:

Варианты ответов

- управление аппаратурой передачи данных и каналов связи

- доставку информации от компьютера-отправителя к компьютеру-получателю

- сохранение параметров связи в компьютерной сети

Вопрос 11

Модем обеспечивает

Варианты ответов

- усиление аналогового сигнала

- преобразование двоичного кода в аналоговый сигнал и обратно

- преобразование аналогового сигнала в двоичный код

Вопрос 12

Конфликтом называется

Варианты ответов

- ситуация, при которой две или более станции «одновременно» бездействуют

- ситуация, при которой сервер и рабочая станция «одновременно» пытаются захватить линию

- ситуация, при которой две или более станции «одновременно» пытаются захватить линию

Вопрос 13

Коммуникационный протокол описывающий формат пакета данных называется

Варианты ответов

- IP

- UPD

- TCP|IP

Вопрос 14

Процесс передачи данных с одного ПК на другой ПК, когда эти ПК находятся в разных сетях

Варианты ответов

- Маршрутизация

- Коммутация

- Идентификация

Вопрос 15

Какие способы маршрутизации существуют

Варианты ответов

- централизованная, распределенная, смешанная

- прямая, косвенная, смешанная

- прямая, децентрализованная, центральная

Вопрос 16

Узел сети, с помощью которого соединяются две сети построенные по одинаковой технологии

Варианты ответов

- шлюз

- мультиплексор

- мост

Вопрос 17

Компьютер, подключённый к Интернету, обязательно должен иметь

Варианты ответов

- Web – сайт

- брандмауэр

- IP – адрес

Вопрос 18

Коммутация – это

Варианты ответов

- процесс соединения абонентов коммуникационной сети через транзитные узлы

- последовательность маршрутизаторов, которые должен пройти пакет от отправителя до пункта назначения

- процесс передачи данных с одного ПК на другой ПК, когда эти ПК находятся в разных сетях

Вопрос 19

Программа, взаимодействующая с сетевым адаптером называется

Варианты ответов

- сетевой адаптер

- сетевой драйвер

- мультиплексор

Вопрос 20

Информация в компьютерных сетях передается по каналам связи в виде отдельных

Варианты ответов

- пакетов

- данных

- сообщений

Вопрос 21

Какой подуровень используется если в среде передачи данных находится несколько компьютеров и других устройств

Варианты ответов

- MAC (Media Access Control)

- DHCP (Dynamic Host Configuration Protoco

- DHCP Release

Вопрос 22

Способы назначения IP-адресов

Варианты ответов

- Вручную

- Автоматически

- Комбинированный

Вопрос 23

Вид маршрутизации, при котором маршруты указываются в явном виде при конфигурации маршрутизатора.

Варианты ответов

- Динамическая маршрутизация

- Статическая маршрутизация

- Комбинированная маршрутизация

Вопрос 24

Таблица содержит информацию, на основе которой маршрутизатор принимает решение о дальнейшей пересылке пакетов

Варианты ответов

- Таблица координации

- Таблица коммутации

- Таблица маршрутизации

Вопрос 25

Согласно стандарту коммуникационной модели ISO, коммуникационная сеть подразделяется на следующие основные уровни. Выполни соответствия

1.

Физический уровень

2.

Уровень (связывания) данных

3.

Сетевой уровень

4.

Транспортный уровень

5.

Уровень сеанса

6.

Уровень презентаций

7.

Уровень приложений

Варианты ответов

- механические и электрические устройства для передачи сигналов. Самый нижний уровень сетевой коммуникации. Включает сетевое оборудование — сетевые кабели, разъемы, концентраторы и т.д.

- обрабатывает фреймы (frames), или части пакетов фиксированной длины, включая обнаружение ошибок и восстановление после ошибок на физическом уровне.

- обеспечивает соединение и маршрутизацию пакетов в коммуникационной сети, включая обработку адресов исходящих пакетов, декодирование адресов входящих пакетов и поддержку информации для маршрутизации для соответствующего ответа для изменения уровней загрузки

- отвечает за сетевой доступ нижнего уровня и за передачу сообщений между клиентами, включая разделение сообщений на пакеты, сопровождение порядка пакетов, поток управления и генерацию физических адресов.

- реализует сеансы (sessions), или протоколы коммуникации между процессами.

- инкапсулирует различие в форматах между различными системами в сети, включая преобразования символов и полудуплексную (дуплексную) связь (эхо-вывод).

- самый высокий уровень модели сетевых протоколов. Взаимодействует непосредственно с запросами на передачу файлов пользовательского уровня, протоколами удаленных входов и передачи электронной почты, а также со схемами распределенных баз данных

Вопрос 26

Виртуальная локальная сеть, позволяющая делить 1 физическую сеть на некоторое количество других логических сетей, которые работают вне зависимости друг от друга.

Варианты ответов

- Virtual local area network (VLAN)

- Access Control List (ACL)

- ICMP (Internet Control Message Protocol)

Вопрос 27

Механизм деления сеть на подсети с разной маской получил название

Варианты ответов

- Interface List

- VLSM (Variable Length Subnet Mask)

- Network Destination

Вопрос 28

Какой из сетевых подуровней стандарта IEEE 802 определяет конфигурацию LAN и метод доступа к среде передачи данных

Варианты ответов

- передача физических сигналов PS

- управление доступом к передающей среде МАС

- управление логическим каналом LLC

Вопрос 29

Какие способы передачи данных используются в современных

компьютерных сетях

Варианты ответов

- коммутация пакетов

- коммутация сообщений

- коммутация каналов

Вопрос 30

Какой стандарт является основой для построения беспроводных локальных сетей WLAN

Варианты ответов

- 802.11

- 802.10

- 802.16

Вопрос 31

Установите соответствие между понятием и определением

1.

сервер

2.

администратор сети

3.

топология

Варианты ответов

- способ соединения компьютеров в сеть

- человек, обладающий всеми полномочиями для управления компьютерами, пользователями и ресурсами в сети

- специально выделенный высокопроизводительный компьютер, оснащённый соответствующим программным обеспечением, централизованно управляющий работой сети или предоставляющий другим компьютерам сети свои ресурсы

Вопрос 32

Какая топология является пассивной

Варианты ответов

- шина

- звезда

- кольцо

Вопрос 33

Для чего предназначен толстый коаксиальный кабель

Варианты ответов

- только для соединения концентраторов

- прокладки магистральных кабельных линий

- проводки внутри перекрытий и стен

Вопрос 34

На каком уровне осуществляется управление очередностью передачи данных и их приоритетом

Варианты ответов

- сеансовом

- транспортном

- канальном

Вопрос 35

В чем состоит основное назначение локальной сети

Варианты ответов

- ускорение работы компьютеров

- повышение надежности компьютеров

- совместное использование сетевых ресурсов

Вопрос 36

Какова основная цель настройки параметров сетевых ОС

Варианты ответов

- согласование форматов пакетов, передаваемых по сети

- повышение производительности сети

- устранение проблем в системе защиты информации

Вопрос 37

Функции каких уровней модели OSI выполняет драйвер сетевого адаптера

Варианты ответов

- канального и сетевого

- физического и канального

- сетевого и транспортного

Вопрос 38

Последовательность маршрутизаторов, которые должен пройти пакет от отправителя до пункта назначения

Варианты ответов

- Маршрут

- Магистраль

- Путь

Вопрос 39

Какие отличия от модели ISO/ OSI имеет сеть INTERNET

Варианты ответов

- на физическом уровне применяются только проводные линии связи

- применяются специальные методы кодирования физических сигналов

- число сетевых уровней уменьшается до 5

Вопрос 40

Какие линии связи имеют высокую пропускную способность и помехозащищенность

Варианты ответов

- ВОЛС

- спутниковый канал

- коаксиальный кабель

Разработка

и апробация проведения демо-экзамена по ПМ 01 для специальности 09.02.02

«Компьютерные сети» по стандартам WS

Козырева Л.В преподаватель ГПОУ ЯО

Ярославский градостроительный колледж

Студенты колледжей в качестве

выпускной квалификационной работы будут сдавать демонстрационный экзамен по

стандартам «WorldSkills

Russia». Соответствующие изменения внесены Министерством образования и науки РФ

в Порядок проведения государственной итоговой аттестации по

образовательным программам среднего профессионального образования.

Демонстрационный экзамен проводится с

целью определения у студентов и выпускников уровня знаний, умений, навыков,

позволяющих вести профессиональную деятельность в определенной сфере и (или)

выполнять работу по конкретным профессии или специальности в соответствии со

стандартами WorldSkills

Russia.

Выпускники, прошедшие аттестационные

испытания в формате демонстрационного экзамена получают возможность:

а) подтвердить свою квалификацию в

соответствии с требованиями международных стандартов WorldSkills

Russia без прохождения дополнительных аттестационных испытаний,

б) подтвердить свою квалификацию по

отдельным профессиональным модулям, востребованным предприятиями-работодателями

и получить предложение о трудоустройстве на этапе выпуска из образовательной

организации,

в) получить документ, подтверждающий

квалификацию, признаваемый предприятиями, осуществляющими деятельность в

соответствии со стандартами WorldSkills

Russia.

Обязательные

условия для проведения демонстрационного экзамена по стандартам WS

Контрольно-измерительные материалы,

оценочные средства для проведения демонстрационного экзамена по стандартам WorldSkills

Russia году используются контрольно-измерительные материалы и инфраструктурные

листы, разработанные экспертами WorldSkills

на основе конкурсных заданий и критериев оценки Финала Национального чемпионата

«Молодые профессионалы»

Контрольно-измерительные материалы

(задания, оценочные средства) и инфраструктурные листы экзамена являются

едиными для всех лиц, сдающих демонстрационный экзамен по стандартам

WorldSkills в профессиональных образовательных организациях Российской

Федерации

Задания должны содержать все модули

заданий Финала Национального чемпионата «Молодые профессионалы» (WorldSkills

Russia) и должны сопровождаться схемой начисления баллов, составленной согласно

требованиям технического описания, а также подробным описанием критериев оценки

выполнения заданий.

Критерии

оценки

Выполненные

конкурсные задания оцениваются в соответствии с регламентами начисления баллов.

Каждый

критерий подразделяется на один или несколько cубкритериев.

А

субкритерий подразделяется на

несколько Аспектов, за которые начисляются баллы.

Аспекты оценки могут быть либо

субъективными, либо объективными. Критерии

составляются таким образом, чтобы максимально точно и корректно измерить

уровень владения навыками и знаниями.

Оценка объективных показателей

Объективные аспект–измеряемые. Они оцениваются

группой из 3-х экспертов. Объективные аспекты по сути могут быть бинарными или

дискретными

Бинарные аспекты подразумевают оценку

«да» или «нет».

Дискретные аспекты имеют условия

частичного выполнения

Оценка должна заключаться в

однозначном определении выполнения либо невыполнения / частичного выполнения

каждого объективного аспекта в соответствие с информацией в бланке оценки;

Оценка субъективных показателей

Субъективные

аспекты не измеряемые (например, «красиво», «эстетично», «вкусно»,

«профессионально» и т.п.). Оценка производится группой из 3 (трех) экспертов

после завершения процедуры оценки субъективных критериев;

Вес аспектов для всех модулей задания

не может превышать 100 баллов

Оформление

результатов экзамена

Баллы и оценки, выставленные членами

Экспертной группы, переносятся из рукописных оценочных ведомостей в систему CIS

по мере осуществления процедуры оценки. После выставления оценок и/или баллов

во все оценочные ведомости, запись о выставленных оценках в системе CIS

блокируется.

Государственная итоговая аттестация в

форме демонстрационного экзамена –это не только отработка технологии проведения

перспективной формы аттестации, но и возможность апробации единых оценочных

средств и процедур оценки качества подготовки кадров для экономики региона с

использованием стандартов WorldSkills.

Это расширение экспертного сообщества:

оценку выпускникам на квалификационных испытаниях наряду с представителями

работодателей дают сертифицированные эксперты WorldSkills

Список

литературы

1. Методика

организации и проведения демонстрационного экзамена по стандартам WSR.//

Приложение No1 к приказу Союза «Агентство развития профессиональных сообществ и

рабочих кадров «WSR» от «30» ноября2016 г.NoПО/19. –М.–18

2. Павлова

О.А.Демонстрационный экзамен: приоритеты образовательной политики в СПОи новая

реальность для образовательных организаций. //Дополнительное профессиональное

образование в стране и мире. –2016. –No 5–6 (27–28).

Образец задания для демонстрационного экзамена по комплекту оценочной

документации

Описание задания

Виртуальные машины и коммутация

Необходимо выполнить создание и базовую конфигурацию виртуальных машин.

- На основе предоставленных ВМ или шаблонов ВМ создайте отсутствующие виртуальные машины в соответствии со схемой.

- Характеристики ВМ установите в соответствии с Таблицей 1;

- Коммутацию (если таковая не выполнена) выполните в соответствии со схемой сети.

- Имена хостов в созданных ВМ должны быть установлены в соответствии со схемой.

- Адресация должна быть выполнена в соответствии с Таблицей 1;

- Обеспечьте ВМ дополнительными дисками, если таковое необходимо в соответствии с Таблицей 1.

Сетевая связность

В рамках данного модуля требуется обеспечить сетевую связность между

регионами работы приложения, а также обеспечить выход ВМ в имитируемую

сеть “Интернет”.

- Сети, подключенные к ISP, считаются внешними:

- Запрещено прямое попадание трафика из внутренних сетей во внешние и наоборот;

- Платформы контроля трафика, установленные на границах регионов, должны выполнять трансляцию трафика, идущего из соответствующих внутренних сетей во внешние сети стенда и в сеть Интернет.

- Трансляция исходящих адресов производится в адрес платформы, расположенный во внешней сети.

- Между платформами должен быть установлен защищенный туннель, позволяющий осуществлять связь между регионами с применением внутренних адресов.

- Трафик, проходящий по данному туннелю, должен быть защищен:

- Платформа ISP не должна иметь возможности просматривать содержимое пакетов, идущих из одной внутренней сети в другую.

- Туннель должен позволять защищенное взаимодействие между платформами управления трафиком по их внутренним адресам

- Взаимодействие по внешним адресам должно происходит без применения туннеля и шифрования.

- Трафик, идущий по туннелю между регионами по внутренним адресам, не должен транслироваться.

- Трафик, проходящий по данному туннелю, должен быть защищен:

- Платформа управления трафиком RTR-L выполняет контроль входящего трафика согласно следующим правилам:

- Разрешаются подключения к портам DNS, HTTP и HTTPS для всех клиентов;

- Порты необходимо для работы настраиваемых служб

- Разрешается работа выбранного протокола организации защищенной связи;

- Разрешение портов должно быть выполнено по принципу “необходимо и достаточно”

- Разрешается работа протоколов ICMP;

- Разрешается работа протокола SSH;

- Прочие подключения запрещены;

- Для обращений в платформам со стороны хостов, находящихся внутри регионов, ограничений быть не должно;

- Разрешаются подключения к портам DNS, HTTP и HTTPS для всех клиентов;

- Платформа управления трафиком RTR-R выполняет контроль входящего трафика согласно следующим правилам:

- Разрешаются подключения к портам HTTP и HTTPS для всех клиентов;

- Порты необходимо для работы настраиваемых служб

- Разрешается работа выбранного протокола организации защищенной связи;

- Разрешение портов должно быть выполнено по принципу “необходимо и достаточно”

- Разрешается работа протоколов ICMP;

- Разрешается работа протокола SSH;

- Прочие подключения запрещены;

- Для обращений в платформам со стороны хостов, находящихся внутри регионов, ограничений быть не должно;

- Разрешаются подключения к портам HTTP и HTTPS для всех клиентов;

- Обеспечьте настройку служб SSH региона Left:

- Подключения со стороны внешних сетей по протоколу к платформе управления трафиком RTR-L на порт 2222 должны быть перенаправлены на ВМ Web-L;

- Подключения со стороны внешних сетей по протоколу к платформе управления трафиком RTR-R на порт 2244 должны быть перенаправлены на ВМ Web-R;

Инфраструктурные службы

В рамках данного модуля необходимо настроить основные инфраструктурные службы и настроить представленные ВМ на применение этих служб для всех основных функций.

- Выполните настройку первого уровня DNS-системы стенда:

- Используется ВМ ISP;

- Обслуживается зона demo.wsr.

- Наполнение зоны должно быть реализовано в соответствии с Таблицей 2;

- Сервер делегирует зону int.demo.wsr на SRV;

- Поскольку SRV находится во внутренней сети западного региона, делегирование происходит на внешний адрес маршрутизатора данного региона.

- Маршрутизатор региона должен транслировать соответствующие порты DNS-службы в порты сервера SRV.

- Внешний клиент CLI должен использовать DNS-службу, развернутую на ISP, по умолчанию;

- Выполните настройку второго уровня DNS-системы стенда;

- Используется ВМ SRV;

- Обслуживается зона int.demo.wsr;

- Наполнение зоны должно быть реализовано в соответствии с Таблицей 2;

- Обслуживаются обратные зоны для внутренних адресов регионов

- Имена для разрешения обратных записей следует брать из Таблицы 2;

- Сервер принимает рекурсивные запросы, исходящие от адресов внутренних регионов;

- Обслуживание клиентов(внешних и внутренних), обращающихся к зоне int.demo.wsr, должно производиться без каких-либо ограничений по адресу источника;

- Внутренние хосты регионов (равно как и платформы управления трафиком) должны использовать данную DNS-службу для разрешения всех запросов имен;

- Выполните настройку первого уровня системы синхронизации времени:

- Используется сервер ISP.

- Сервер считает собственный источник времени верным, stratum=4;

- Сервер допускает подключение только через внешний адрес соответствующей платформы управления трафиком;

- Подразумевается обращение SRV для синхронизации времени;

- Клиент CLI должен использовать службу времени ISP;

- Выполните конфигурацию службы второго уровня времени на SRV.

- Сервер синхронизирует время с хостом ISP;

- Синхронизация с другими источникам запрещена;

- Сервер должен допускать обращения внутренних хостов регионов, в том числе и платформ управления трафиком, для синхронизации времени;

- Все внутренние хосты(в том числе и платформы управления трафиком) должны синхронизировать свое время с SRV;

- Сервер синхронизирует время с хостом ISP;

- Реализуйте файловый SMB-сервер на базе SRV

- Сервер должен предоставлять доступ для обмена файлами серверам WEB-L и WEB-R;

- Сервер, в зависимости от ОС, использует следующие каталоги для хранения файлов:

- /mnt/storage для система на базе Linux;

- Диск R: для систем на базе Windows;

- Хранение файлов осуществляется на диске (смонтированном по указанным выше адресам), реализованном по технологии RAID типа “Зеркало”;

- Сервера WEB-L и WEB-R должны использовать службу, настроенную на SRV, для обмена файлами между собой:

- Служба файлового обмена должна позволять монтирование в виде стандартного каталога Linux;

- Разделяемый каталог должен быть смонтирован по адресу /opt/share;

- Каталог должен позволять удалять и создавать файлы в нем для всех пользователей;

- Служба файлового обмена должна позволять монтирование в виде стандартного каталога Linux;

- Выполните настройку центра сертификации на базе SRV:

- В случае применения решения на базе Linux используется центр сертификации типа OpenSSL и располагается по адресу /var/ca;

- Выдаваемые сертификаты должны иметь срок жизни не менее 500 дней;

- Параметры выдаваемых сертификатов:

- Страна RU;

- Организация DEMO.WSR;

- Прочие поля (за исключением CN) должны быть пусты;

Инфраструктура веб-приложения

Данный блок подразумевает установку и настройку доступа к веб-приложению, выполненному в формате контейнера Docker.

- Образ Docker (содержащий веб-приложение) расположен на ISO-образе дополнительных материалов;

- Выполните установку приложения AppDocker0;

- Пакеты для установки Docker расположены на дополнительном ISO-образе;

- Инструкция по работе с приложением расположена на дополнительном ISO-образе;

- Необходимо реализовать следующую инфраструктуру приложения.

- Клиентом приложения является CLI (браузер Edge);

- Хостинг приложения осуществляется на ВМ WEB-L и WEB-R;

- Доступ к приложению осуществляется по DNS-имени www.demo.wsr;

- Имя должно разрешаться во “внешние” адреса ВМ управления трафиком в обоих регионах;

- При необходимости, для доступа к к приложению допускается реализовать реверс-прокси или трансляцию портов;

- Доступ к приложению должен быть защищен с применением технологии TLS;

- Необходимо обеспечить корректное доверие сертификату сайта, без применения “исключений” и подобных механизмов;

- Незащищенное соединение должно переводиться на защищенный канал автоматически;

- Необходимо обеспечить отказоустойчивость приложения;

- Сайт должен продолжать обслуживание (с задержкой не более 25 секунд) в следующих сценариях:

- Отказ одной из ВМ Web

- Отказ одной из ВМ управления трафиком.

- Сайт должен продолжать обслуживание (с задержкой не более 25 секунд) в следующих сценариях:

ссылка на оригинал задания:

https://cdn.dp.worldskills.ru/esatk-prod/public_files/3452e3a5-d95b-4a3b-9a12-35e4bf991280-62d2325bc9e62929ba7e192fed6d6036.pdf

- Директор — 8 (81853) 420-68. Приёмная комиссия — 8 (81853) 407-69

- nmsgc@yandex.ru

- Пн-Чт с 9:00 до 17:00 ч. Пт с 9:00 до 15:30 ч.

ГБПОУ НАО «Нарьян-Марский

социально-гуманитарный колледж

имени И.П. Выучейского»

Пятница, 10 Марта 2023

-

Карта сайта

НОВОСТИ

АБИТУРИЕНТАМ

МУЗЕЙ

- О МУЗЕЕ

- ПАМЯТНЫЕ ДАТЫ

- НМСГК — 85

- К 90-ЛЕТИЮ СИСТЕМЫ ОБРАЗОВАНИЯ НАО

МЕДИАТЕКА

- Видео

ГОСТЕВАЯ

ОЧНОЕ ОТДЕЛЕНИЕ

СВЕДЕНИЯ ОБ ОБРАЗОВАТЕЛЬНОЙ ОРГАНИЗАЦИИ

- ОСНОВНЫЕ СВЕДЕНИЯ

- СТРУКТУРА И ОРГАНЫ УПРАВЛЕНИЯ ОО

- ДОКУМЕНТЫ

- ОБРАЗОВАНИЕ

- ОЧНОЕ ОТДЕЛЕНИЕ

- ЗАОЧНОЕ ОТДЕЛЕНИЕ

- ОБРАЗОВАТЕЛЬНЫЕ СТАНДАРТЫ

- РУКОВОДСТВО. ПЕДАГОГИЧЕСКИЙ СОСТАВ

- БИБЛИОТЕКА

- СОЦИАЛЬНО-ПСИХОЛОГИЧЕСКОЕ ТЕСТИРОВАНИЕ

- КОНСУЛЬТАЦИОННЫЙ ЦЕНТР «Поддержка семей, имеющих детей»

- МАТЕРИАЛЬНО-ТЕХНИЧЕСКОЕ ОБЕСПЕЧЕНИЕ И ОСНАЩЕННОСТЬ ОБРАЗОВАТЕЛЬНОГО ПРОЦЕССА

- СТИПЕНДИИ И ИНЫЕ ВИДЫ МАТЕРИАЛЬНОЙ ПОДДЕРЖКИ

- ПЛАТНЫЕ ОБРАЗОВАТЕЛЬНЫЕ УСЛУГИ

- ФИНАНСОВО-ХОЗЯЙСТВЕННАЯ ДЕЯТЕЛЬНОСТЬ

- ИНФОРМАЦИЯ О ЗАКАЗАХ И ЗАКУПКАХ УЧРЕЖДЕНИЯ

- ВАКАНТНЫЕ МЕСТА ДЛЯ ПРИЕМА (ПЕРЕВОДА)

- ДОСТУПНАЯ СРЕДА

- СОВРЕМЕННЫЕ МАСТЕРСКИЕ

- ЮБИЛЕЙ КОЛЛЕДЖА 90 ЛЕТ

- МЕЖДУНАРОДНОЕ СОТРУДНИЧЕСТВО

- НЕЗАВИСИМАЯ ОЦЕНКА КАЧЕСТВА ОБРАЗОВАНИЯ (НОКО)

- Наставничество

Баннеры

-

Демонстрационный экзамен по стандартам Ворлдскиллс Россия -

11 мая 2022

-

Просмотров: 346

Документы по организации Демонстрационного экзамена по компетенции «Сетевое и системное администрирование» 2022 год

► Аттестат ЦПДЭ Сетевое и системное администрирование

► Положение о проведении в 2021-2022 учебном году демонстрационного экзамена по компетенции Сетевое и системное администрирование в рамках ГИА на основе стандартов WorldSkills

► ИЛ форма 1

► ИЛ форма 2

► SMP план

► Инструкция по охране труда и технике безопасности для проведения Демонстрационного экзамена по стандартам Ворлдскиллс Россия

► КОС ДЭ Сетевое и системное администрирование все КОД

► План застройки

Войти

ОБРАТНАЯ СВЯЗЬ

- Политика обработки персональных данных

- Задать вопрос

СТУДЕНТАМ

- АКТУАЛЬНОЕ РАСПИСАНИЕ ЗАНЯТИЙ

- ДИСТАНЦИОННОЕ ОБУЧЕНИЕ

- ДЕТСКИЙ ТЕЛЕФОН ДОВЕРИЯ

- ФИЗИЧЕСКАЯ КУЛЬТУРА

- ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ

- СЛУЖБА ПРИМИРЕНИЯ

ВОСПИТАТЕЛЬНАЯ РАБОТА

- Положения

- Планы

- Классное руководство

- Методические материалы

- Спортивная жизнь

- Программы воспитания

ОБРАЗОВАТЕЛЬНЫЕ РЕСУРСЫ

-

Министерство образования и науки РФ

-

Федеральный список экстремистских материалов

-

Что нужно знать о коррупции

-

Naryan-Mar Social Humanitarian College

-

Социальная сеть работников образования

-

Помощь выпускникам в поисках работы

-

Преподаватель естественнонаучных дисциплин

-

Преподаватель дисциплин по информатике

-

Преподаватель по иностранному языку

-

Группа в вконтакте СК «Медведи Арктики»

-

«Мой выбор» — Клуб молодого избирателя НМСГК

-

Клуб «Экос» — Эколого-краевеческий клуб НМСГК

-

Клуб «CASH.» — клуб финансовой грамотности

-

Клуб виртуальной реальности

ПРАКТИКА

- Нормативная база

- Организация практики

- Сотрудничество с социальными партнерами

БЦСТВ

- Базовый центр содействия трудоустройству выпускников НАО

ЦСТВ

- Центр содействия трудоустройству выпускников

Есть вопрос?

Напишите нам

-

Вы здесь:

- Главная

- ОБРАЗОВАНИЕ

- ОЧНОЕ ОТДЕЛЕНИЕ

- Демонстрационный экзамен по стандартам Ворлдскиллс Россия

- Документы по организации Демонстрационного экзамена по компетенции «Сетевое и системное администрирование» 2022 год

©2023 ГБПОУ НАО «Нарьян-Марский социально-гуманитарный колледж имени И.П. Выучейского» . Все права защищены.

Необходимо разработать скрипт, который:

1) Создаст пользователей user1-10 с паролями Passw0rd 1-10

a. Домашний каталог /home/user1-10

b. Оболочка по умолчанию /bin/dash

c. Доступ по ssh без ключа от каждого пользователя к каждому (требует установки ssh)

2) Скопировать в домашние каталоги пользователей файлы /etc/passwd и /etc/groups

3) Для каждого пользователя создать структуру каталогов dir1-dir2-dir3,dir4

4) Разместить в dir1 скрипт который каждую минуту в течении 10 минут записывает в файл time.txt текущую дату и время и состояние любой службы посредством systemctl

Итоги работы

1) 4 скрипта в текстовом виде

2) Файл с результатами в виде скриншотов процесс выполнения скрипта и результат его работы

3) Оценка будет по 100 бальной шкале

a. Скрипт 1 30 баллов

b. Скрипт 2 10 баллов

c. Скрипт 3 20 баллов

d. Скрипт 4 30 баллов

e. 10 баллов судейская оценка за качество работы.

Здание рассчитано на 1 час 40 минут времени

.png)