Содержание

Hide

- Первые вопросы

- Из каких компонентов состоит программный комплекс ViPNet Administrator 4?

- Какие функции выполняет ЦУС?

- Какие функции выполняет УКЦ?

- Какие функции выполняет ViPNet Coordinator?

- Какие функции выполняет ViPNet Client?

- Какие функции выполняет Registration Point?

- Какие функции выполняет Publication Service?

- Какие функции выполняет Policy Manager?

- Какие функции выполняет ViPNet StateWatcher?

- В каком компоненте ПК ViPNet Administrator 4 возможно произвести выдачу дистрибутивов ключей?

- Что входит в состав ЦУС?

- Каковы схемы размещения компонентов ViPNet Administrator 4, Policy Manager, Registration Point, Client, Coordinator?

- Для чего предназначена программа «Контроль приложений»?

- Что такое полномочия? Где задаются полномочия?

- Для каких программ задаются полномочия? Для каких ролей?

- Что такое псевдонимы пользователей и как они задаются?

- Что содержится в базе данных ViPNet Administrator 4?

- Где находится папка с контейнерами ключей администратора УКЦ?

- Какие способы создания структуры сети есть в ЦУС?

- Что содержится в файле *.rp?

- В какой каталог перемещаются файлы резервных копий конфигурации сети?

- Что содержится в файле rpts_50.stg?

- Могут ли ЦУС и УКЦ быть установлены на разные компьютеры?

- Какие данные потребуются администратору сети ViPNet для осуществления миграции программного комплекса ViPNet Administrator 4 на другой компьютер?

- Назовите рабочие каталоги ЦУС/УКЦ?

- Какими свойствами должен обладать сетевой узел для того, чтобы на нем можно было установить ViPNet Policy Manager?

- С помощью какой программы можно сохранять структуру сети в формате HTML?

- Каково назначение ПАК IDS?

Эта запись находится в разработке.

В ней будет изменятся оформление и наполнение по мере проработки вопросов практических курсов.

Первые вопросы

Из каких компонентов состоит программный комплекс ViPNet Administrator 4?

Клиент и сервер ЦУС, клиент УКЦ, База данных SQL-сервера

Какие функции выполняет ЦУС?

Управление структурой сети ViPNet

- создание и удаление сетевых узлов;

- создание и удаление пользователей;

- определение связей между сетевыми узлами и пользователями; Настройка свойств объектов сети ViPNet

Настройка свойств объектов сети ViPNet

- добавление ролей на сетевые узлы;

- настройка параметров доступа к сетевым узлам (IP-адреса, DNS-имена и т.д.);

- настройка способа подключения к внешней сети;

- задание полномочий пользователей;

- настройка туннелируемых ресурсов;

Организация межсетевого взаимодействия

- организация защищенного соединения с другими сетями ViPNet;

- управление связями между узлами доверенных сетей;

- обмен межсетевой информацией;

Отправка обновлений на сетевые узлы ViPNet

- удаленное обновление на сетевых узлах ключей;

- удаленное обновление на сетевых узлах справочников;

- удаленное обновление на сетевых узлах программного обеспечения ViPNet;

Административные функции

- создание и удаление учетных записей администраторов ViPNet ЦУС;

- просмотр журналов аудита системных событий ViPNet ЦУС;

- просмотр журналов обмена транспортными конвертами между ЦУС и узлами ViPNet;

- резервное копирование и восстановление данных;

- обновление лицензии на сеть ViPNet.

Какие функции выполняет УКЦ?

Задачи ключевого центра

- формирование мастер-ключей своей сети;

- формирование межсетевых мастер-ключей, необходимых для установления взаимодействия с доверенными сетями;

- создание ключей для объектов сети ViPNet;

- обновление ключевой информации сети ViPNet;

- формирование паролей;

- генерация ключей подписи Уполномоченных лиц Удостоверяющего центра;

- генерация ключей подписи пользователей.

Задачи удостоверяющего центра

- издание сертификатов открытого ключа подписи;

- управление жизненным циклом сертификатов;

- формирование корневых сертификатов администраторов, списков отозванных сертификатов, запросов на проведение кросс-сертификации;

- импорт корневых сертификатов и СОС из доверенных сетей ViPNet и других удостоверяющих центров;

- разбор конфликтных ситуаций и экспертиза правомочности и подлинности электронных документов;

- сервисные функции (оповещение, автоматическое формирование архивов).

Какие функции выполняет ViPNet Coordinator?

- выполняет функции персонального и межсетевого экрана;

- создает туннели для организации защищенных соединений с открытыми узлами;

- осуществляет трансляцию адресов (NAT) для проходящего через координатор открытого трафика;

- позволяет разделить доступ защищенных узлов в Интернет и к ресурсам локальной сети;

- позволяет исключить любые атаки в реальном времени на компьютеры локальной сети.

Какие функции выполняет ViPNet Client?

- фильтрацию всего IP-трафика;

- шифрование соединений между защищенными узлами.

Для шифрования трафика используются симметричные ключи, которые создаются и распределяются централизованно.

Какие функции выполняет Registration Point?

Предназначен для регистрации и обслуживания внешних и внутренних пользователей ViPNet и хранения их регистрационных данных; является посредником между внешними пользователями и удостоверяющим центром.

Какие функции выполняет Publication Service?

- публикации сертификатов пользователей УЦ в общедоступных хранилищах данных;

- публикации сертификата издателя и списков аннулированных сертификатов в общедоступных хранилищах данных;

- импорт и публикация CRL внешних (сторонних) УЦ.

Какие функции выполняет Policy Manager?

Объединение сетевых узлов в группы (“подразделения”)

- сетевые узлы, к которым должна применяться одинаковая политика безопасности можно объединять в группы;

- политики безопасности назначаются не отдельным узлам, а всему подразделению, что упрощает управление политиками безопасности; Назначение шаблонов политики безопасности

- шаблон политики безопасности можно назначить отдельным узлам или подразделениям;

- шаблон, назначенный подразделению, распространяется на все узлы, входящие в состав этого подразделения;

- от порядка следования шаблонов зависит приоритет применения на узле параметров безопасности, заданных в шаблонах Управление шаблонами политики безопасности

- шаблон политики безопасности можно создать, настроить (изменить) или удалить;

Рассылка результирующей политики на сетевые узлы

- формируется автоматически при отправке политики безопасности на узел;

- позволяет учесть приоритет шаблонов и исключить повторы одного и того же шаблона;

- политики безопасности можно рассылать на отдельные узлы или на группы узлов;

Контроль за отправкой и применением политик безопасности

- все события, связанные с применением политик безопасности, записываются в журнал;

Управление учетными записями пользователей

- учетная запись содержит имя, пароль, персональные данные и роли пользователя;

- учетную запись можно создать, изменить или удалить;

Управление ролями пользователей

- роли используются для разграничения полномочий пользователей;

- в ViPNet Policy Manager можно использовать предустановленные роли или создавать свои;

Аудит действий пользователей

- действия пользователей в ViPNet Policy Manager регистрируются в журнале событий.

Какие функции выполняет ViPNet StateWatcher?

Предназначен для централизованного мониторинга защищенных сетей и анализа событий, произошедших на узлах сети.

В каком компоненте ПК ViPNet Administrator 4 возможно произвести выдачу дистрибутивов ключей?

УКЦ

Что входит в состав ЦУС?

- серверное приложение ЦУС;

- база-данных;

- клиентское приложение ЦУС.

Каковы схемы размещения компонентов ViPNet Administrator 4, Policy Manager, Registration Point, Client, Coordinator?

- На одном компьютере Администратора;

- На разных компьютерах, со связностью с БД.

Для чего предназначена программа «Контроль приложений»?

Программа Контроль приложений предназначена для защиты пользователя от несанкционированных попыток приложений, работающих на его компьютере, выполнить определенные действия в сети.

Программа отслеживает все попытки приложений установить соединение, отправить пакет или подключиться к порту в ожидании соединения (слушать порт).

Программа информирует пользователя о таких попытках и позволяет заблокировать или разрешить их. Пользователь может определить так называемую политику безопасности, следуя которой приложения будут либо запрещены к выполнению, либо разрешены.

Что такое полномочия? Где задаются полномочия?

- Это права, которые дают пользователю возможность изменять настройки ПО ViPNet, установленного на сетевом узле;

- Задаются администратором ViPNet в клиентском приложении ЦУС в свойствах ролей.

Для каких программ задаются полномочия? Для каких ролей?

В ЦУСе полномочия пользователя задаются для абонентских пунктов и серверов-маршрутизаторов, зарегистрированных в различных прикладных задачах.

- VPN Client для мобильных устройств;

- VPN-клиент;

- CryptoService;

- Деловая почта.

Что такое псевдонимы пользователей и как они задаются?

Для удобства любому сетевому узлу в разделе Защищенная сеть можно задать произвольный псевдоним.

Этот псевдоним будет отображаться вместо имени сетевого узла в разделе Защищенная сеть. Чтобы найти сетевой узел в списке, в строку поиска можно ввести как псевдоним, так и имя сетевого узла.

Что содержится в базе данных ViPNet Administrator 4?

При установке серверного приложения ЦУСа создаются:

- база данных с именем ViPNetAdministrator, в которой хранится информация о структуре и настройках сети ViPNet;

- база данных с именем ViPNetJournals, в которой хранятся журналы аудита программы ViPNet ЦУС;

- учетная запись пользователя CaUser, под которыми осуществляется подключение УКЦ к базе данных;

- учетная запись пользователя NccUser, под которыми осуществляется подключение ЦУС к базе данных;

- учетная запись пользователя с правами администратора базы данных.

Где находится папка с контейнерами ключей администратора УКЦ?

C:ProgramDataInfotecsViPNet AdministratorKC

Какие способы создания структуры сети есть в ЦУС?

- Вручную;

- С помощью мастера.

Что содержится в файле *.rp?

Резервная копия конфигурации сети.

В какой каталог перемещаются файлы резервных копий конфигурации сети?

C:ProgramDataInfoTeCSViPNet AdministratorKCRestore

Что содержится в файле rpts_50.stg?

Копия архива, содержащий список всех резервных копий, которые создавались при эксплуатации сети.

Могут ли ЦУС и УКЦ быть установлены на разные компьютеры?

Да, могут.

Какие данные потребуются администратору сети ViPNet для осуществления миграции программного комплекса ViPNet Administrator 4 на другой компьютер?

Перед началом миграции ПО ViPNet Administrator с одного компьютера на другой при любом сценарии из рассмотренных в этом документе подготовьте следующие данные:

- Резервную копию конфигурации сети (файл *.rp), в состав которой входит:

- Резервная копия базы данных ViPNet Administrator;

- Копия лицензионного файла (infotecs.reg или *.itcslic);

- Копия папки C:ProgramDataInfotecsViPNet AdministratorKC;

- Копию архива, содержащего список всех резервных копий, которые создавались при эксплуатации сети (файл rpts_50.stg);

Файл архива находится в папке:

C:ProgramDataInfoTeCSViPNet AdministratorKCRestore

- Копию лицензионного файла (infotecs.reg или*.itcslic).

- Копию папки с контейнерами ключей администратора УКЦ:

C:Users<имя учетной записи локального администратора Windows, от лица которого была произведена установка УКЦ>AppDataRoamingInfotecsViPNetAdministrator

- Список учетных записей администраторов ЦУСа и УКЦ, с помощью которых осуществляется аутентификация в указанных программах, и пароли к каждой из них;

- Справочники и ключи, которые позволят восстановить работоспособность ПО ViPNet Client.

Назовите рабочие каталоги ЦУС/УКЦ?

C:Users<имя учетной записи локального администратора Windows, от лица которого была произведена установка УКЦ>AppDataRoamingInfotecsViPNetAdministrator

C:ProgramFiles(x86)InfoTeCSViPNetAdministrator

Какими свойствами должен обладать сетевой узел для того, чтобы на нем можно было установить ViPNet Policy Manager?

Установка ViPNet Policy Manager на отдельном компьютере без сервера ЦУСа поддерживается в сетях под управлением ViPNet Administrator версии 4.6.5 и выше.

С помощью какой программы можно сохранять структуру сети в формате HTML?

ЦУС, функция создания отчетов о структуре сети.

Каково назначение ПАК IDS?

Средство обнаружение вторжений. Отдельный продукт, не связан со структурой защищенной сети ViPNet.

Содержание

Hide

- Первые вопросы

- Из каких компонентов состоит программный комплекс ViPNet Administrator 4?

- Какие функции выполняет ЦУС?

- Какие функции выполняет УКЦ?

- Какие функции выполняет ViPNet Coordinator?

- Какие функции выполняет ViPNet Client?

- Какие функции выполняет Registration Point?

- Какие функции выполняет Publication Service?

- Какие функции выполняет Policy Manager?

- Какие функции выполняет ViPNet StateWatcher?

- В каком компоненте ПК ViPNet Administrator 4 возможно произвести выдачу дистрибутивов ключей?

- Что входит в состав ЦУС?

- Каковы схемы размещения компонентов ViPNet Administrator 4, Policy Manager, Registration Point, Client, Coordinator?

- Для чего предназначена программа «Контроль приложений»?

- Что такое полномочия? Где задаются полномочия?

- Для каких программ задаются полномочия? Для каких ролей?

- Что такое псевдонимы пользователей и как они задаются?

- Что содержится в базе данных ViPNet Administrator 4?

- Где находится папка с контейнерами ключей администратора УКЦ?

- Какие способы создания структуры сети есть в ЦУС?

- Что содержится в файле *.rp?

- В какой каталог перемещаются файлы резервных копий конфигурации сети?

- Что содержится в файле rpts_50.stg?

- Могут ли ЦУС и УКЦ быть установлены на разные компьютеры?

- Какие данные потребуются администратору сети ViPNet для осуществления миграции программного комплекса ViPNet Administrator 4 на другой компьютер?

- Назовите рабочие каталоги ЦУС/УКЦ?

- Какими свойствами должен обладать сетевой узел для того, чтобы на нем можно было установить ViPNet Policy Manager?

- С помощью какой программы можно сохранять структуру сети в формате HTML?

- Каково назначение ПАК IDS?

Эта запись находится в разработке.

В ней будет изменятся оформление и наполнение по мере проработки вопросов практических курсов.

Первые вопросы

Из каких компонентов состоит программный комплекс ViPNet Administrator 4?

Клиент и сервер ЦУС, клиент УКЦ, База данных SQL-сервера

Какие функции выполняет ЦУС?

Управление структурой сети ViPNet

- создание и удаление сетевых узлов;

- создание и удаление пользователей;

- определение связей между сетевыми узлами и пользователями; Настройка свойств объектов сети ViPNet

Настройка свойств объектов сети ViPNet

- добавление ролей на сетевые узлы;

- настройка параметров доступа к сетевым узлам (IP-адреса, DNS-имена и т.д.);

- настройка способа подключения к внешней сети;

- задание полномочий пользователей;

- настройка туннелируемых ресурсов;

Организация межсетевого взаимодействия

- организация защищенного соединения с другими сетями ViPNet;

- управление связями между узлами доверенных сетей;

- обмен межсетевой информацией;

Отправка обновлений на сетевые узлы ViPNet

- удаленное обновление на сетевых узлах ключей;

- удаленное обновление на сетевых узлах справочников;

- удаленное обновление на сетевых узлах программного обеспечения ViPNet;

Административные функции

- создание и удаление учетных записей администраторов ViPNet ЦУС;

- просмотр журналов аудита системных событий ViPNet ЦУС;

- просмотр журналов обмена транспортными конвертами между ЦУС и узлами ViPNet;

- резервное копирование и восстановление данных;

- обновление лицензии на сеть ViPNet.

Какие функции выполняет УКЦ?

Задачи ключевого центра

- формирование мастер-ключей своей сети;

- формирование межсетевых мастер-ключей, необходимых для установления взаимодействия с доверенными сетями;

- создание ключей для объектов сети ViPNet;

- обновление ключевой информации сети ViPNet;

- формирование паролей;

- генерация ключей подписи Уполномоченных лиц Удостоверяющего центра;

- генерация ключей подписи пользователей.

Задачи удостоверяющего центра

- издание сертификатов открытого ключа подписи;

- управление жизненным циклом сертификатов;

- формирование корневых сертификатов администраторов, списков отозванных сертификатов, запросов на проведение кросс-сертификации;

- импорт корневых сертификатов и СОС из доверенных сетей ViPNet и других удостоверяющих центров;

- разбор конфликтных ситуаций и экспертиза правомочности и подлинности электронных документов;

- сервисные функции (оповещение, автоматическое формирование архивов).

Какие функции выполняет ViPNet Coordinator?

- выполняет функции персонального и межсетевого экрана;

- создает туннели для организации защищенных соединений с открытыми узлами;

- осуществляет трансляцию адресов (NAT) для проходящего через координатор открытого трафика;

- позволяет разделить доступ защищенных узлов в Интернет и к ресурсам локальной сети;

- позволяет исключить любые атаки в реальном времени на компьютеры локальной сети.

Какие функции выполняет ViPNet Client?

- фильтрацию всего IP-трафика;

- шифрование соединений между защищенными узлами.

Для шифрования трафика используются симметричные ключи, которые создаются и распределяются централизованно.

Какие функции выполняет Registration Point?

Предназначен для регистрации и обслуживания внешних и внутренних пользователей ViPNet и хранения их регистрационных данных; является посредником между внешними пользователями и удостоверяющим центром.

Какие функции выполняет Publication Service?

- публикации сертификатов пользователей УЦ в общедоступных хранилищах данных;

- публикации сертификата издателя и списков аннулированных сертификатов в общедоступных хранилищах данных;

- импорт и публикация CRL внешних (сторонних) УЦ.

Какие функции выполняет Policy Manager?

Объединение сетевых узлов в группы (“подразделения”)

- сетевые узлы, к которым должна применяться одинаковая политика безопасности можно объединять в группы;

- политики безопасности назначаются не отдельным узлам, а всему подразделению, что упрощает управление политиками безопасности; Назначение шаблонов политики безопасности

- шаблон политики безопасности можно назначить отдельным узлам или подразделениям;

- шаблон, назначенный подразделению, распространяется на все узлы, входящие в состав этого подразделения;

- от порядка следования шаблонов зависит приоритет применения на узле параметров безопасности, заданных в шаблонах Управление шаблонами политики безопасности

- шаблон политики безопасности можно создать, настроить (изменить) или удалить;

Рассылка результирующей политики на сетевые узлы

- формируется автоматически при отправке политики безопасности на узел;

- позволяет учесть приоритет шаблонов и исключить повторы одного и того же шаблона;

- политики безопасности можно рассылать на отдельные узлы или на группы узлов;

Контроль за отправкой и применением политик безопасности

- все события, связанные с применением политик безопасности, записываются в журнал;

Управление учетными записями пользователей

- учетная запись содержит имя, пароль, персональные данные и роли пользователя;

- учетную запись можно создать, изменить или удалить;

Управление ролями пользователей

- роли используются для разграничения полномочий пользователей;

- в ViPNet Policy Manager можно использовать предустановленные роли или создавать свои;

Аудит действий пользователей

- действия пользователей в ViPNet Policy Manager регистрируются в журнале событий.

Какие функции выполняет ViPNet StateWatcher?

Предназначен для централизованного мониторинга защищенных сетей и анализа событий, произошедших на узлах сети.

В каком компоненте ПК ViPNet Administrator 4 возможно произвести выдачу дистрибутивов ключей?

УКЦ

Что входит в состав ЦУС?

- серверное приложение ЦУС;

- база-данных;

- клиентское приложение ЦУС.

Каковы схемы размещения компонентов ViPNet Administrator 4, Policy Manager, Registration Point, Client, Coordinator?

- На одном компьютере Администратора;

- На разных компьютерах, со связностью с БД.

Для чего предназначена программа «Контроль приложений»?

Программа Контроль приложений предназначена для защиты пользователя от несанкционированных попыток приложений, работающих на его компьютере, выполнить определенные действия в сети.

Программа отслеживает все попытки приложений установить соединение, отправить пакет или подключиться к порту в ожидании соединения (слушать порт).

Программа информирует пользователя о таких попытках и позволяет заблокировать или разрешить их. Пользователь может определить так называемую политику безопасности, следуя которой приложения будут либо запрещены к выполнению, либо разрешены.

Что такое полномочия? Где задаются полномочия?

- Это права, которые дают пользователю возможность изменять настройки ПО ViPNet, установленного на сетевом узле;

- Задаются администратором ViPNet в клиентском приложении ЦУС в свойствах ролей.

Для каких программ задаются полномочия? Для каких ролей?

В ЦУСе полномочия пользователя задаются для абонентских пунктов и серверов-маршрутизаторов, зарегистрированных в различных прикладных задачах.

- VPN Client для мобильных устройств;

- VPN-клиент;

- CryptoService;

- Деловая почта.

Что такое псевдонимы пользователей и как они задаются?

Для удобства любому сетевому узлу в разделе Защищенная сеть можно задать произвольный псевдоним.

Этот псевдоним будет отображаться вместо имени сетевого узла в разделе Защищенная сеть. Чтобы найти сетевой узел в списке, в строку поиска можно ввести как псевдоним, так и имя сетевого узла.

Что содержится в базе данных ViPNet Administrator 4?

При установке серверного приложения ЦУСа создаются:

- база данных с именем ViPNetAdministrator, в которой хранится информация о структуре и настройках сети ViPNet;

- база данных с именем ViPNetJournals, в которой хранятся журналы аудита программы ViPNet ЦУС;

- учетная запись пользователя CaUser, под которыми осуществляется подключение УКЦ к базе данных;

- учетная запись пользователя NccUser, под которыми осуществляется подключение ЦУС к базе данных;

- учетная запись пользователя с правами администратора базы данных.

Где находится папка с контейнерами ключей администратора УКЦ?

C:ProgramDataInfotecsViPNet AdministratorKC

Какие способы создания структуры сети есть в ЦУС?

- Вручную;

- С помощью мастера.

Что содержится в файле *.rp?

Резервная копия конфигурации сети.

В какой каталог перемещаются файлы резервных копий конфигурации сети?

C:ProgramDataInfoTeCSViPNet AdministratorKCRestore

Что содержится в файле rpts_50.stg?

Копия архива, содержащий список всех резервных копий, которые создавались при эксплуатации сети.

Могут ли ЦУС и УКЦ быть установлены на разные компьютеры?

Да, могут.

Какие данные потребуются администратору сети ViPNet для осуществления миграции программного комплекса ViPNet Administrator 4 на другой компьютер?

Перед началом миграции ПО ViPNet Administrator с одного компьютера на другой при любом сценарии из рассмотренных в этом документе подготовьте следующие данные:

- Резервную копию конфигурации сети (файл *.rp), в состав которой входит:

- Резервная копия базы данных ViPNet Administrator;

- Копия лицензионного файла (infotecs.reg или *.itcslic);

- Копия папки C:ProgramDataInfotecsViPNet AdministratorKC;

- Копию архива, содержащего список всех резервных копий, которые создавались при эксплуатации сети (файл rpts_50.stg);

Файл архива находится в папке:

C:ProgramDataInfoTeCSViPNet AdministratorKCRestore

- Копию лицензионного файла (infotecs.reg или*.itcslic).

- Копию папки с контейнерами ключей администратора УКЦ:

C:Users<имя учетной записи локального администратора Windows, от лица которого была произведена установка УКЦ>AppDataRoamingInfotecsViPNetAdministrator

- Список учетных записей администраторов ЦУСа и УКЦ, с помощью которых осуществляется аутентификация в указанных программах, и пароли к каждой из них;

- Справочники и ключи, которые позволят восстановить работоспособность ПО ViPNet Client.

Назовите рабочие каталоги ЦУС/УКЦ?

C:Users<имя учетной записи локального администратора Windows, от лица которого была произведена установка УКЦ>AppDataRoamingInfotecsViPNetAdministrator

C:ProgramFiles(x86)InfoTeCSViPNetAdministrator

Какими свойствами должен обладать сетевой узел для того, чтобы на нем можно было установить ViPNet Policy Manager?

Установка ViPNet Policy Manager на отдельном компьютере без сервера ЦУСа поддерживается в сетях под управлением ViPNet Administrator версии 4.6.5 и выше.

С помощью какой программы можно сохранять структуру сети в формате HTML?

ЦУС, функция создания отчетов о структуре сети.

Каково назначение ПАК IDS?

Средство обнаружение вторжений. Отдельный продукт, не связан со структурой защищенной сети ViPNet.

Содержание

- 1 Адресация

- 2 Создаём структуру защищённой сети

- 3 Работа с УКЦ

- 3.1 КЛИКАБЕЛЬНО

- 4 Установка софта ViPNet

Итак, пришло время на практике разобраться, как создавать защищённую сеть с использованием ViPNet. Я наизобретал довольно типовую схему, которую мы и будем реализовывать.

На первом этапе мы будем создавать защищённое взаимодействие в рамках одной сети ViPNet. Будут применяться программные координаторы. Далее, мы разделим эту структуру на две сети и построим межсетевое взаимодействие. Опять же, будем использовать программные координаторы. И наконец, мы заменим программные координаторы на аппаратные (HW1000) и убедимся, что сеть не рухнула.

Обратим внимание на узел Т.У. (Туннелируемый узел). На него мы не будем ставить ПО ViPNet, нужно будет организовать сетевое взаимодействие с этим узлом.

Адресация

Адреса назначаем согласно схемы:

Таким образом имеем как бы 3 сети: 192.168.1.0/24 – сеть предприятия НИИ Твёрдых сплавов. 192.168.2.0/24 – НИИ Авиастроения и 30.30.30.0/24 – Интернет.

Назначим адреса на хосты соответствующим образом, попутно ограничим прохождение кадров на уровне виртуальных машин, заведу соответственно 3 виртуальных сети и в настройках сетевых адаптеров выставлю соответствующие значения:

LAN1, LAN2 и INET соответственно. Не забываем отключать брандмауэр Windows!

Создаём структуру защищённой сети

Координаторы

В ЦУС-е добавляем координаторы, называем их “Координатор1” и “Координатор2” соответственно. Я не создаю пользователей сразу, лучше всё это делать потом, для наглядности. Впоследствии, для экономии времени можно оставлять галочку о “Создать одноимённого пользователя…”.

Вот такая картина у нас получится. Два координатора.

Далее создаём пользователей. Переходим в раздел “Пользователи”, нажимаем зелёный “+”. Вводим имя пользователя, выбираем сетевой узел, на котором может работать пользователь и нажимаем кнопку “Создать”.

Узлы создаём аналогичным образом. Переходим в раздел “Клиенты”, нажимаем зелёный плюсик. Вводим имя сетевого узла, выбираем координатор, к которому узел будет привязываться и нажимаем кнопку “Создать”. Обратите внимание, что самым первым должен создаваться узел администратора (о чём внизу выводится соответствующее сообщение).

Создаём все необходимые узлы:

Создаём всех остальных пользователей на соответствующих узлах.

Когда пользователи и сетевые узлы будут готовы, не забываем создать межсерверный канал между нашими координаторами, он необходим для обмена служебными конвертами и маршрутизации между ними. Для этого заходим в первый координатор и в свойствах добавляем межсерверный канал до второго координатора:

Теперь делаем соответствующие связи между узлами и пользователями. Это очень просто, открываем нужный узел и в его свойствах добавляем связи с другими узлами. Обратите внимание, некоторые связи уже будут созданы и удалить их нельзя – это, например, связь между ЦУС и узлом. Связь между пользователем и его координатором и т.д. Это справочная информация (предустановленные связи) и я не буду приводить все случаи, просто о них стоит знать. Итак, добавляем нужные связи:

Связь двух узлов означает, что они будут видны в Мониторе друг у друга и между ними будет образован защищённый канал. Соответственно, связь между пользователями будет означать, что у для них будет создан соответствующие ключи обмена. Пользователи смогут общаться через внутренний чат и пользоваться деловой почтой.

Для простоты я сделал связь между всеми. Не забываем проверять конфигурацию сети на наличие неполных связей или других ошибок в разделе “Моя сеть”.

Если ошибок нет, то можем смело создавать адресные справочники в разделе “Справочники и ключи – Создать справочники”.

При этом откроется окно, в котором можно выбрать конкретные узлы, для которых создать справочники. Но первично мы создадим справочники для всех:

Дальше идём в УКЦ.

Работа с УКЦ

Если мы ещё не запускали УКЦ, то самое время это сделать. Тем более, что первый запуск УКЦ сулит нам муторную операцию выдачи себе корневого сертификата

КЛИКАБЕЛЬНО

В общем виде это “Далее-Далее-Готово” с заполнением персональных данных и запуском генератора случайных чисел.

Когда всё будет готово, мы увидим перед собой собственно интерфейс УКЦ. Обращаем внимание на жёлтые предупреждающие значки – подсказки говорят о том, что требуется создать первичный набор ключей (dst-файлы).

Выделяем все узлы, кликаем правой кнопкой мыши и выбираем пункт “Выдать новый дистрибутив ключей”.

Выбираем шаблон сертификата (оставляем по умолчанию)

И для каждого пользователя будем вводить пароль. Я использую здесь простые пароли, в идеале нужно либо генерировать их автоматически, либо использовать достаточно сложные пароли.

Готовый набор дистрибутивов ключей выглядит у меня так: XPS-файлы – это пароли, подготовленные для печати. Третья версия выдавала текстовик.

Эти дистрибутивы доверенным каналом связи передаём пользователю на места. Я же просто перекину через флешку.

На все узлы ставим соответствующее программное обеспечение – на клиенты – Client, на координаторы Coordinator. Установка координатора в принципе ничем не отличается от установки клиента, её я рассматривать не буду.

Далее устанавливаем ключевую информацию – при первом запуске программы указываем путь к соответствующему dst-файлу – это важный момент! Вообще первичные дистрибутивы ключевой информации распространяются доверенным каналом через спецсвязь или фельдъегерской службой. Либо нарочно. Не суть важно. Так же передаём пароль, потому что без пароля пользователя активировать ViPNet драйвер не получится.

При первом запуске как клиента, так и координатора увидим следующее окно:

Выбираем пункт “Установить ключи” и указываем dst-файл соответствующего пользователя.

Затем производим вход и если всё в порядке, увидим интерфейс ViPNet Monitor.

Может появится окно с предложением установить корневой сертификат. Соглашаемся.

Всё готово! Когда все узлы будут установлены мы увидим что-то вроде:

Здесь можно обратить внимание, что некоторые IP адреса реальные, некоторые – нет. Это особенность работы драйвера ViPNet. За каждой станцией закрепляется дополнительный “виртуальный” IP-адрес (начальный адрес задаётся в настройках), как правило это подсеть 11.0.0.0/8. Сделано это для того, чтобы исключить совпадения адресов различных узлов (так как ViPNet может объединять разнородные сети, некоторые из узлов которых могут находиться за NAT-ом).

Виртуальный адрес обычно остаётся постоянным и не зависит от реального адреса машины (даже мобильное рабочее место, меняя реальный IP, перемещаясь по стране/миру, подключаясь к разным провайдерам, будет иметь постоянный виртуальный адрес). Виртуальный IP адрес зависит только от внутреннего идентификатора станции в сети ViPNet, а если кто не знает, то идентификатор представляет собой следующий вид: 0xAAAABBBB, где AAAA – 16-ричный номер сети, а BBBB – 16-ричный номер сетевого узла в сети. Кстати, обращаться к рабочим станциям можно как по реальному адресу (где это возможно), так и по виртуальному. В общем виде о них вообще можно не париться, драйвер ViPNet делает работу с адресами достаточно прозрачной.

Ну чтож, пока всё. Дальше будем развивать и прокачивать нашу сеть и исправлять возможные проблемы.

Кстати, любые изменения структуры сети теперь можно доставлять до станций следующим образом:

- В ЦУС производятся необходимые изменения, будь до добавления/удаления узлов, связей и назначение ролей;

- В ЦУС-е создаются новые справочники;

- В УКЦ создаются новые ключи (“Создать и передать ключи в ЦУС”);

- В ЦУС-е изменения отправляются на сетевые узлы:

Изменения по служебным протоколам (MFTP) отправятся на все задействованные в этих изменения узлы и применятся там. Разбор сложных ситуаций мы проведём как-нибудь, там достаточно много подводных камней.

Надеюсь, было интересно! Пока!

Друзья! Вступайте в нашу группу Вконтакте, чтобы не пропустить новые статьи! Хотите сказать спасибо? Ставьте Like, делайте репост! Это лучшая награда для меня от вас! Так я узнаю о том, что статьи подобного рода вам интересны и пишу чаще и с большим энтузиазмом!

Также, подписывайтесь на наш канал в YouTube! Видео выкладываются весьма регулярно и будет здорово увидеть что-то одним из первых!

Получение и использование бесплатного криптопровайдера ViPNet CSP

Давайте в этом материале разберем способы получения, установки и активации криптопровайдера ViPNet CSP.

Почему именно его? Потому что VipNet CSP является бесплатным, в отличие от КриптоПро CSP

(или 1350 руб/год или 2700 рублей за бессрочную лицензию),

которая как говорят злые языки, на самом деле не бессрочная, а действует 10 лет.

Материал получился достаточно обьемный, поэтому ниже — ссылки на содержание.

— Получение (загрузка) ViPNet CSP;

— Установка ViPNet CSP в ОС Windows;

— Регистрация ViPNet CSP;

— Обновление, переустановка и удаление ViPNet CSP;

Получение (загрузка) ViPNet CSP

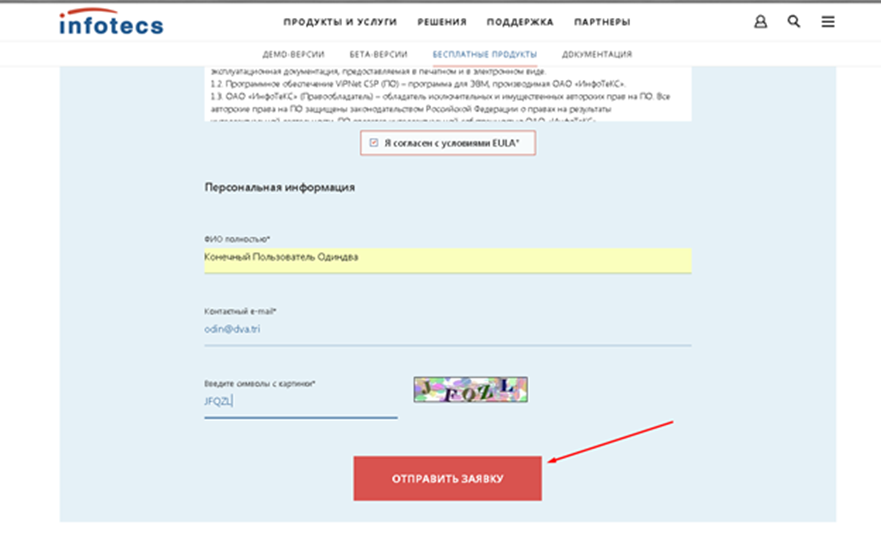

Для установки ViPNet CSP нужно:

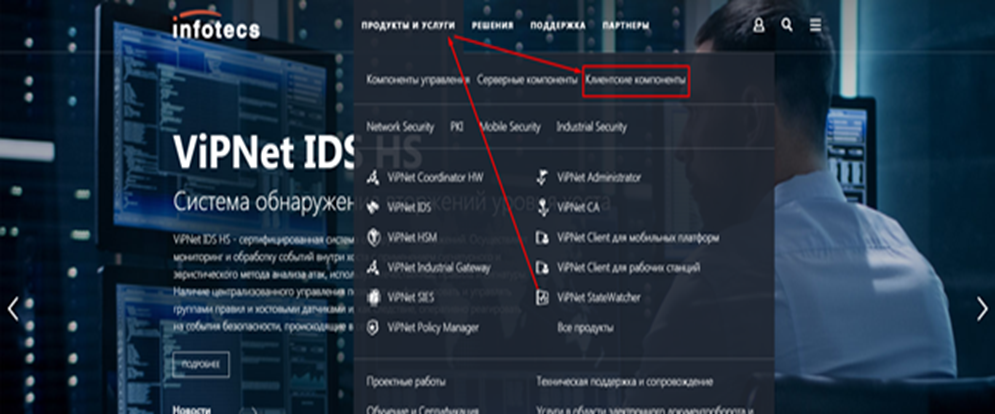

- Перейти на сайт производителя по адресу https://infotecs.ru/.

- Открыть вкладку Продукты и услуги, выбрать раздел Клиентские компоненты

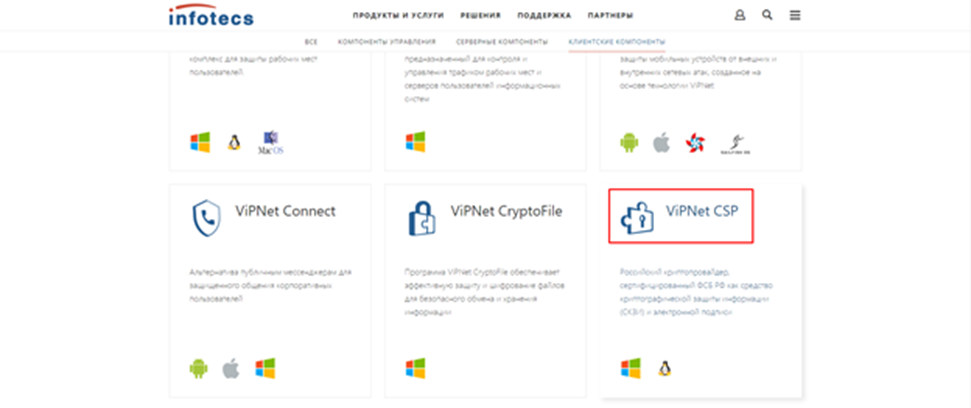

- Выбрать ViPNet CSP

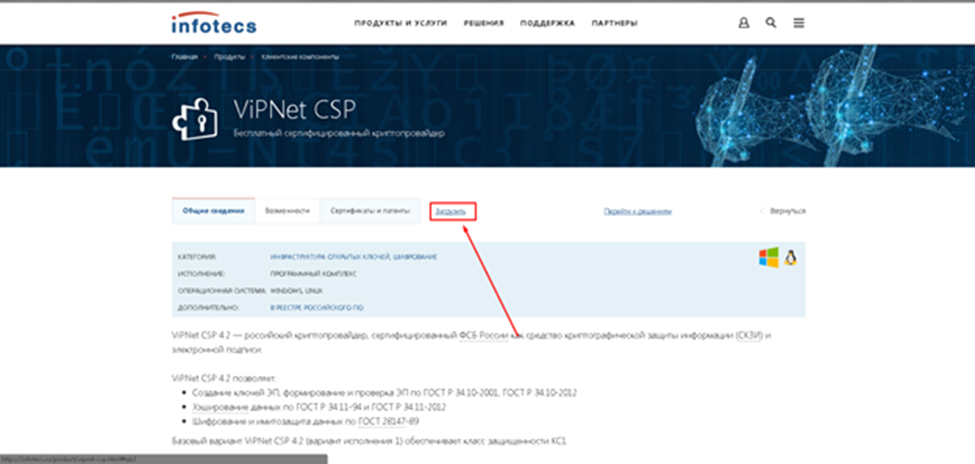

- Нажать Загрузить — ПО

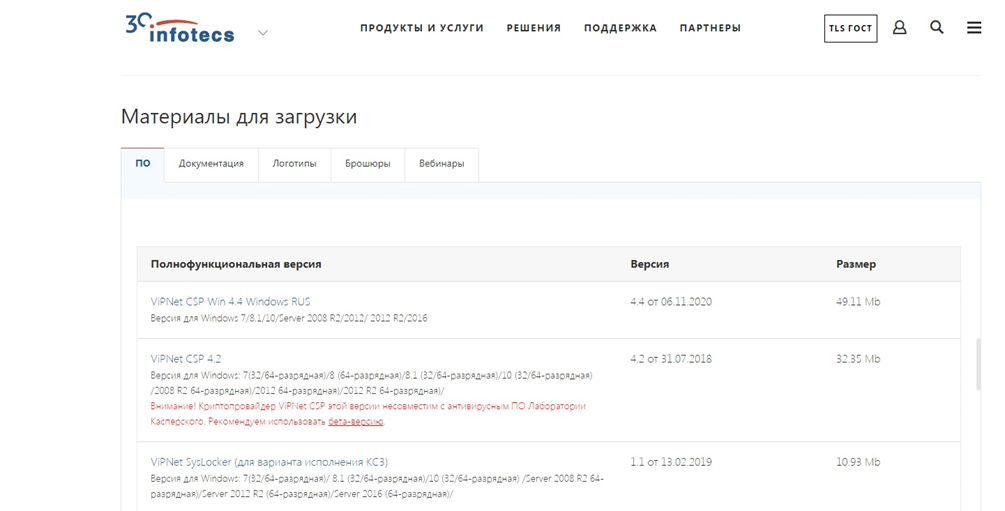

- Выбрать нужную версию программы (в настоящее время это 4.4.2)

-

Ознакомиться и согласиться с условиями лицензионного соглашения, заполнить ФИО, e-mail,

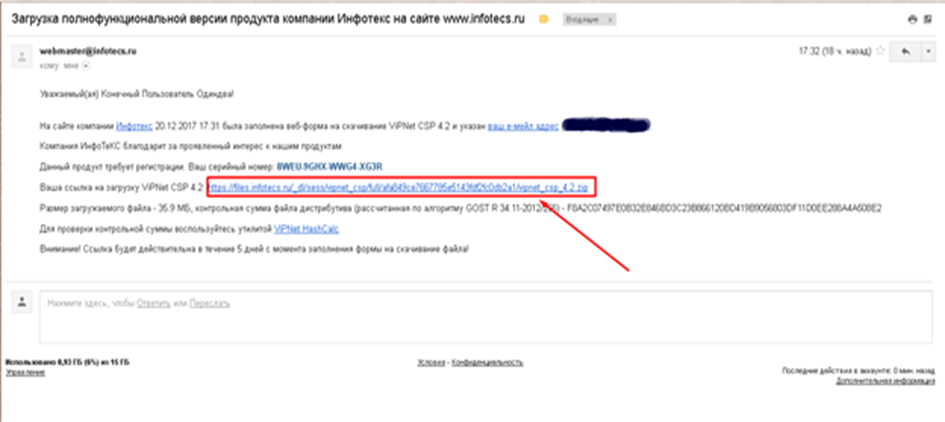

символы с картинки и нажать Отправить заявку - На указанную почту поступит письмо, необходимо перейти по ссылке в нём и получить дистрибутив

Установка ViPNet CSP в ОС Windows

Корректная работа ViPNet CSP 4 в операционных системах указана в описании программного обеспечения на сайте производителя.

Важно! В ОС Windows 10 и Windows Server 2016 поддерживаются все заявленные криптографические операции,

кроме организации защищенных подключений по протоколу TLS в веб-браузере Microsoft Edge.

Внимание! Программа ViPNet CSP не может работать с контейнерами ключей,

созданными с помощью другого криптопровайдера.

Для установки программы ViPNet CSP вы должны обладать правами администратора операционной системы.

При установке ViPNet CSP на компьютер с операционной системой Windows,

локализация которой отличается от русской, для правильного отображения кириллицы

в интерфейсе программы измените региональные настройки Windows.

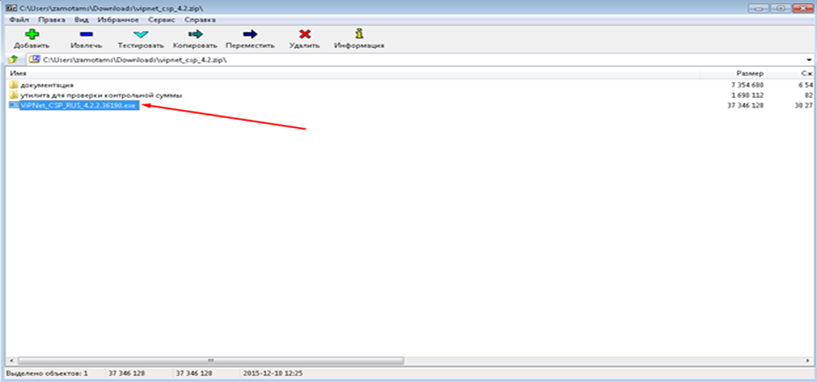

- Запустить установочный файл из полученного архива

-

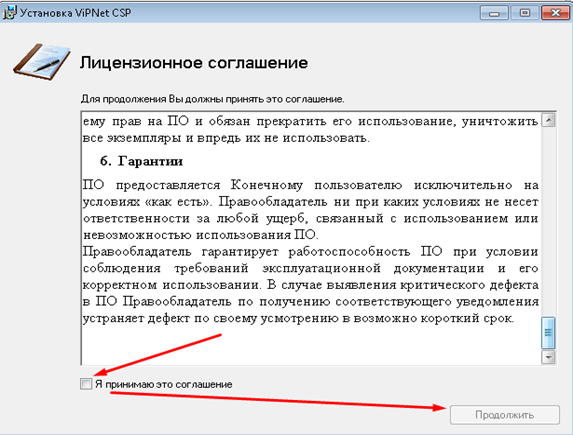

На странице Лицензионное соглашение мастера установки ViPNet CSP ознакомьтесь

с условиями лицензионного соглашения. В случае согласия установите

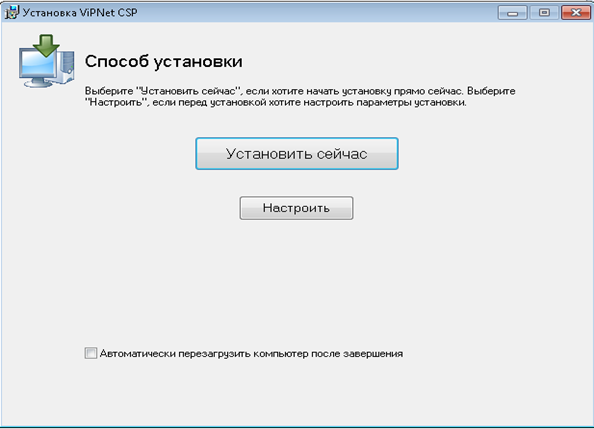

соответствующий флажок. Затем нажмите кнопку Продолжить. - Выберите способ установки:

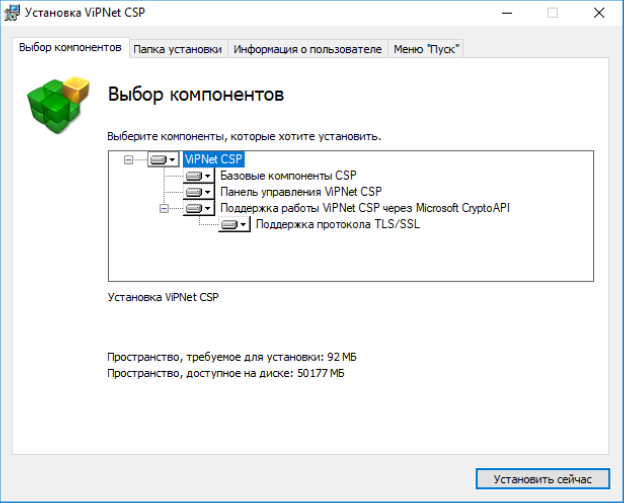

- Вы можете выбрать или отключить следующие компоненты для установки:

- Чтобы начать установку, нажмите кнопку Установить сейчас

-

Для корректного завершения установки рекомендовано поставить галку на Автоматически перезагрузить

компьютер после завершения. Если удобно перезагрузить компьютер позднее, сообщить,

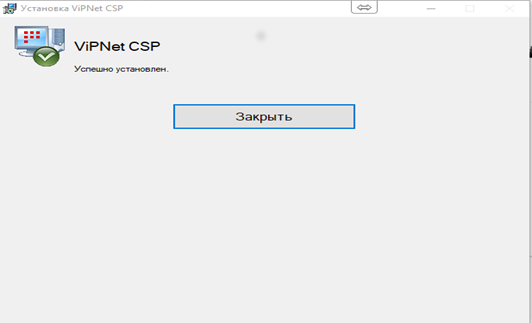

что изменения вступят в силу только после перезагрузки - После установки нажать Закрыть

•

Установить сейчас — для установки компонентов по умолчанию;

•

Настроить — для изменения и укажите следующее:

— компоненты программы, которые хотите установить;

— путь к папке установки программы на компьютере;

— имя пользователя и название организации;

— название папки программы в меню Пуск.

•

Панель управления ViPNet CSP — если отключить этот компонент,

будут установлены лишь библиотеки криптопровайдера без исполняемого файла ViPNet CSP.

Такой способ установки может быть использован разработчиками.

•

Поддержка работы ViPNet CSP через Microsoft CryptoAPI — добавляет функции,

позволяющие использовать криптопровайдер ViPNet CSP в сторонних приложениях,

например в приложениях Microsoft Office. Компонент включен по умолчанию при

отдельной установке ViPNet CSP и отключен при установке ViPNet CSP в составе другого ПО ViPNet.

•

Поддержка протокола TLS/SSL —добавляет функции, позволяющие организовать защищенное

соединение по протоколу TLS.

При установке ViPNet CSP на компьютер, работающий под управлением ОС Windows 10

или Windows Server 2016, компонент по умолчанию отключен.

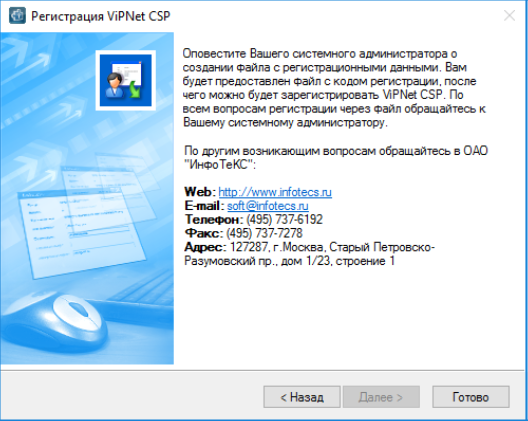

Регистрация ViPNet CSP

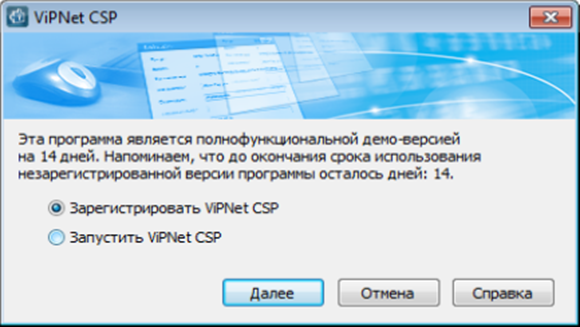

После установки ViPNet CSP может работать в демо-режиме две недели. Чтобы использовать ПО без ограничений, необходимо его зарегистрировать.

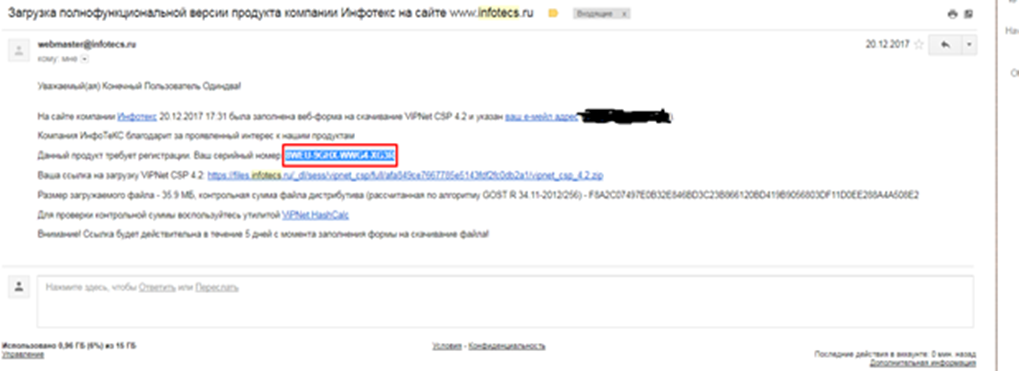

Серийный номер пользователь получит в письме при регистрации на сайте ОАО «ИнфоТеКС» для загрузки ViPNet CSP.

Чтобы зарегистрировать ViPNet CSP, используя серийный номер, полученный во время загрузки программы, нужно:

- Запустить незарегистрированную программу. Появится окно ViPNet CSP

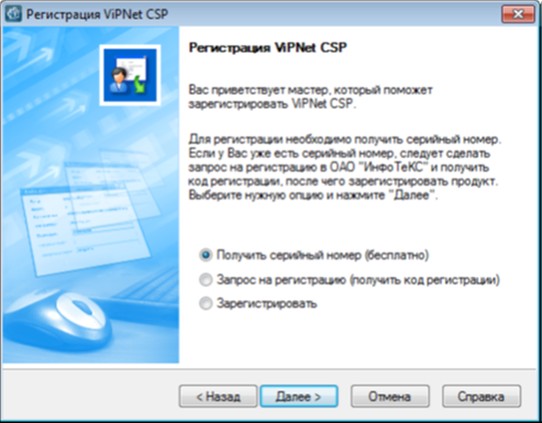

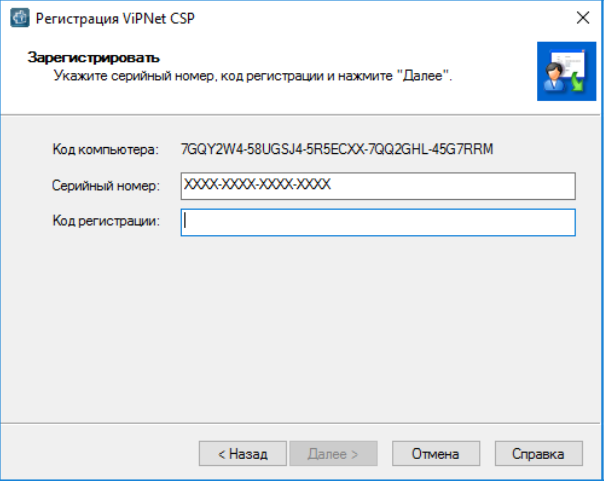

- Выбрать Зарегистрировать ViPNet CSP и нажать Далее. Откроется Регистрация ViPNet CSP

-

Если перед этим вы получили серийный номер, выберите пункт Запрос на регистрацию

(получить код регистрации), если был получен серийный номер и код регистрации,

выберите пункт Зарегистрировать

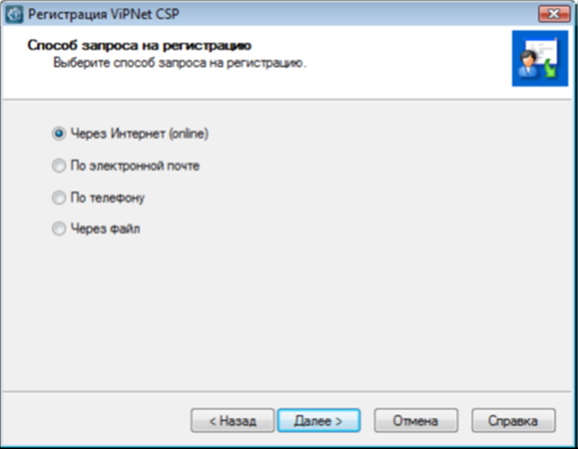

Способ запроса на регистрацию

Через Интернет (online)

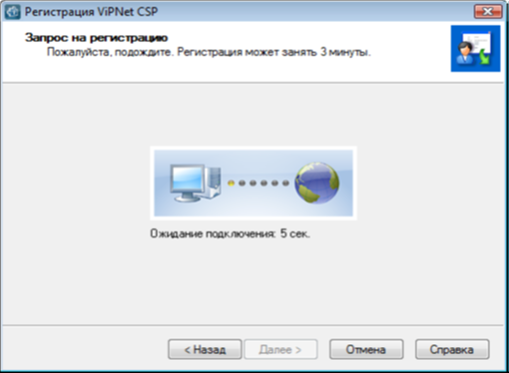

-

На странице Способ запроса на регистрацию выбрать

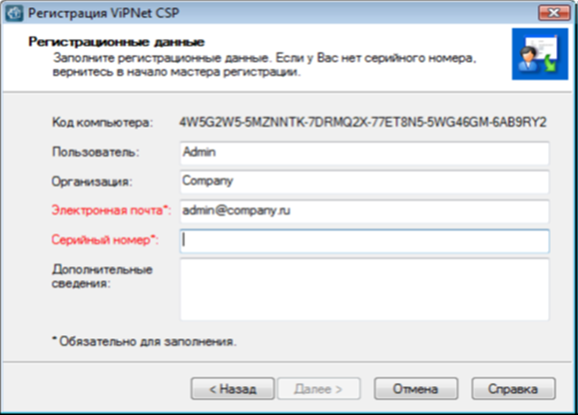

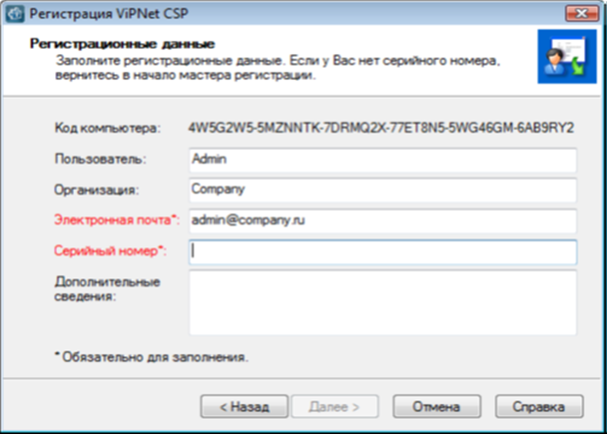

при наличии интернет соединения Через Интернет (online) - Откроется страница Регистрационные данные

-

На этой странице нужно внести данные пользователя. В поле Серийный номер нужно указать

серийный номер, который Клиент получил на почту при регистрации на сайте «ИнфоТекс» - Нажать Далее. Откроется страница состояния запроса на регистрацию

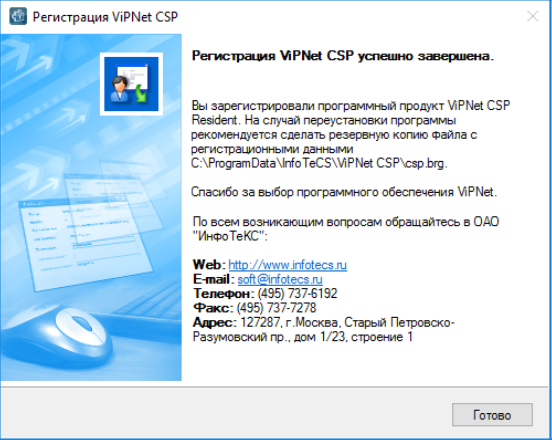

- Если регистрация прошла успешно, откроется страница Регистрация ViPNet CSP успешно завершена

- Нажать Готово

Получение кода регистрации по электронной почте

Внимание! Для данного способа регистрации необходим доступ в Интернет

- Введите все данные:

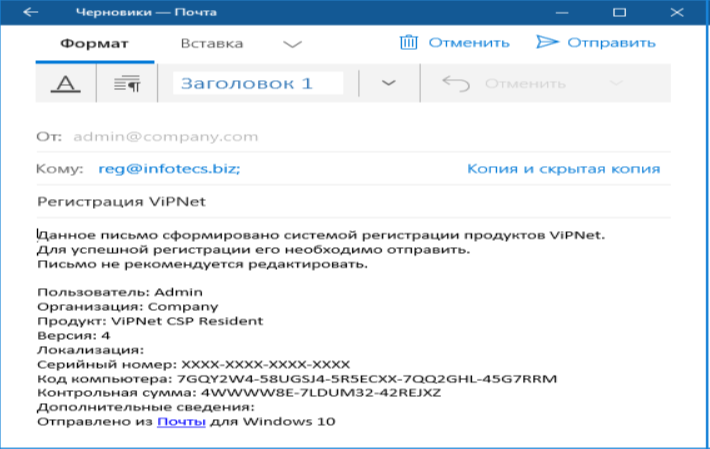

-

Нажмите кнопку Далее. В вашей почтовой программе будет создано новое сообщение электронной почты,

содержащее указанные вами регистрационные данные. Сообщение будет адресовано на

электронный почтовый ящик

reg@infotecs.biz -

Для завершения регистрации отправьте это сообщение.

После проверки ваших регистрационных данных вы получите код регистрации по электронной почте. - Получив сообщение с кодом регистрации, зарегистрируйте вашу копию ViPNet CSP .

Получение кода регистрации по телефону

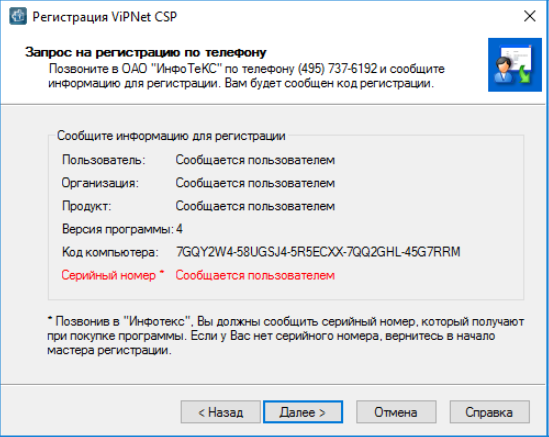

Если вы выбрали способ регистрации По телефону, откроется страница Запрос на регистрацию по телефону,

содержащая данные, которые вы должны будете сообщить сотруднику ОАО «ИнфоТеКС».

Выполните следующие действия:

-

Позвоните в ОАО «ИнфоТеКС» по телефону, приведенному в верхней части страницы,

и сообщите регистрационную информацию. В ответ вам будет сообщен код регистрации. - Получив код регистрации, нажмите кнопку Далее, откроется страница Зарегистрировать.

-

На странице Зарегистрировать введите ваши серийный номер и код регистрации, затем нажмите кнопку Далее.

Если введенные данные верны, откроется страница Регистрация ViPNet CSP успешно завершена. - Нажмите кнопку Готово.

Регистрация через файл

Для того чтобы зарегистрировать ViPNet CSP через файл, выполните следующие действия:

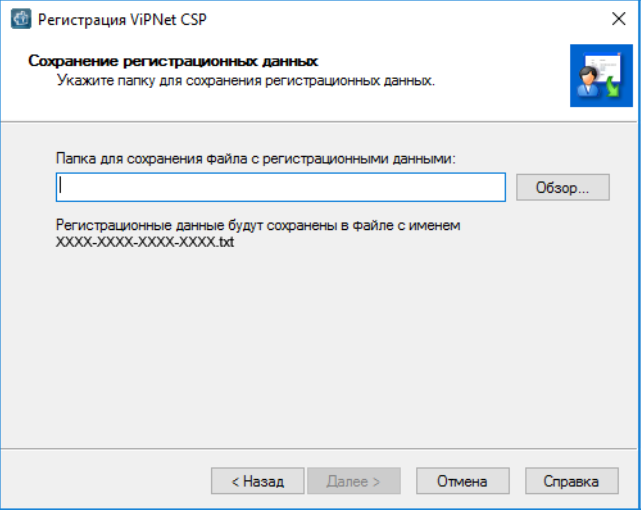

- На странице Способ запроса на регистрацию выберите Через файл и нажмите кнопку Далее.

- На странице Регистрационные данные введите все данные и нажмите кнопку Далее.

-

На странице Сохранение регистрационных данных нажмите кнопку Обзор и укажите папку,

в которой будет сохранен файл с вашими регистрационными данными. -

Указав папку, нажмите кнопку Далее. Регистрационные данные будут сохранены в текстовом файле,

имя которого совпадает с вашим серийным номером: <серийный номер>.txt. - На следующей странице мастера нажмите кнопку Готово.

-

Отправьте файл, содержащий регистрационные данные, на адрес электронной почты

reg@infotecs.biz

В теме сообщения укажите: ViPNet Registration Using File.

- После обработки запроса ОАО «ИнфоТеКС» вы получите сообщение, в котором содержится код регистрации.

- Получив код регистрации, зарегистрируйте свою копию ViPNet CSP.

Регистрация ViPNet CSP

Получив от ОАО «ИнфоТеКС» код регистрации, вы можете зарегистрировать вашу копию ViPNet CSP. Для этого выполните следующие действия:

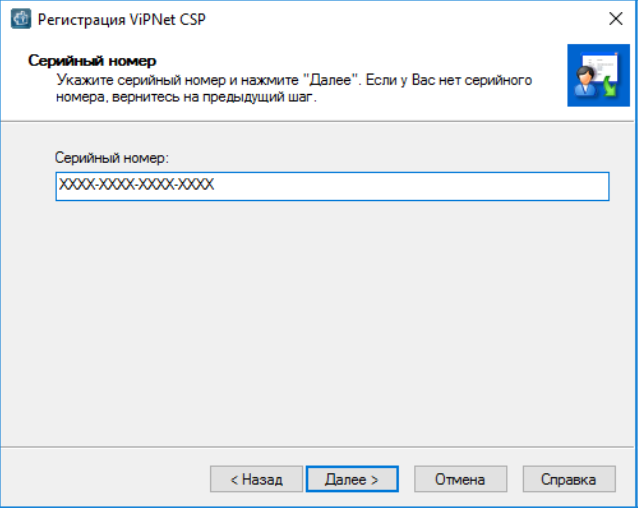

- Запустите мастер Регистрация ViPNet CSP.

- На первой странице мастера выберите Зарегистрировать и нажмите кнопку Далее.

- На странице Серийный номер введите ваш серийный номер и нажмите кнопку Далее.

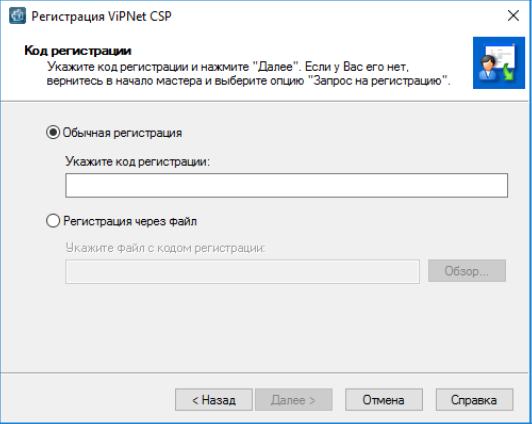

-

На странице Код регистрации выполните одно из следующих действий:

Если вы запрашивали код регистрации через Интернет, по электронной почте или по телефону,

выберите Обычная регистрация и введите код регистрации.Если вы запрашивали код регистрации через файл, выберите Регистрация через файл,

затем нажмите кнопку Обзор и укажите путь к файлу, содержащему код регистрации. - Нажмите кнопку Далее. Если указанные вами данные верны, откроется страница Регистрация ViPNet CSP успешно завершена.

- Нажмите кнопку Готово.

- Сохраните регистрационные данные, скопировав в надежное место файл *.brg, находящийся в папке установки программы ViPNet CSP.

Обновление, переустановка и удаление ViPNet CSP

Обновление

При необходимости вы можете обновить программу ViPNet CSP, для этого выполните следующие действия:

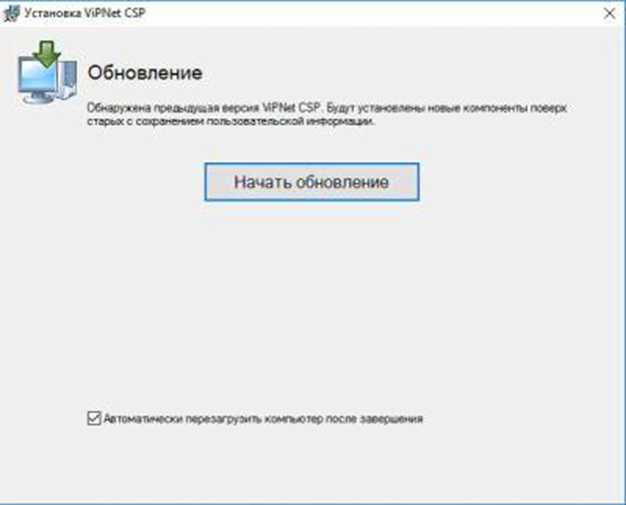

- Запустите установочный файл более новой версии программы ViPNet CSP. Дождитесь завершения подготовки к установке.

- В окне Обновление нажмите кнопку Начать обновление.

-

Если появится окно с предупреждением о том, что права доступа к папке хранения

ключей компьютера заданы неверно, нажмите кнопку Да. - Дождитесь завершения обновления программы.

-

Если ранее на странице Обновление вы установили флажок Автоматически перезагрузить

компьютер после завершения, по окончании установки компьютер перезагрузится автоматически.

В противном случае по окончании установки программа предложит перезагрузить компьютер.

В окне сообщения о перезагрузке нажмите кнопку Да.

Чтобы после завершения обновления компьютер перезагрузился автоматически,

установите флажок Автоматически перезагрузить компьютер после завершения.

Удаление ViPNet CSP

•

Способ №1

При необходимости вы можете установить или удалить компоненты программы ViPNet CSP, а

также восстановить программу при обнаружении повреждений.

Для установки, удаления компонентов или для восстановления программы ViPNet CSP выполните следующие действия:

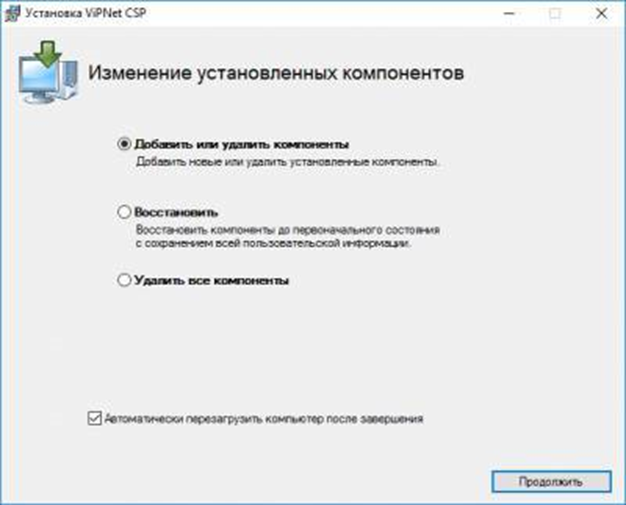

- Запустите установочный файл. Дождитесь завершения подготовки к установке компонентов ViPNet CSP.

- В окне Изменение установленных компонентов выберите нужный пункт:

-

Чтобы после завершения установки компьютер перезагрузился автоматически, установите флажок

Автоматически перезагрузить компьютер после завершения. Затем нажмите кнопку Продолжить. -

Если вы устанавливаете или удаляете компоненты программы, на странице выбора компонентов укажите те,

которые необходимо добавить или удалить. Затем нажмите кнопку Продолжить.

Дождитесь завершения установки (восстановления, удаления) компонентов программы. -

Если ранее на странице Изменение установленных компонентов вы установили флажок

Автоматически перезагрузить компьютер после завершения,

по окончании установки компьютер перезагрузится автоматически.

•

для установки или удаления компонентов выберите Добавить или удалить компоненты;

•

для восстановления установленных компонентов программы выберите Восстановить;

•

для удаления всех компонентов программы выберите Удалить все компоненты.

В противном случае по окончании установки программа предложит перезагрузить компьютер.

В окне сообщения о перезагрузке нажмите кнопку Да.

•

Способ №2

- Перейти в Пуск — Панель управления — Программы и компоненты — Установка и удаление программ;

- Выбрать ViPNet CSP, нажать Удалить и дождаться удаления;

- После удаления найти и удалить папку InfoTeCS (в папке Мой компьютер — C:Program Files (x86) или C:Program Files);

- Найти и удалить папки InfoTeCS и InfoTeCS.Admin (в папке Мой компьютер — C:Program Files (x86) или C:Program Files);

- Перейти в Пуск. В строке поиска ввести regedit;

- Удалить папку InfoTeCS:

-

Перейти в HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Cryptography/Defaults/Provider и удалить папки

Infotecs Cryptographic, Infotecs GOST 2012/1024 и Infotecs GOST 2012/512; -

Перейти в HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Cryptography/Defaults/Provider Types,

удалить папки Type 002, Type 077, Type 078@.

Если указанные папки отсутствуют, необходимо включить отображение скрытых папок

(Пуск — Панель управления — Параметры папок):

•

Нажать Вид;

•

Найти строку Скрытые файлы и папки;

•

Поставить галку Показывать скрытые файлы, папки и диски;

•

Для 32-битных версий операционной системы перейти в HKEY_LOCAL_MACHINESOFTWARE;

•

Для 64-битных версий операционной системы перейти в HKEY_LOCAL_MACHINESOFTWAREWow6432Node.

Чтобы переустановить ViPNet CSP, необходимо после удаления запустить установку.

|

Единственный в мире Музей Смайликов |

|

|

1 2 3 4 |

| В ЦУСе |

| В УКЦ |

| *На СУ пользователя |

| В программе «Контроль приложений» |

| 28. Какова разрядность (битность) ключей шифрования (симметричных и асимметричных (ЗЧ/ОЧ)), которые используются в системе ViPNet по умолчанию? |

| 128 и 256/512, соответственно. |

| *256 и 256/512, соответственно. |

| 256 и 512/1024, соответственно. |

| 512 и 512/1024, соответственно. |

| 29. Какие алгоритмы шифрования в ViPNet можно использовать для шифрования? |

| ГОСТ, DES, 3DES, RC6. |

| *ГОСТ, DES, 3DES, RC6, AES. |

| AES, 3DES, RC5, RC6. |

| ГОСТ, DES, 3DES, RC5, RC6. |

| 30. Для работы с какими программами обязательно наличие ЭЦП? |

| ViPNet[Клиент][Деловая почта]. |

| ViPNet[Клиент][Монитор]. |

| ViPNet[Администратор][ЦУС]. |

| *Не обязательно для работы с любой программой. |

| 31. Есть ли возможность у администратора ЦУСа запретить существующему пользователю подписывать свои письма ЭЦП? |

| Нет, так как это сделает невозможной работу данного пользователя в защищенной сети ViPNet. |

| Да, для этого необходимо в ЦУСе скомпрометировать пользователя. |

| *Да, это возможно в ЦУСе при изменении справочников пользователя. |

| Да, для этого в УКЦ необходимо отозвать сертификат открытого ключа ЭЦП данного пользователя. |

| Модификация |

| 32. Вы (администратор ЦУСа) в ЦУСе изменили имя пользователя, однако в УКЦ все пункты, отвечающие за генерацию ключей, отключены (неактивны). Почему? |

| Это ошибка, необходимо проделать всю процедуру модификации сети в ЦУСе заново. |

| *Так и должно быть, так как структура защищённой сети не изменилась, новые справочники для УКЦ не созданы, поэтому ключевая информация не формируется. |

| Для генерации ключей в УКЦ в этом случае необходимо войти в УКЦ с паролем администратора сетевых узлов. |

| Вам необходимо в ЦУСе сформировать для этого пользователя «Справочники для УКЦ — Справочники связей пользователей». |

| 33. Что будет, если заново сгенерировать Ключевую Дискету (КД) для Уполномоченного лица в индивидуальном режиме генерации? |

| Сертификаты всех пользователей станут недействительными, так как изменится персональный пароль Уполномоченного лица. |

| *После этого будет необходимо обновить ключевые дискеты всех пользователей |

| После этого обновится Ключевая Дискета только у Уполномоченного лица |

| После этого обновятся Ключевые Наборы всех пользователей |

| 34. В защищенную сеть Администратор добавил новых пользователей и выслал обновления. После прохождения обновления в программе Монитор в окне «Защищенная сеть» появились новые СУ, но проверка соединения с ними не проходит. Почему? |

| Обновление прошло некорректно и его надо заново отправить на ваш сетевой узел. |

| Прошло обновление только Ключевых Наборов на вашем узле. |

| *Прошло обновление только адресных справочников на вашем узле. |

| Для вашего ТК не определена связь с ТК этих пользователей. |

| 35. Что должен сделать администратор защищенной сети при смене Основного Мастер-Ключа ключей обмена в УКЦ? |

| Ничего, после формирования Основного Мастер-Ключа ключей обмена производится перешифровка информации в рабочих каталогах УКЦ. |

| *После формирования нового Основного Мастер-Ключа ключей обмена необходимо заново сформировать всю ключевую информацию для данной сети и разослать обновления ключей пользователям. |

| После формирования нового Основного Мастер-Ключа ключей обмена необходимо заново сформировать ключи связей сетевых узлов (КН) и разослать обновления ключевых наборов на сетевые узлы. |

| После формирования нового Основного Мастер-Ключа ключей обмена необходимо заново сформировать индивидуальные ключи пользователей и разослать обновления ключей пользователям. |

| 36. При смене Основного Мастер-ключа порядок обновления ключевой информации в общем случае следующий: |

| Администратор -> Клиенты -> Координаторы |

| Координаторы -> Клиенты -> Администратор |

| *Клиенты -> Координаторы -> Администратор |

| Администратор -> Координаторы -> Клиенты |

| 37. Как в ЦУСе можно проверить, прошло ли высланное обновление на сетевых узлах? |

| Из меню «Управление -> Отправить измененные файлы -> Ключевые наборы для СУ». |

| Из меню «Службы -> Просмотр конфигурации». |

| *Из меню ««Управление -> Запросы и ответы». |

| Среди перечисленных нет правильного ответа. |

| 38. Можно ли проконтролировать прохождение обновления на компьютере ViPNet-Клиента, не имея ЦУСа под рукой? Если можно, то как? |

| Нельзя, т.к. это можно сделать только в ЦУСе. |

| В каталоге установки ПО ViPNet-Клиента смотрим файл monitor.log. |

| *В каталоге установки ПО ViPNet-Клиента в подкаталоге ..сссlog смотрим файл update.txt. |

| Можно, но только если ЦУС установлен на компьютере той же подсети, что и ViPNet-Клиент. |

| 39. Из защищенной сети удалены некоторые сетевые узлы, с которыми вы были связаны на уровне ТК. После прохождения обновления на вашем узле в программе Монитор в окне «Защищенная сеть» не произошло никаких изменений, но проверка соединения с этими сетевыми узлами не проходит. Почему? |

| Так должно и быть, так как при удалении сетевых узлов пользователи в сети остаются и их нужно вручную удалить из ЦУСа. |

| *Прошло обновление только ключевого набора на вашем узле. |

| Прошло обновление только адресных справочников на вашем узле. |

| Необходимо перезагрузить программу Монитор и ввести пароль администратора сетевых узлов. |

| 40. Вы – администратор защищенной сети ViPNet. Что делать, если посланное на компьютер ViPNet-Клиента обновление не прошло? |

| В каталоге, где установлен ViPNet-Клиент, ищем папку ссс и перекладываем файлы из корня в подкаталог OUT. |

| *В каталоге, где установлен ViPNet-Клиент, ищем папку ссс и удаляем в корне этой папки все файлы и заново высылаем обновление. |

| В каталоге, где установлен ViPNet-Клиент, ищем папку ссс и удаляем в корне этой папки все подкаталоги и файлы и заново высылаем обновление. |

| В каталоге, где установлен ViPNet-Клиент, удаляем адресные справочники — файлы с расширением *.txt. |

| 41. После прохождения обновления в программе Монитор на вашем узле, вы не можете послать сообщение/файл/письмо другому пользователю, так как его нет в окне «Защищенная сеть» в списке фильтров для сетевых узлов защищенной сети. Почему? |

| Вам понизили полномочия. |

| Обновление прошло некорректно. |

| *Разорвана связь на уровне типов коллективов. |

| Нет ключей для связи с АП данного пользователя. |

| 42. На ваш АП пришло обновление вашей Ключевой Дискеты с новым паролем. Что нужно сделать, чтобы принять это обновление? |

| *В момент обновления — Ничего. После обновления на СУ рекомендуется сменить персональный пароль пользователя. |

| Отказаться от обновления и удалить файлы обновления. |

| Ввести старый пароль и работать как раньше. |

| Ввести старый пароль, а затем новый. |

| 43. Скомпрометирован пользователь на Координаторе. На каких сетевых узлах защищенной сети необходимо провести смену ключей? |

| На всех Координаторах, связанных с данным Координатором. |

| На всех узлах, коллективы которых связаны с коллективом скомпрометированного пользователя. |

| *На всех узлах, коллективы которых связаны с коллективом скомпрометированного пользователя и на всех узлах, где есть коллективы со скомпрометированным пользователем. |

| На всех узлах защищенной сети. |

| 44. В каком случае может понадобиться набор персональных ключей – файл AAAA.pk? |

| При обновлении справочников. |

| При обновлении КД. |

| При обновлении КН. |

| *При компрометации ключей. |

| Драйвер, Монитор |

| 45. Что такое программа Монитор? |

| Монитор только выполняет функции персонального сетевого экрана. |

| *Монитор является средством управления ViPNet-драйвером. |

| Монитор является драйвером защиты, работающим на прикладном уровне. |

| Монитор является драйвером защиты, работающим на сетевом уровне. |

| 46. Для чего служит ViPNet- драйвер? |

| Для защиты от спам–сообщений при работе с Деловой Почтой. |

| Для обнаружения атак и шифрования-расшифрования IP-пакетов. |

| *Для анализа всего IP-трафика и шифрования-расшифрования IP-пакетов. |

| Для блокирования запрещенного IP-трафика. |

| 47. На сколько увеличивается размер TCP/IP пакета при использовании ViPNet-технологии? |

| На 10-20 байт. |

| На 20-40 байт. |

| *На 40-80 байт. |

| На 1024 байта. |

| 48. Как можно определить в программе Монитор, что производилась атака на ваш компьютер? |

| По журналу IP-пакетов. |

| *По журналу блокированных IP-пакетов. |

| По статистике IP-пакетов. |

| По log-файлам программы ViPNet-Клиент-Монитор. |

| 49. Чем отличаются режимы безопасности «Жесткий бумеранг» и «Мягкий бумеранг»? |

| «Мягкий бумеранг» — это режим инициативного соединения. |

| В режиме «Мягкий бумеранг» не ведется статистика IP-пакетов. |

| *В режиме «Жесткий бумеранг» ведется контроль номера порта. |

| В режиме «Жесткий бумеранг» вы не сможете выйти на открытый ресурс в Интернете. |

| 50. Как настроить работу со своим другом, не имеющим ПО ViPNet? |

| Позвонить провайдеру и договорится на пропуск пакетов от друга. |

| Позвонить в Службу поддержки и проконсультироваться. |

| *Настроить Межсетевой экран своего узла на пропуск пакетов от друга. |

Содержание

- 1 Адресация

- 2 Создаём структуру защищённой сети

- 3 Работа с УКЦ

- 3.1 КЛИКАБЕЛЬНО

- 4 Установка софта ViPNet

Итак, пришло время на практике разобраться, как создавать защищённую сеть с использованием ViPNet. Я наизобретал довольно типовую схему, которую мы и будем реализовывать.

На первом этапе мы будем создавать защищённое взаимодействие в рамках одной сети ViPNet. Будут применяться программные координаторы. Далее, мы разделим эту структуру на две сети и построим межсетевое взаимодействие. Опять же, будем использовать программные координаторы. И наконец, мы заменим программные координаторы на аппаратные (HW1000) и убедимся, что сеть не рухнула.

Обратим внимание на узел Т.У. (Туннелируемый узел). На него мы не будем ставить ПО ViPNet, нужно будет организовать сетевое взаимодействие с этим узлом.

Адресация

Адреса назначаем согласно схемы:

Таким образом имеем как бы 3 сети: 192.168.1.0/24 – сеть предприятия НИИ Твёрдых сплавов. 192.168.2.0/24 – НИИ Авиастроения и 30.30.30.0/24 – Интернет.

Назначим адреса на хосты соответствующим образом, попутно ограничим прохождение кадров на уровне виртуальных машин, заведу соответственно 3 виртуальных сети и в настройках сетевых адаптеров выставлю соответствующие значения:

LAN1, LAN2 и INET соответственно. Не забываем отключать брандмауэр Windows!

Создаём структуру защищённой сети

Координаторы

В ЦУС-е добавляем координаторы, называем их “Координатор1” и “Координатор2” соответственно. Я не создаю пользователей сразу, лучше всё это делать потом, для наглядности. Впоследствии, для экономии времени можно оставлять галочку о “Создать одноимённого пользователя…”.

Вот такая картина у нас получится. Два координатора.

Далее создаём пользователей. Переходим в раздел “Пользователи”, нажимаем зелёный “+”. Вводим имя пользователя, выбираем сетевой узел, на котором может работать пользователь и нажимаем кнопку “Создать”.

Узлы создаём аналогичным образом. Переходим в раздел “Клиенты”, нажимаем зелёный плюсик. Вводим имя сетевого узла, выбираем координатор, к которому узел будет привязываться и нажимаем кнопку “Создать”. Обратите внимание, что самым первым должен создаваться узел администратора (о чём внизу выводится соответствующее сообщение).

Создаём все необходимые узлы:

Создаём всех остальных пользователей на соответствующих узлах.

Когда пользователи и сетевые узлы будут готовы, не забываем создать межсерверный канал между нашими координаторами, он необходим для обмена служебными конвертами и маршрутизации между ними. Для этого заходим в первый координатор и в свойствах добавляем межсерверный канал до второго координатора:

Теперь делаем соответствующие связи между узлами и пользователями. Это очень просто, открываем нужный узел и в его свойствах добавляем связи с другими узлами. Обратите внимание, некоторые связи уже будут созданы и удалить их нельзя – это, например, связь между ЦУС и узлом. Связь между пользователем и его координатором и т.д. Это справочная информация (предустановленные связи) и я не буду приводить все случаи, просто о них стоит знать. Итак, добавляем нужные связи:

Связь двух узлов означает, что они будут видны в Мониторе друг у друга и между ними будет образован защищённый канал. Соответственно, связь между пользователями будет означать, что у для них будет создан соответствующие ключи обмена. Пользователи смогут общаться через внутренний чат и пользоваться деловой почтой.

Для простоты я сделал связь между всеми. Не забываем проверять конфигурацию сети на наличие неполных связей или других ошибок в разделе “Моя сеть”.

Если ошибок нет, то можем смело создавать адресные справочники в разделе “Справочники и ключи – Создать справочники”.

При этом откроется окно, в котором можно выбрать конкретные узлы, для которых создать справочники. Но первично мы создадим справочники для всех:

Дальше идём в УКЦ.

Работа с УКЦ

Если мы ещё не запускали УКЦ, то самое время это сделать. Тем более, что первый запуск УКЦ сулит нам муторную операцию выдачи себе корневого сертификата

КЛИКАБЕЛЬНО

В общем виде это “Далее-Далее-Готово” с заполнением персональных данных и запуском генератора случайных чисел.

Когда всё будет готово, мы увидим перед собой собственно интерфейс УКЦ. Обращаем внимание на жёлтые предупреждающие значки – подсказки говорят о том, что требуется создать первичный набор ключей (dst-файлы).

Выделяем все узлы, кликаем правой кнопкой мыши и выбираем пункт “Выдать новый дистрибутив ключей”.

Выбираем шаблон сертификата (оставляем по умолчанию)

И для каждого пользователя будем вводить пароль. Я использую здесь простые пароли, в идеале нужно либо генерировать их автоматически, либо использовать достаточно сложные пароли.

Готовый набор дистрибутивов ключей выглядит у меня так: XPS-файлы – это пароли, подготовленные для печати. Третья версия выдавала текстовик.

Эти дистрибутивы доверенным каналом связи передаём пользователю на места. Я же просто перекину через флешку.

На все узлы ставим соответствующее программное обеспечение – на клиенты – Client, на координаторы Coordinator. Установка координатора в принципе ничем не отличается от установки клиента, её я рассматривать не буду.

Далее устанавливаем ключевую информацию – при первом запуске программы указываем путь к соответствующему dst-файлу – это важный момент! Вообще первичные дистрибутивы ключевой информации распространяются доверенным каналом через спецсвязь или фельдъегерской службой. Либо нарочно. Не суть важно. Так же передаём пароль, потому что без пароля пользователя активировать ViPNet драйвер не получится.

При первом запуске как клиента, так и координатора увидим следующее окно:

Выбираем пункт “Установить ключи” и указываем dst-файл соответствующего пользователя.

Затем производим вход и если всё в порядке, увидим интерфейс ViPNet Monitor.

Может появится окно с предложением установить корневой сертификат. Соглашаемся.

Всё готово! Когда все узлы будут установлены мы увидим что-то вроде:

Здесь можно обратить внимание, что некоторые IP адреса реальные, некоторые – нет. Это особенность работы драйвера ViPNet. За каждой станцией закрепляется дополнительный “виртуальный” IP-адрес (начальный адрес задаётся в настройках), как правило это подсеть 11.0.0.0/8. Сделано это для того, чтобы исключить совпадения адресов различных узлов (так как ViPNet может объединять разнородные сети, некоторые из узлов которых могут находиться за NAT-ом).

Виртуальный адрес обычно остаётся постоянным и не зависит от реального адреса машины (даже мобильное рабочее место, меняя реальный IP, перемещаясь по стране/миру, подключаясь к разным провайдерам, будет иметь постоянный виртуальный адрес). Виртуальный IP адрес зависит только от внутреннего идентификатора станции в сети ViPNet, а если кто не знает, то идентификатор представляет собой следующий вид: 0xAAAABBBB, где AAAA – 16-ричный номер сети, а BBBB – 16-ричный номер сетевого узла в сети. Кстати, обращаться к рабочим станциям можно как по реальному адресу (где это возможно), так и по виртуальному. В общем виде о них вообще можно не париться, драйвер ViPNet делает работу с адресами достаточно прозрачной.

Ну чтож, пока всё. Дальше будем развивать и прокачивать нашу сеть и исправлять возможные проблемы.

Кстати, любые изменения структуры сети теперь можно доставлять до станций следующим образом:

- В ЦУС производятся необходимые изменения, будь до добавления/удаления узлов, связей и назначение ролей;

- В ЦУС-е создаются новые справочники;

- В УКЦ создаются новые ключи (“Создать и передать ключи в ЦУС”);

- В ЦУС-е изменения отправляются на сетевые узлы:

Изменения по служебным протоколам (MFTP) отправятся на все задействованные в этих изменения узлы и применятся там. Разбор сложных ситуаций мы проведём как-нибудь, там достаточно много подводных камней.

Надеюсь, было интересно! Пока!

Друзья! Вступайте в нашу группу Вконтакте, чтобы не пропустить новые статьи! Хотите сказать спасибо? Ставьте Like, делайте репост! Это лучшая награда для меня от вас! Так я узнаю о том, что статьи подобного рода вам интересны и пишу чаще и с большим энтузиазмом!

Также, подписывайтесь на наш канал в YouTube! Видео выкладываются весьма регулярно и будет здорово увидеть что-то одним из первых!

Здесь приводятся старые тесты по курсу «Администрирование системы защиты информации ViPNet». В настоящее время часть вопросов немного изменилась, но подавляющее большинство осталось из этого списка.

ЦУС

1. Что происходит при нажатии кнопки «Сформировать все справочники» в «ЦУС»?

*Анализируются изменения в структуре защищённой сети. Если конфигурация сети изменилась, формируются новые справочники. В случае отсутствия изменений конфигурации ничего не происходит.

Анализируются изменения в структуре защищённой сети. Если конфигурация сети изменилась, формируются таблицы маршрутизации. В случае отсутствия изменений конфигурации ничего не происходит.

Анализируются изменения в структуре защищённой сети. Если конфигурация сети изменилась, копируются cправочники для пользователей. В случае отсутствия изменений конфигурации ничего не происходит.

Анализируются изменения в структуре защищённой сети и предлагается перейти в УКЦ для формирования ключевой информации.

2. Что такое «откат» в журнале запросов и ответов?

Предоставление возможности пользователю отменить последние сделанные изменения в настройках Монитора.

Загрузка в ЦУС предыдущих справочников из архива.

*Отправка квитанции об отмене прохождения высланного обновления.

Отмена проведенного обновления на Координаторах.

3. Какую строчку надо ввести в ЦУСе в настройках СМ (Координатора), чтобы АП, зарегистрированные на данном СМ, работали через МСЭ типа «С динамической трансляцией адресов»?

NOPROXY.

S:192.168.10.1

*DYN_AP

Строки первая и третья

4. Возможна ли установка компонентов ПО ViPNet «Администратор» — «ЦУС» и «УКЦ» на два отдельных компьютера?

Возможна, но компьютер с ЦУСом должен иметь два сетевых интерфейса.

Возможна при установке компьютеров в различные подсети.

*Да.

Нет.

5. Какую строчку надо ввести в ЦУСе в настройках СМ (Координатора), чтобы данный СМ туннелировал открытый ресурс с IP-адресом 80.132.235.48.?

80.132.235.48

*S:80.132.235.48

80.132.235.48:55777

NOPROXY.

6. Можно ли установить в рамках одной ViPNet-сети два ПО ViPNet-Администратора (два ЦУСа и два УКЦ) для управления этой ViPNet-сетью?

Можно, при обмене ключевой информацией между этими ViPNet-Администраторами.

*Нельзя, т.к. справочная и ключевая информация, сформированная в этих ViPNet-Администраторах, будет различной.

Можно, при наличии связей между ТК этих ViPNet-Администраторов.

Среди перечисленных нет правильного ответа.

7. В какой папке каталога установки ПО ViPNet [Администратор] находятся файлы для работы с ЦУСом?

В папке..CCC

*В папке..NCC

В папке..KC

В папке..SS

8. Нужно ли регистрировать новые Сетевые Узлы защищенной сети в Прикладной Задаче «Защита трафика»?

Нет, этого не требуется

*Да, если необходимо защитить трафик на сетевом уровне

Нет, достаточно зарегистрировать их в Прикладной Задаче «Деловая почта»

Да, если необходимо защитить трафик на прикладном уровне

Полномочия

9. Для каких Прикладных Задач можно менять уровень полномочия?

Защита трафика и ЦУС

*Защита трафика, Деловая Почта и Криптосервис

ЦУС, УКЦ и Криптосервис

Деловая Почта и Сервер IP-адресов

10. Где задаются полномочия (права доступа пользователя к настройкам программ)?

В Мониторе

*В ЦУСе

В УКЦ

В MFTP

11. Вы администратор защищенной сети. Вам необходимо изменить уровень полномочий некоторого пользователя по работе с программой «Монитор». Для какой Прикладной Задачи нужно поменять уровень полномочий данного пользователя (его сетевого узла)?

Деловая почта

*Защита трафика

Центр управления сетью

Ключевой центр

УКЦ

12. Требуется ли генерация Основного Мастер–Ключа в УКЦ перед автоматическим формированием ключевой информации для пользователей защищенной сети?

Не обязательно

*Только при первоначальном развертывании сети

Только при связывании сетей

Требуется при каждом формировании ключевой информации

13. Что делать, если пароль на вход в УКЦ не подходит?

Попытаться через 30 секунд, так как вход заблокирован.

Ввести @@@@@, а потом пароль администратора сетевых узлов

Перегрузить компьютер

*Переустановить программу УКЦ

14. Где хранятся Мастер-Ключи?

В ЦУСе

*В УКЦ

В ЦУСе и в УКЦ

На Ключевой дискете Уполномоченного лица

15. Уполномоченные лица ViPNet-сети – зачем они?

Чтобы заверять своей подписью документы и письма защищенной сети

*Чтобы заверять открытые ключи ЭЦП остальных пользователей защищенной сети

Для администрирования защищенной ViPNet-сети

Для безопасности сети и рассылки обновлений

16. В какой папке каталога установки ПО ViPNet [Администратор] находятся файлы для работы с Ключевым Центром?

В папке ..CCC

В папке ..NCC

* В папке ..KC

В папке ..SS

Дистрибутивы

17. Что нужно сделать в ЦУСе, чтобы заново начать генерацию DST-файлов?

Вызвать меню «Сформировать все справочники»

Вызвать меню «Справочники АП» —> «Копирование…»

Вызвать меню «Справочники для УКЦ» —> «Справочники связей сетевых узлов»

*Вызвать меню «Справочники для УКЦ» —> «Дистрибутивы»

18. Что входит в состав ключевой дискеты пользователя (КД)?

ЭЦП пользователя, открытый ключ ЭЦП Уполномоченного лица, парольный ключ, ключ шифрования и Основной Мастер-Ключ.

*Ключи ЭЦП пользователя, парольный ключ, действующий персональный ключ.

ЭЦП пользователя, открытый ключ ЭЦП Уполномоченного лица, действующий персональный ключ, пароли к ПО «Монитор» и ПО «Деловая Почта».

ЭЦП пользователя, открытый ключ ЭЦП Уполномоченного лица, ключи шифрования, IP – адреса ЦУСа и своего сервера.

19. Для чего служат ключи связи, которые содержатся в Ключевом Наборе (КН)?

Для идентификации пользователя и доступа в защищенную сеть.

*Для шифрования и расшифрования.

Для шифрования исходящего трафика.

Для шифрования и расшифрования в ПО «Деловая Почта».

20. Что содержится в полном дистрибутиве (в полном DST-файле) пользователя?

*Справочники АП, вся ключевая информация (КД и КН) и лицензионный файл

Справочники АП, ЭЦП пользователя, открытый ключ ЭЦП Уполномоченного лица, парольный ключ, действующий персональный ключ, ключи связи с ЦУСом и своим сервером и лицензионный файл.

Справочники АП, все ключи связи (КН) и лицензионный файл.

Справочники АП и лицензионный файл.

21. Вы являетесь администратором безопасности большой защищенной сети ViPNet. Полный дистрибутив не помещается на дискету. Вы сделали минимальный дистрибутив. Что содержится в минимальном дистрибутиве (в неполном DST-файле) пользователя?

Неполный набор справочников АП, парольный ключ, ключи связи с ЦУСом и своим сервером и лицензионный файл.

Неполный набор справочников АП, Ключевой Набор и лицензионный файл.

*Неполный набор справочников АП, Ключевая Дискета, ключи связи с ЦУСом и своим сервером и лицензионный файл.

Неполный набор справочников АП и лицензионный файл.

22. Для каких пользователей можно сгенерировать дистрибутив начальной инсталяции в ПО ViPNet версии 3.1?

*Для всех пользователей.

Только для пользователей серверов (Координаторов).

Для всех, кроме Уполномоченного лица.

Только для пользователей АП.

23. Какие элементы DST-файла зашифрованы на ключах защиты?

Все.

Только справочники.

Справочники и ключевая информация (КН и КД).

*Только ключевая информация (КН и КД).

Шифрование, ЭЦП

24. Какой алгоритм используется для формирования ЭЦП в ПО ViPNet версии 3.1?

*ГОСТ Р 34.10-2001

ГОСТ Р 34.10-94 и ГОСТ Р 34.10-2001

ГОСТ Р 34.10-94

ГОСТ Р 28147-89

25. Какие ключи шифрования используются в системе ViPNet?

Симметричные

Асимметричные

Билинейные

*Симметричные и асимметричные

26. Какие виды шифрования используются в ПО ViPNet?

Шифрование на сетевом уровне

Шифрование на прикладном уровне

*Шифрование на сетевом и прикладном уровнях

Шифрование на сетевом и канальном уровнях

27. Где формируются асимметричные ключи шифрования?

В ЦУСе

В УКЦ

*На СУ пользователя

В программе «Контроль приложений»

28. Какова разрядность (битность) ключей шифрования (симметричных и асимметричных (ЗЧ/ОЧ)), которые используются в системе ViPNet по умолчанию?

128 и 256/512, соответственно.

*256 и 256/512, соответственно.

256 и 512/1024, соответственно.

512 и 512/1024, соответственно.

29. Какие алгоритмы шифрования в ViPNet можно использовать для шифрования?

ГОСТ, DES, 3DES, RC6.

*ГОСТ, DES, 3DES, RC6, AES.

AES, 3DES, RC5, RC6.

ГОСТ, DES, 3DES, RC5, RC6.

30. Для работы с какими программами обязательно наличие ЭЦП?

ViPNet[Клиент][Деловая почта].

ViPNet[Клиент][Монитор].

ViPNet[Администратор][ЦУС].

*Не обязательно для работы с любой программой.

31. Есть ли возможность у администратора ЦУСа запретить существующему пользователю подписывать свои письма ЭЦП?

Нет, так как это сделает невозможной работу данного пользователя в защищенной сети ViPNet.

Да, для этого необходимо в ЦУСе скомпрометировать пользователя.

*Да, это возможно в ЦУСе при изменении справочников пользователя.

Да, для этого в УКЦ необходимо отозвать сертификат открытого ключа ЭЦП данного пользователя.

Модификация

32. Вы (администратор ЦУСа) в ЦУСе изменили имя пользователя, однако в УКЦ все пункты, отвечающие за генерацию ключей, отключены (неактивны). Почему?

Это ошибка, необходимо проделать всю процедуру модификации сети в ЦУСе заново.

*Так и должно быть, так как структура защищённой сети не изменилась, новые справочники для УКЦ не созданы, поэтому ключевая информация не формируется.

Для генерации ключей в УКЦ в этом случае необходимо войти в УКЦ с паролем администратора сетевых узлов.

Вам необходимо в ЦУСе сформировать для этого пользователя «Справочники для УКЦ — Справочники связей пользователей».

33. Что будет, если заново сгенерировать Ключевую Дискету (КД) для Уполномоченного лица в индивидуальном режиме генерации?

Сертификаты всех пользователей станут недействительными, так как изменится персональный пароль Уполномоченного лица.

*После этого будет необходимо обновить ключевые дискеты всех пользователей

После этого обновится Ключевая Дискета только у Уполномоченного лица

После этого обновятся Ключевые Наборы всех пользователей

34. В защищенную сеть Администратор добавил новых пользователей и выслал обновления. После прохождения обновления в программе Монитор в окне «Защищенная сеть» появились новые СУ, но проверка соединения с ними не проходит. Почему?

Обновление прошло некорректно и его надо заново отправить на ваш сетевой узел.

Прошло обновление только Ключевых Наборов на вашем узле.

*Прошло обновление только адресных справочников на вашем узле.

Для вашего ТК не определена связь с ТК этих пользователей.

35. Что должен сделать администратор защищенной сети при смене Основного Мастер-Ключа ключей обмена в УКЦ?

Ничего, после формирования Основного Мастер-Ключа ключей обмена производится перешифровка информации в рабочих каталогах УКЦ.

*После формирования нового Основного Мастер-Ключа ключей обмена необходимо заново сформировать всю ключевую информацию для данной сети и разослать обновления ключей пользователям.

После формирования нового Основного Мастер-Ключа ключей обмена необходимо заново сформировать ключи связей сетевых узлов (КН) и разослать обновления ключевых наборов на сетевые узлы.

После формирования нового Основного Мастер-Ключа ключей обмена необходимо заново сформировать индивидуальные ключи пользователей и разослать обновления ключей пользователям.

36. При смене Основного Мастер-ключа порядок обновления ключевой информации в общем случае следующий:

Администратор -> Клиенты -> Координаторы

Координаторы -> Клиенты -> Администратор

*Клиенты -> Координаторы -> Администратор

Администратор -> Координаторы -> Клиенты

37. Как в ЦУСе можно проверить, прошло ли высланное обновление на сетевых узлах?

Из меню «Управление -> Отправить измененные файлы -> Ключевые наборы для СУ».

Из меню «Службы -> Просмотр конфигурации».

*Из меню ««Управление -> Запросы и ответы».

Среди перечисленных нет правильного ответа.

38. Можно ли проконтролировать прохождение обновления на компьютере ViPNet-Клиента, не имея ЦУСа под рукой? Если можно, то как?

Нельзя, т.к. это можно сделать только в ЦУСе.

В каталоге установки ПО ViPNet-Клиента смотрим файл monitor.log.

*В каталоге установки ПО ViPNet-Клиента в подкаталоге ..сссlog смотрим файл update.txt.

Можно, но только если ЦУС установлен на компьютере той же подсети, что и ViPNet-Клиент.

39. Из защищенной сети удалены некоторые сетевые узлы, с которыми вы были связаны на уровне ТК. После прохождения обновления на вашем узле в программе Монитор в окне «Защищенная сеть» не произошло никаких изменений, но проверка соединения с этими сетевыми узлами не проходит. Почему?