Сертификационный экзамен на статус Certified Specialist (CS) по продукту MaxPatrol SIEM

Код PT-SIEM-CS, 1 час

Статус

После успешной сдачи экзамена присваивается статус PT-SIEM-CS.

Форма экзамена

Сертификационный экзамен проводится в формате теста из 40-60 вопросов. Продолжительность экзамена 1 час.

Программа экзамена

- Общие вопросы

- Установка продукта и его архитектура

- Asset Management, Vulnerability Management средствами MaxPatrol SIEM: сканирование активов, статические и динамические группы активов, CVSS, объектная модель актива, PDQL для выборок информации из базы активов

- Log Management: сбор событий с источников, таксономия событий, потоки данных, работа с базой событий

- База знаний, работа с ложными срабатываниями

- Отчеты

- Инциденты, уведомления

- Решение проблем, мониторинг источников, потоки данных, сбор журналов, импорт и экспорт активов и событий

Рекомендации и условия допуска к экзамену

Рекомендуется пройти авторизованный курс ПТ13 «Развертывание и администрирование MaxPatrol SIEM»..

Порядок сертификации для получения статуса партнера

Первые две попытки сдачи экзамена предоставляются бесплатно, третья и последующие проводятся только на базе Учебный центр «Информзащита» на платной основе. Важно! Если вы проходите обучение в Учебный центр «Информзащита», то попытка тестирования по окончании обучения является дополнительной бесплатной попыткой.

- Первая попытка сдачи возможна в день завершения обучения на авторизованных курсах или в течение полугода по окончании обучения — по выбору. Тем, кто занимался самоподготовкой, возможность пройти экзамен предоставляется по заявке на partners@ptsecurity.com.

- Вторая попытка:

- Тем, кто проходил обучение на авторизованных курсах, предоставляется возможность пройти повторный тест в любой момент в течение полугода после первой попытки. Заявка направляется на partners@ptsecurity.com

- Тем, кто занимался самоподготовкой, возможность повторно пройти экзамен дается не ранее чем через месяц после первой попытки по заявке на partners@ptsecurity.com

Порядок пересертификации для подтверждения статуса партнера

Согласно условиям партнерской программы для сохранения партнерских статусов и продления сертификатов требуется пересдача экзаменов.

Основные правила экзаменационных испытаний для продления сертификатов:

- Экзамены на продление сертификата любого уровня сдаются удаленно.

- Тем специалистам, у которых есть сертификаты уровней CS и CP по одному и тому же продукту, требуется пересдача только по CP. Обязательное условие сдачи экзамена уровня CP – наличие действующего сертификата на статус CS.

- Для некоторых сертификатов срок действия увеличен до двух лет.

- Количество попыток сдачи экзамена такое же, как при сертификации на получение статуса партнера.

Порядок записи на экзамен

Все экзамены проводятся в удаленном формате.

- Регистрация на экзамен заканчивается в ближайшую перед тестированием среду в 18:00;

- Сдать экзамен можно в любой понедельник, c 10:00 до 18:00 по Москве;

- Внимание! Доступ к тесту открыт с 10:00 до 18:00, т.е. в 17:59 тест будет закрыт. Если к 17:59 тестирование не завершено, то результат засчитан не будет;

- Для прохождения экзамена необходимо отправить запрос на partners@ptsecurity.com, с указанием следующей информации:

- ФИО

- Название компании

- Адрес электронной почты

- Продукт

- Статус — CS / CA / CP / SC

- Первичная сертификация или пересертификация

- Дата экзамена (любой понедельник): укажите дату

Цели прохождения экзаменов и получения сертификатов по продуктам

Согласно условиям партнерской программы Positive Technologies для получения авторизации компании-партнеру необходимо иметь в штате сертифицированных специалистов по каждому продуктовому направлению Positive Technologies, продвигаемому партнером (уровни SC/CS/CP). Минимально необходимое количество сертифицированных специалистов по продуктам:

- MaxPatrol 8, MaxPatrol SIEM, PT AF, PT NAD – два специалиста с квалификацией уровня CS (инженер), один СР (эксперт) и один специалист уровня SC (пресейл).

- PT MultiScanner, PT ISIM, PT AI – два специалиста с квалификацией уровня CS (инженер).

Для партнеров, желающих оказывать сервис по сопровождениюобслуживанию внедренных решений Positive Technologies, необходимо наличие двух сертифицированных специалистов уровня Certified Administrator (CA). Для получения специалисту статуса CA обязательно наличие статуса Certified Specialist (CS). Партнер может расширить или повысить уровень квалификации специалистов, но не допускается снижение количества выделенных сотрудников в разрезе конкретного продукта. Каждый специалист партнера может подтвердить квалификацию по нескольким продуктам. По всем вопросам партнерской программы рекомендуем обращаться к вашему менеджеру либо на partners@ptsecurity.com

Описание статусов специалистов

- Certified Specialist (CS) — технический специалист (инженер), способный провести инсталляцию и настройку основных параметров продукта для обеспечения его работы. Экзамен: тест из 40–60 вопросов (1 час). Критерий успешности — 75% правильных ответов.

- Certified Professional (CP) — технический специалист (эксперт), готовый решать комплексные задачи по внедрению и сопровождению продукта, в том числе — в нестандартных ситуациях. Экзамен проводится в формате лабораторной работы. Критерий успешности — полное выполнение практического задания.

- Certified Administrator (CA) — технический специалист партнера или заказчика, способный провести установку и настройку системы любой конфигурации, настроить интеграцию с другими продуктами, осуществлять мониторинг состояния системы. Экзамен проводится в формате лабораторной работы. Критерий успешности — полное выполнение практического задания.

- Sales Consultant (SC) — специалист (пресейл), который может провести презентацию продуктов, сориентировать Заказчика по решаемым задачам, функциональности, сценариям внедрения, требованиям для подготовки к пилотному проекту и пр. Экзамен: тест из 30–35 вопросов (45 мин). Критерий успешности — 75% правильных ответов. Сертификаты, подтверждающие квалификацию, выдаются только в случае успешного прохождения экзамена.

Продолжаем серию статей, которая поможет вам в подготовке к тесту на статус PT-SIEM-CS и не содержит в себе конкретные ответы на вопросы, ответы нужно будет искать самостоятельно в руководствах. Но это поможет вам подготовиться самостоятельно и понимать уровень вопросов.

Напишите в комментариях с какой попытки вам удалось сдать экзамен и какой процент правильных ответов вы получили. Если пришлете варианты своих вопросов, то мы обязательно опубликуем дополнительно.

В комментариях можете выразить свои ответы по вопросам для обсуждения или перейти в наш телеграмм-чат.

1. Какое поле необходимо указать в задаче по сбору журнальных сообщений через модуль wineventlog (отметьте только обязательные поля)?

a. Название;

b. Агент;

c. Каждые… (настройки сканирования по расписанию);

d. Профиль;

e. Транспорты;

f. Группы активов и/или Активы и/или Сетевые адреса.

2. Какие есть возможности ограничения на сбор сообщений Wineventlog?

a. Фильтрация по каналу журнала;

b. Фильтрация по тексту сообщения при помощи wildcard;

c. Фильтрация по тексту сообщения при помощи регулярного выражения;

d. Фильтрация по тексту сообщения при помощи Xpath.

3. Какие поля таксонометрии содержат данные о типе источника события: сетевое оборудования, операционная система и т.п.?

a. event_src.category, event_src.vendor, event_src.title;

b. src.category, src.vendor, src,title;

c. category.generic, cetegory.high, category.low;

4. Чему должен быть равен параметр профиля «input_description_default_time_zone» при сборе журнальных сообщений с Kaspersky Security Center?

a. Часовому поясу KSC в часах;

b. нулю;

c. Часовому поясу KSC в минутах;

d. Часовому поясу KSC в секундах.

5. Злоумышленник с узла А провел атаку на узел В. IDS, установленная на узел С, обнаружила это и сообщила агенту MaxPAtrol SIEM. Сообщение к агенту пришло с адреса D, сам агент имеет адрес Е. Какой адрес указан в поле recv_ipv4?

a. A;

b. B;

c. C;

d. D;

e. E.

6. Перед вам нормализованное событие. Как узнать, когда оно произошло?

a. Посмотреть содержимое поля time;

b. Посмотреть содержимое поля recv_time;

c. Посмотреть содержимое поля start_time;

d. Посмотреть содержимое поля action_time.

7. Каково назначение полю uuid в таксономии события?

a. Первичный индекс в базе Elasticsearch;

b. Уникальный идентификатор события, обязательное поле таксономии, заполняется автоматически;

c. Уникальный идентификатор события, заполняется автоматически;

d. Уникальный идентификатор события, обязательное поле таксономии;

Вопросы на тест PT-SIEM-CS-2.

Запрос цены на продукт:Certified Specialist (CS) по продукту MaxPatrol SIEM

- Главная

- О компании

- Сертификаты

- Certified Specialist (CS) по продукту MaxPatrol SIEM

×

Попробовать бесплатно!

Спасибо за внимательность!

Выделите опечатку и нажмите Ctrl + Enter, чтобы отправить сообщение об ошибке.

Описание

Базовый курс, охватывающий основные возможности системы мониторинга и управления инцидентами информационной безопасности MaxPatrol SIEM и методологию ее использования для автоматизации задач управления событиями информационной безопасности. Рассматриваются вопросы внедрения и эксплуатации MaxPatrol SIEM.

Ваш результат обучения

Вы узнаете:

- об архитектуре и принципах работы системы MaxPatrol SIEM;

- методологии применения MaxPatrol SIEM для мониторинга событий информационной безопасности и управления инцидентами на базе MaxPatrol SIEM.

Вы сможете:

- проектировать системы мониторинга и аудита информационной безопасности на базе MaxPatrol с учетом сетевой топологии и особенностей системы управления информационной безопасностью;

- управлять задачами на подключение источников событий и задачами по сбору событий;

- работать с историей событий информационной системы;

- осуществлять администрирование и эксплуатацию системы MaxPatrol SIEM.

Программа курса

- Модуль 1. Назначение SIEM-системы. Упрощенное внедрение системы. Компоненты системы, потоки данных.

- Практическая работа 1. Установка системы, первичная настройка компонентов.

- Модуль 2. Asset and vulnerability management. Метрики CVSSv2, CVSSv3. Контекстные метрики. БДУ ФСТЭК РФ.

- Практическая работа 2. Задачи, профили, активы:

- Часть 1. Обнаружение узлов в сети, журналы агента.

- Часть 2. Группы активов.

- Часть 3. Аудит Windows и Linux.

- Часть 4. Назначение контекстных метрик группам.

- Часть 5. Топология.

- Модуль 3. Пользователи и роли.

- Практическая работа 3.Пользователи и роли, инфраструктуры.

- Модуль 4. Сбор и работа с событиями. . PDQL и таксономия события.

- Практическая работа 4. Сбор событий:

- Часть 1. WinEventLog, WMInotification

- Часть 2. File via SSH

- Часть 3. Checkpoint Gaia 80.10 (необязательная работа)

- Часть 4. Kaspersky Security Center (необязательная работа)

- Часть 5. Группировка событий

- В рамках самостоятельных заданий:

- Сбор данных при помощи модуля FileMonitor SMB.

- Работа с системой поиска событий при помощи языка запросов PDQL

- Модуль 5. Корреляции. Обзор системных правил корреляции.

- Практическая работа 5. Корреляции и генераторы

- Практическая работа 6. Сбор событий по протоколу syslog

- Модуль 6. Инциденты и доставка уведомлений

- Практическая работа 7. Работа с инцидентами и почтовыми уведомлениями

- Часть 1. Работа с автоматически созданным инцидентом.

- Часть 2. Самостоятельное создание инцидента.

- Модуль 7. Статистика и отчеты

- Практическая работа 8. Статистика и отчеты

- Часть 1. Статистика

- Часть 2. Построение отчетов

- Модуль 8. Обзор документации. Журналы и решение проблем.

- Практическая работа 9. Решение проблем:

- Часть 1. Файлы журналов.

- Часть 2. Клиент к базе данных Elasticsearch.

! Данный курс может быть заказан согласно 44-ФЗ,

223-ФЗ (закупка, аукцион, запрос котировок, конкурсные процедуры)

Доступные формы обучения

Описание фомата

Дистанционное (онлайн) обучение проводится с применением Системы Дистанционного обучения УЦ Микротест — системы Mirapolis. По форме и содержанию дистанционное обучение полностью совпадает с аналогичными очными курсами.

Занятие длится 8 академических часов в день, стандартное время проведения обучения с 10:00 до 17.00.

Обучение проходит в реальном времени с преподавателем. В процессе обучения вы сможете задавать вопросы – в чате или голосом во время занятия. В зависимости от программы курса, каждому студенту предоставляется доступ к стенду с лабораторными работами. Для закрепления материала курса вам будут доступны записи прошедших вебинаров в вашем личном кабинете в ЛК Mirapolis.

Данный формат обучения позволяет существенно сократить командировочные издержки.

Описание фомата

Очная форма – это классическая форма обучения. Студенты посещают занятия в специально оборудованном классе на территории учебного центра в соответствии с установленным расписанием.

Занятие длится 8 академических часов в день, стандартное время начала обучения – 10:00.

Преимущество очного обучения – это личный контакт с тренером-преподавателем и с остальными студентами курса. Во время обучения студенты сдают лабораторные работы вендоров, к которым предоставляется доступ, а также лабораторные работы, специально разработанные тренерами-преподавателями. Обучающиеся выполняют практические занятия, получая доступ к оборудованию или при помощи его эмуляции.

Выберите удобную для вас дату

мар 2023

Дистанционная

Преподаватель курса

Ожидается назначение

мар 2023

Очная

Преподаватель курса

Ожидается назначение

апр 2023

Дистанционная

Преподаватель курса

Ожидается назначение

апр 2023

Очная

Преподаватель курса

Ожидается назначение

май 2023

Дистанционная

Преподаватель курса

Ожидается назначение

май 2023

Очная

Преподаватель курса

Ожидается назначение

июн 2023

Дистанционная

Преподаватель курса

Ожидается назначение

июн 2023

Очная

Преподаватель курса

Ожидается назначение

июл 2023

Дистанционная

Преподаватель курса

Ожидается назначение

июл 2023

Очная

Преподаватель курса

Ожидается назначение

сен 2023

Дистанционная

Преподаватель курса

Ожидается назначение

сен 2023

Очная

Преподаватель курса

Ожидается назначение

окт 2023

Дистанционная

Преподаватель курса

Ожидается назначение

окт 2023

Очная

Преподаватель курса

Ожидается назначение

дек 2023

Дистанционная

Преподаватель курса

Ожидается назначение

дек 2023

Очная

Преподаватель курса

Ожидается назначение

Если в расписании нет удобных для Вас дат, напишите нам — мы разработаем удобные варианты специально для Вас!

FAQ

Онлайн обучение реализуется в Системе Дистанционного Обучения УЦ Микротест — Mirapolis и проходит в реальном времени с преподавателем. За несколько

дней до начала

обучения вы получаете необходимые ссылки для подключения к курсу и доступ к Личному кабинету.

Более подробно вы можете ознакомиться с информацией на странице дистанционного обучения.

Если у вас остались вопросы, то обратитесь к нам любым удобным для вас способом (тел. +7(495) 231-23-51

или training@training-microtest.ru),

и мы ответим на все ваши вопросы.

Очное обучение проходит на территории Учебного центра Микротест по адресу: Москва, Дербеневская наб. д. 7 стр.5, 5 этаж.

За несколько дней до начала обучения участник получает приглашение, в котором указан адрес места проведения и другая полезная информация для обучения.

Если вы не получили приглашение — обратитесь к нам любым удобным для вас способом (тел. +7(495) 231-23-51 или training@training-microtest.ru),

и мы ответим на ваши вопросы и продублируем приглашение на вашу почту.

- Обучение проходит в реальном времени с преподавателем, вы можете задавать свои вопросы и разбирать интересные кейсы сразу в процессе обучения.

- Вашу учебную группу будет сопровождать координатор, которому можно задавать организационные вопросы.

- Если вы по каким-то причинам пропустили онлайн-занятие, то все записи будут доступны 24/7 в вашем личном кабинете в Системе Дистанционного

Обучения. Также вы можете их

использовать для закрепления материала. - Дополнительно для вашего удобства мы создаем чат в Telegram вашей группы, где вы сможете задавать вопросы преподавателю, координатору и обмениваться

опытом с коллегами по

обучению.

По итогу прохождения обучения слушатели получают либо Сертификат Учебного центра о прохождении курса, либо Удостоверение о повышении квалификации,

зарегистрированное в ФРДО

(Федеральный реестр сведений о документах об образовании и (или) о квалификации, документах об обучении).

Помимо этого, по факту прохождения авторизованных курсов вендоров PostgresPro, Astra Linux, АЭРОДИСК и др. выдается электронный сертификат вендора.

В основном корпусе в Москве по адресу Дербеневская набережная д.7 стр.5, БЦ «Оазис», парковки, к сожалению, нет. Зато есть муниципальная

платная парковка на всех прилегающих

улицах.

По поводу остальных филиалов и корпусов — уточняйте информацию у наших менеджеров. Мы постараемся сделать всё возможное для вашего комфортного

обучения.

Да, во время занятий для слушателей всегда доступны чай, кофе, печенье и другие снеки на кофе-брейках. Помимо этого, в обеденный перерыв будет предложен

полноценный горячий

обед.

Наш центр работает с корпоративными и частными клиентами. Для каждой категории клиентов мы разработали различные варианты сотрудничества, позволяющие гибко

подходить к

ценообразованию и вариантам оплаты.

Обо всех специальных условиях читайте в разделе Спецпредложения или обратитесь к нам любым удобным для вас способом (тел. +7(495)

231-23-51 или training@training-microtest.ru)

Также подпишитесь на новости нашего учебного центра, где вы первыми узнаете про интересные предложения от нас.

Компания ИЕСофт информирует, что в марте 2022 года компания Positive Technologies представила программное обеспечение для управления уязвимостями – MaxPatrol VM, модернизированную версию ПО MaxPatrol 8.

Основная цель ПО MaxPatrol 8 – выявлять уязвимости и проверять системы на соответствие требованиям ИБ. В дополнение к этому MaxPatrol VM упрощает процесс устранения уязвимостей в IT-инфраструктуре и делает ее максимально сложной для проникновения злоумышленников.

Мы рекомендуем переходить с MaxPatrol 8 на MaxPatrol VM, поскольку у него современная архитектура и новые технические возможности. В MP VM используется сертифицированная ОС AstraLinux, решение разработано на той же платформе, на базе которой функционируют смежные продукты, в частности, Maxpatrol SIEM и PT NAD.

О сертификации MaxPatrol VM

Сейчас MaxPatrol VM 1.5 (R25.0) проходит сертификацию. Плановый срок получения отдельного сертификата ФСТЭК России на решение – Q4 2023. Учитывая сроки бюджетирования, закупки, проектирования и внедрения ПМИ, сертификат на MaxPatrol VM уже будет готов к началу его использования.

Также сейчас доступен сертификат на MaxPatrol SIEM, в составе которого указан MaxPatrol VM.

Об окончании срока действия сертификата MaxPatrol 8

Срок действия сертификата на MaxPatrol 8 закончится 08.07.2024. Повторной сертификации MP 8 в 2024 году не будет. Продлить сертификат также не получится, поскольку MaxPatrol 8 работает только на ОС семейства Windows, которые лишились сертификации ФСТЭК России. Positive Technologies не планирует переводить MP 8 на Linux.

О ценообразовании перехода с MaxPatrol 8 на MaxPatrol VM

Для ценообразования переходов с MP 8 на VM доступны несколько вариантов, подробности можно уточнить у наших менеджеров любым удобным вам способом:

-

E-mail: info@iesoft.ru

-

Тел: +7 (495) 989-21-77

-

Воспользоваться формой обратной связи на сайте

Почему необходимо переходить на MaxPatrol VM

Сокращает время работы с уязвимостями

MaxPatrol VM не только проводит глубокую проверку систем, но и автоматизирует управление уязвимостями с учетом значимости компонентов сети для бизнес-процессов.

Позволяет быстрее реагировать на новые опасные уязвимости

MaxPatrol VM собирает, обновляет и хранит полную информацию об активах компании. Это позволяет без дополнительного сканирования обнаружить новые уязвимости и реагировать на них гораздо быстрее — сразу же приступать к устранению или применять компенсирующие меры.

Делает процессы более прозрачными

MaxPatrol VM позволяет задать регламенты по сканированию и устранению уязвимостей. Дашборды системы наглядно демонстрируют работу IT и ИБ-отделов, помогают контролировать защищенность инфраструктуры и сроки устранения уязвимостей.

Повышает защищенность компании от реальных угроз

Специалисты Positive Technologies сообщат о наиболее актуальных и критичных уязвимостях, которые сейчас используются злоумышленниками в атаках. Это поможет вовремя провести экстренную проверку значимых активов компании.

Каталог Positive Technologies

1. Введение

2. Функциональные возможности

3. Архитектура и системные требования

4. Работа с продуктом

4.1 Управление компьютерами

4.2 Сбор событий

4.3 Работа с инцидентами

4.4 Мониторинг

5. Выводы

Введение

Проблема мониторинга инцидентов информационной безопасности, сбора и обработки большого числа событий от разных программных продуктов и средств защиты информации известна каждому ИБ-специалисту. В современных системах защиты используется множество разнообразных средств, каждое из которых генерирует сотни и тысячи событий ежеминутно. Кроме того, события от общесистемного ПО и операционных систем также содержат критически важную информацию. Ручная обработка событий безопасности не под силу даже самым большим отделам ИБ, а когда специалистов, обеспечивающих мониторинг и контроль системы защиты, всего несколько — задача становится и вовсе невыполнимой.

Для решения проблемы мониторинга и отслеживания инцидентов был создан класс решений, который называется SIEM — система мониторинга и выявления событий информационной безопасности. Решения данного класса предлагает целый ряд производителей — и мировые игроки рынка ИБ, и нишевые вендоры со специализированными продуктами. Российская компания Positive Technologies — один из лидеров европейского рынка систем анализа защищенности и соответствия стандартов — предложила собственное решение для управления событиями, включив его в линейку продуктов MaxPatrol. MaxPatrol SIEM — продукт, тесно интегрированный с другими решениями компании Positive Technologies, поддерживающий работу с большинством современных средств защиты, сетевых устройств и операционных систем. Вывод продукта на рынок состоялся менее двух лет назад — весной 2015 года, и всего спустя год компания отчиталась об охвате 10% рынка SIEM-решений. По данным Positive Technologies, эта доля продолжает расти, демонстрируя на сегодняшний день двукратный рост. Рассмотрим решение подробнее.

Функциональные возможности

MaxPatrol SIEM версии 2.0 позволяет организовать полный цикл работы с событиями безопасности и включает в себя следующие этапы:

- Сбор событий от разных внешних источников. В стандартный комплект поставки MaxPatrol SIEM входит поддержка следующих форматов и протоколов:

- Syslog — пассивный сбор событий по протоколу Syslog;

- Windows Event Log — активный сбор событий Windows Event log;

- Windows File log — активный сбор событий из файлов Microsoft Windows;

- Windows WMI log — активный сбор событий Windows Event log через WMI;

- NetFlow — пассивный сбор событий по протоколу NetFlow;

- ODBC Log — активный cбор событий из таблиц СУБД;

- SSH File Log — активный сбор событий из файлов по протоколу SSH;

- CheckPoint LEA — сбор информации от устройств Check Point по протоколу OPSEC;

- SNMP Traps — пассивный сбор данных по протоколу SNMP.

При сборе информации из файлов поддерживается разбор простых текстовых файлов, форматов JSON, TABULAR и Windows EventLog.

Несмотря на относительно небольшой, по сравнению с конкурентами, набор готовых коннекторов к целевым системам «из коробки», специалисты Positive Technologies при проведении пилотных проектов и внедрений готовы реализовать поддержку любых источников данных, используемых заказчиком, в рамках технической поддержки.

- Нормализация событий для приведения их к общему стандарту и подготовке к дальнейшей обработке.

Каждое событие безопасности проходит через специальную формулу нормализации и преобразовывается в структурированный объект. У объектов событий есть обязательные параметры — дата/время, идентификатор, актив (объект), к которому относится событие, тип действия и статус. Дополнительные параметры заполняются в зависимости от типа и параметров самого события. Формулы нормализации можно редактировать, поэтому поддержка новых типов и форматов событий, пока не реализованных в продукте, может быть быстро добавлена заказчиком самостоятельно либо вендором в рамках технической поддержки.

- Фильтрация событий — удаление лишних событий, не относящихся к безопасности.

- Агрегация — удаление и объединение повторяющихся событий для сокращения объема хранения.

- Корреляция — анализ взаимосвязей между различными событиями по заданным правилам и автоматическое создание инцидентов при срабатывании правил. Подробнее возможности по корреляции будут описаны далее.

- Хранение — ведение архива событий и срезов состояний наблюдаемых систем для проведения глубокого анализа и расследования возможных инцидентов безопасности.

Корреляция событий безопасности — основная функция SIEM-систем, то, из-за чего их и применяют заказчики. С помощью правил корреляции в огромном объеме событий, генерируемых разными средствами защиты и системами, происходит автоматический поиск возможных инцидентов безопасности. Корреляция позволяет минимизировать работу администраторов безопасности по работе с журналами и сосредоточиться только на важных событиях. Поиск корреляций осуществляется методом взаимосвязи событий по заранее заданным правилам. В составе продукта присутствует большая база правил для поиска инцидентов и предусмотрена возможность обновления правил и их редактирование непосредственно в интерфейсе продукта. Каждое правило корреляции включает в себя условия для поиска событий, параметры глубины поиска, список исключений и сценарий действий при срабатывании правила. В сценарии правила может быть, например, прописано создание инцидента безопасности или уведомление отдельного сотрудника о событии.

Работа с инцидентами безопасности в MaxPatrol SIEM построена как процесс, включающий в себя автоматическое создание инцидентов при срабатывании правил корреляции, с возможностью назначения ответственных сотрудников для обработки инцидента и поддержкой разных этапов и стадий расследования.

Особенностью MaxPatrol SIEM является работа с инфраструктурой и активами — компьютерами и оборудованием в локальной сети. MaxPatrol SIEM автоматически собирает информацию об ИТ-инфраструктуре, строит схему (топологию) сети, анализирует версии операционных систем и установленное программное обеспечение, проводит сканирование портов и служб, включает в себя другие функции сканера безопасности. Данная возможность позволяет не только лучше анализировать возникающие инциденты и оценивать их с привязкой к схеме сети и конкретным компьютерам, но и снизить число ложных срабатываний за счет сопоставления событий с текущими параметрами хостов. Например, при обнаружении признаков атаки на отдельный компьютер можно сопоставить сетевые порты, через которые пытается получить доступ злоумышленник, со списком реально открытых портов и работающих сетевых служб.

Архитектура и системные требования

MaxPatrol SIEM — многокомпонентный продукт, который состоит из следующих модулей:

- Core — основной компонент, осуществляющий централизованное управление всеми компонентами системы и хранение конфигурации активов — данных о компьютерах и устройствах в сети. Именно в нем реализована логика продукта по работе с инцидентами, с уязвимостями (при работе системы анализа защищенности), в нем же предоставляется доступ для администраторов SIEM через веб-сервер.

- Server — второй серверный компонент, осуществляющий централизованное хранение, агрегацию, фильтрацию, нормализацию и корреляцию событий и данных о сетевом трафике.

- Agent — многомодульная платформа для сканирования сети и сбора различной информации, включает в себя следующие модули:

- Scanner — компонент сетевого сканера для активного сбора информации о сети, поиска компьютеров и оборудования, проведения сканирования с целью поиска уязвимостей, открытых сетевых портов и действующих сетевых служб.

- Log Collector — модуль сбора событий безопасности от внешних продуктов через различные протоколы взаимодействия.

Системные требования компонентов MaxPatrol SIEM напрямую зависят от требуемой производительности, которая рассчитывается в количестве событий, собираемых и обрабатываемых за одну секунду. Данное число — события в секунду — обозначается как EPS (events per second).

Таблица 1. Системные требования для компонента Core

| До 6.000 EPS | До 10.000 EPS | До 15.000 EPS | |

| Процессор | 2 ГГц, 6 ядер | 2,5 ГГц, 6 ядер | 3,0 ГГц, 8 ядер |

| Оперативная память | 32 Гб | 48 Гб | 64 Гб |

| Жесткий диск | 2х600 Гб, SAS, от 10.000 об/мин, RAID1 |

Таблица 2. Системные требования для компонента Server

| До 6.000 EPS | До 10.000 EPS | До 15.000 EPS | |

| Процессор | 2,4 ГГц, 12 ядер | 2,6 ГГц, 14 ядер | 3,0 ГГц, 16 ядер |

| Оперативная память | 48 Гб | 64 Гб | 64 Гб |

| Жесткий диск | 2х600 Гб, SAS, от 10.000 об/мин, RAID1 + дополнительное хранилище для событий, объем рассчитывается отдельно |

Таблица 3. Системные требования для компонента Agent

| Scanner | Log Collector | |

| Процессор | 2,5 ГГц, 4 ядра | 2,5 ГГц, 4 ядра |

| Оперативная память | 8 Гб | 16 Гб |

| Жесткий диск | 1 Тб, SATA, от 7.200 об/мин | 1 Тб, SATA, от 10.000 об/мин |

Для всех компонентов MaxPatrol SIEM рекомендуется использовать сетевые подключения на скорости от 1 Гбит/сек.

Компоненты поддерживают работу в следующих операционных системах:

- Microsoft Windows Server 2008 R2 SP1;

- Microsoft Windows Server 2012/2012 R2;

- GNU/Linux Debian 8.0 и выше.

Для доступа к компонентам системы рекомендуется использовать браузеры Google Chrome 49 (и выше), Mozilla Firefox 45 (и выше) или Internet Explorer 11 (и выше).

Работа с продуктом

Вся работа с MaxPatrol SIEM осуществляется через веб-интерфейс, подключение выполняется к компоненту Core. Доступ к панели управления осуществляется на ролевой основе — для каждого пользователя задается своя роль, а полномочия в рамках ролей могут быть отредактированы. Также доступ для отдельных администраторов можно ограничить по группам узлов сети — активам, разрешив управление только компьютерами в своей зоне ответственности.

Управление компьютерами

Управление компьютерами в MaxPatrol SIEM осуществляется в разделе «Активы». Рабочий экран данной страницы разделен на три области — в левой части представлены группы компьютеров, далее отображается непосредственно список компьютеров в выбранной группе, и основную рабочую область занимает экран с различной информацией об активе.

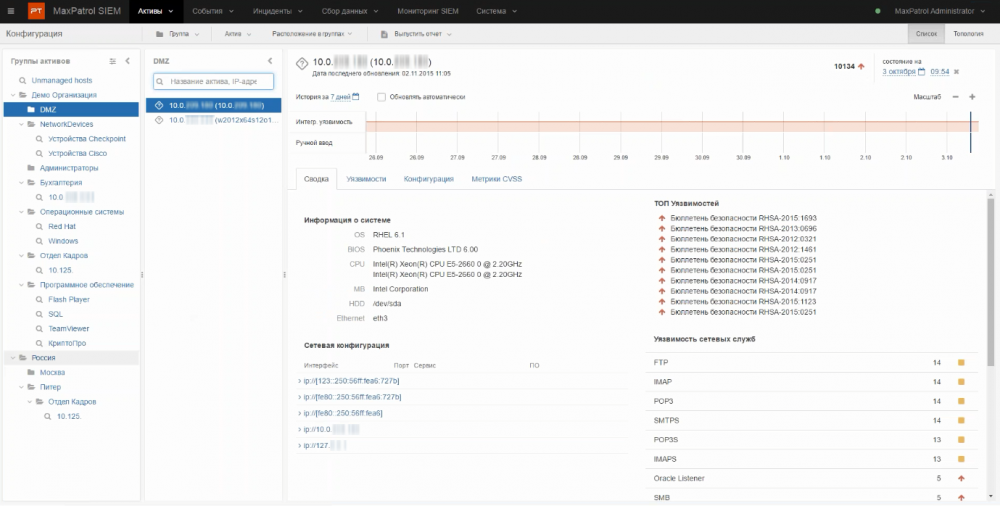

Рисунок 1. Информация об активах (компьютерах и сетевом оборудовании) в MaxPatrol SIEM

По каждому элементу сети отображается информация о системе (версия ОС, BIOS, процессоры, материнская плата, жесткие диски, сетевые интерфейсы), список уязвимостей и история срезов состояний во времени. С помощью временного графика можно переключаться к информации о состоянии актива в любой период времени и смотреть диаграмму появления и устранения уязвимостей в перспективе.

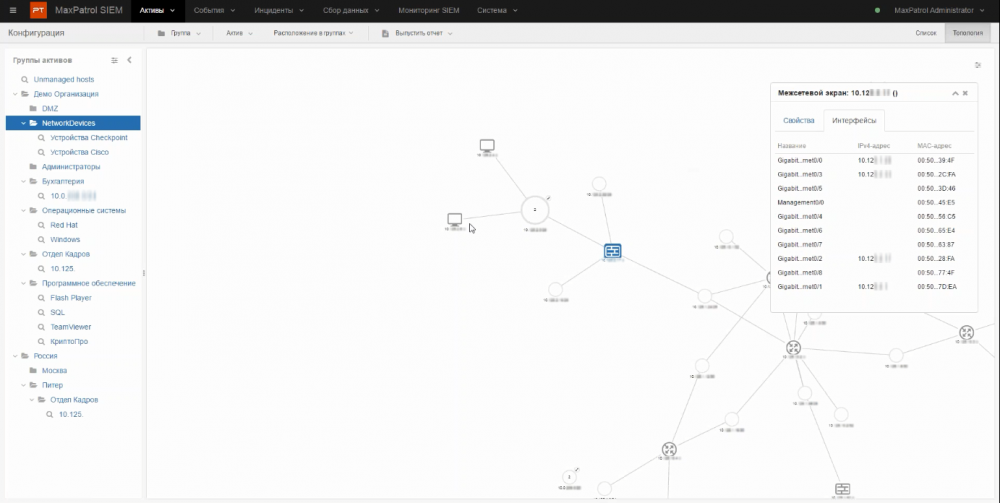

Рисунок 2. Схема конфигурации сети в MaxPatrol SIEM

Дополнительно в MaxPatrol SIEM представлена схема сети с отображением маршрутов коммутации сетевых узлов. Данные для графа связей построены на основе сканирования хостов сети, анализа лог журналов целевых систем, сетевого трафика, полученного от модуля Network Traffic.

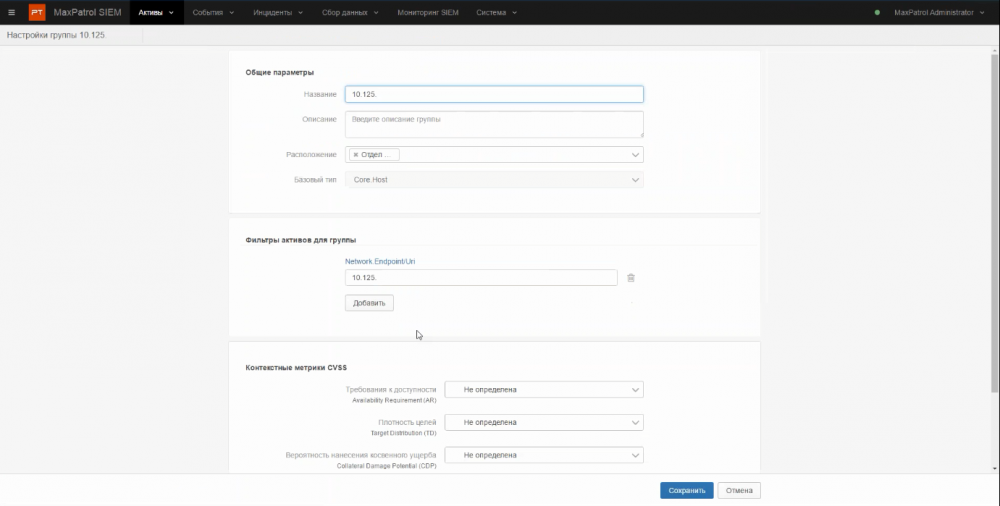

Рисунок 3. Настройка групп активов в MaxPatrol SIEM

Поиск и добавление новых активов происходит автоматически при сканировании сети и анализе сетевого трафика. Изначально все новые активы попадают во встроенную группу Unmanaged hosts. Активы можно распределять по произвольным группам, структурируя устройства в сети. Один актив может входить в несколько групп для возможности выделения групп по операционным системам, местоположению и т. д. Группы могут наполняться вручную администратором или автоматически на основе предопределенных правил, включающих в себя любые параметры узла — IP-адреса, версии операционных систем и т. д.

По каждому активу и группам активов настраиваются контекстные метрики CVSS (Common Vulnerability Scoring System) — данные о критичности станции и ее параметры, такие как требование к доступности, плотность целей, вероятность нанесения косвенного ущерба и другие. Данные параметры используются в правилах корреляции для определения степени критичности различных инцидентов.

Сбор событий

Настройка сбора данных включает в себя четыре основных группы — данные об учетных записях, настройка профилей сбора данных, управление задачами и правилами корреляции.

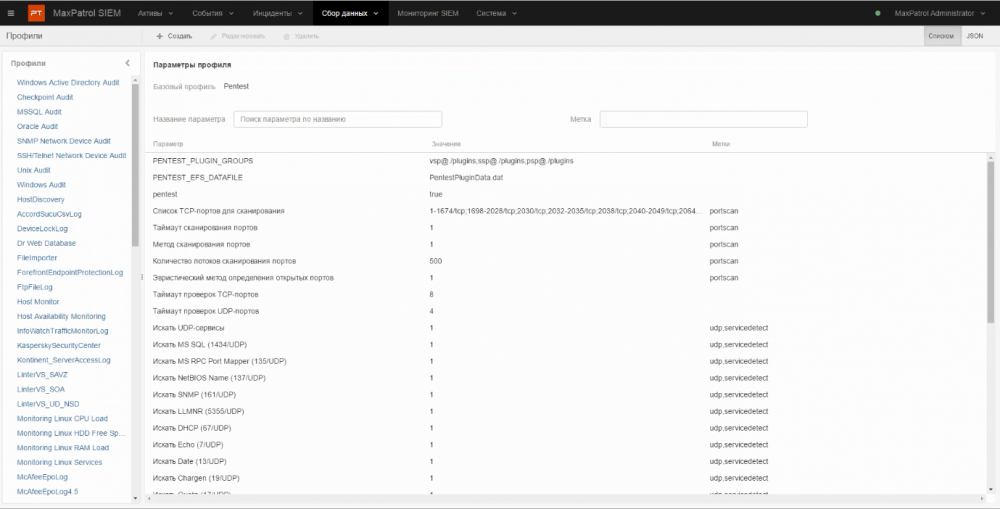

Рисунок 4. Параметры профиля в MaxPatrol SIEM

Профили сбора данных — список параметров и правил для осуществления доступа к удаленному узлу и выбора событий с этих узлов. В продукте есть множество предустановленных профилей сбора, при этом администраторы могут редактировать эти правила и создавать свои. Специалисты Positive Technologies также оказывают помощь в разработке и настройке правил сбора в рамках пилотных проектов и технической поддержки по существующим внедрениям.

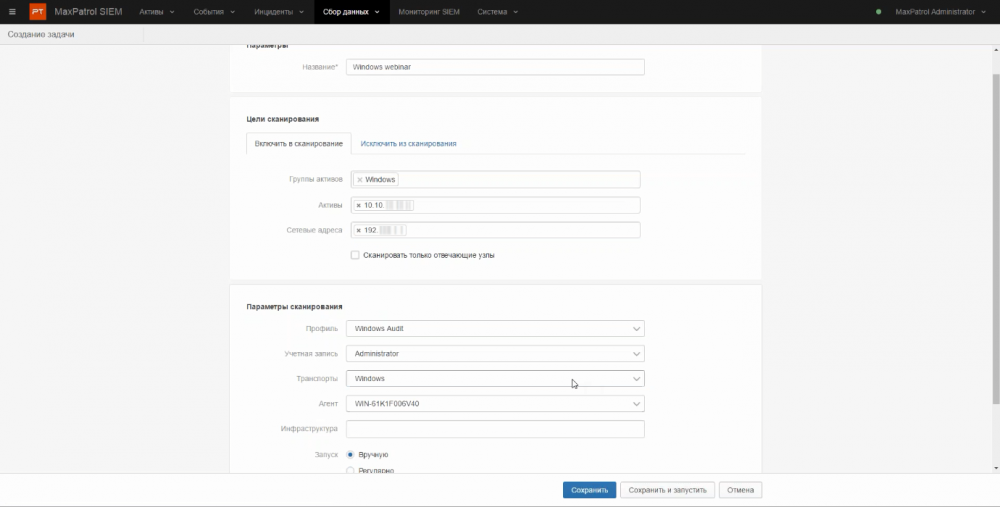

Рисунок 5. Создание задачи на сбор данных в MaxPatrol SIEM

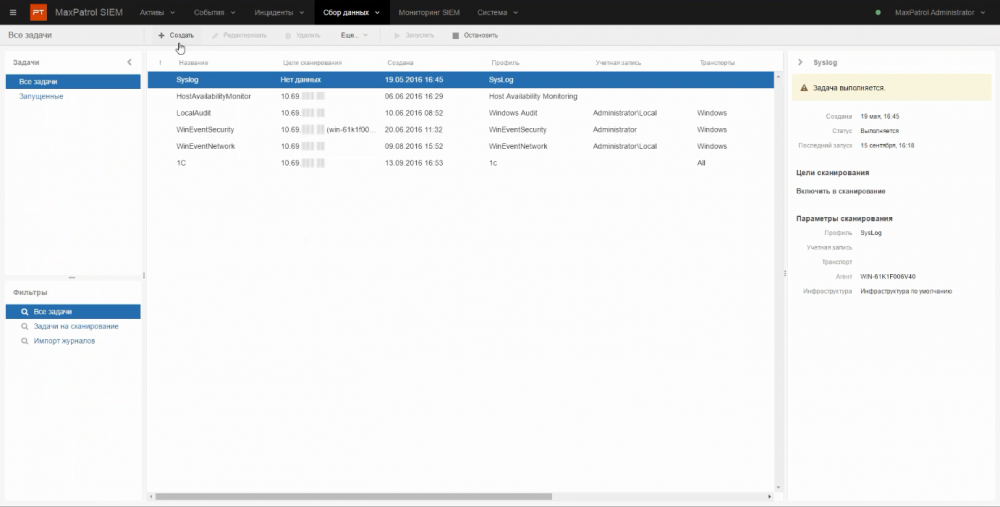

Рисунок 6. Список задач на сбор данных в MaxPatrol SIEM

Задача на сбор данных включает в себя выбор активов для сбора и параметров выбора профиля сбора, используемой учетной записи, транспорта и расписания запуска задачи.

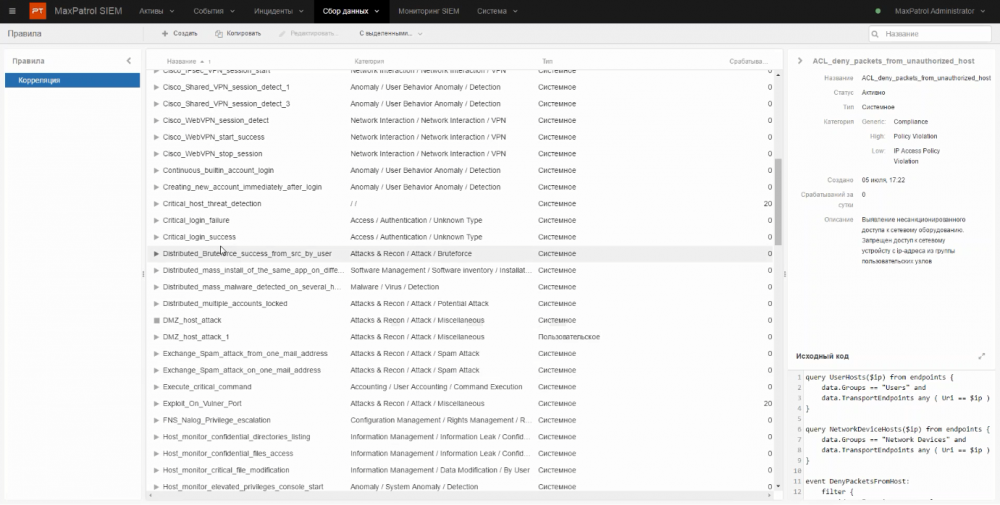

Рисунок 7. Правила корреляции в MaxPatrol SIEM

Правила корреляции также настраиваются в разделе сбора данных. Они задаются с помощью встроенного языка запросов. Как и с профилями сбора, с продуктом идет набор предустановленных правил, дополнительные правила корреляции можно разработать самостоятельно или призвать на помощь компанию-интегратора.

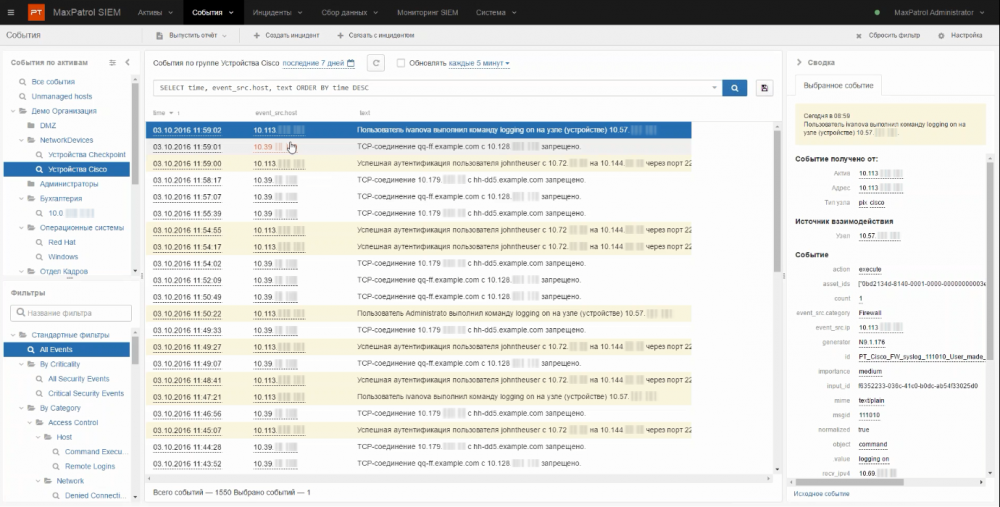

Рисунок 8. Список событий в MaxPatrol SIEM

Собранные события отображаются в разделе «События», для общего списка можно применять различные правила фильтрации — выбирать отображение событий только для отдельных групп активов и применять дополнительные ограничения строке поиска. Созданные пользователем запросы можно сохранять как готовые фильтры и в дальнейшем применять в один клик.

При выборе события в правой части экрана отображаются структурированные данные о нем — источник, действие, идентификаторы, объекты и т. д. Кроме того, отображается и оригинальный полный текст события, таким образом в базе данных MaxPatrol SIEM хранятся два типа данных по каждому элементу — оригинальный текст и структурированные данные.

По набору событий поддерживается возможность выгрузки отчета в формате PDF.

Работа с инцидентами

Инциденты в MaxPatrol SIEM создаются одним из двух способов — вручную из интерфейса просмотра списка событий или автоматически на основе специальных правил.

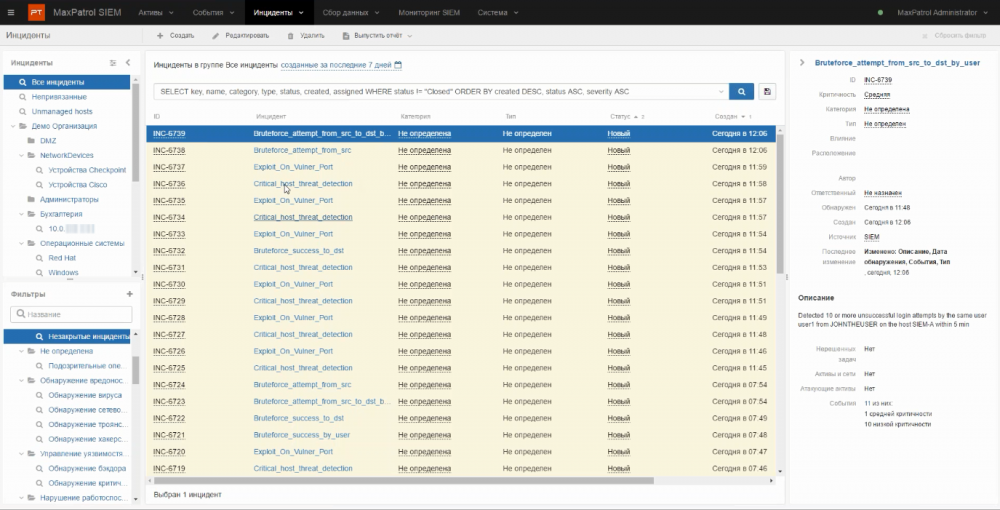

Рисунок 9. Список инцидентов в MaxPatrol SIEM

Работа с инцидентами похожа на работу с событиями — так же присутствует фильтрация по группам активов и произвольные фильтры. При выборе инцидента отображается его описание и основные характеристики. Подробная информация открывается при двойном нажатии.

Дополнительно в настройках продукта присутствует управление уведомлениями — при появлении новых инцидентов в определенных группах активов ответственные администраторы безопасности могут получить сообщение по электронной почте. Также уведомления могут отправляться по расписанию и сообщать о новых инцидентах за заданный промежуток времени.

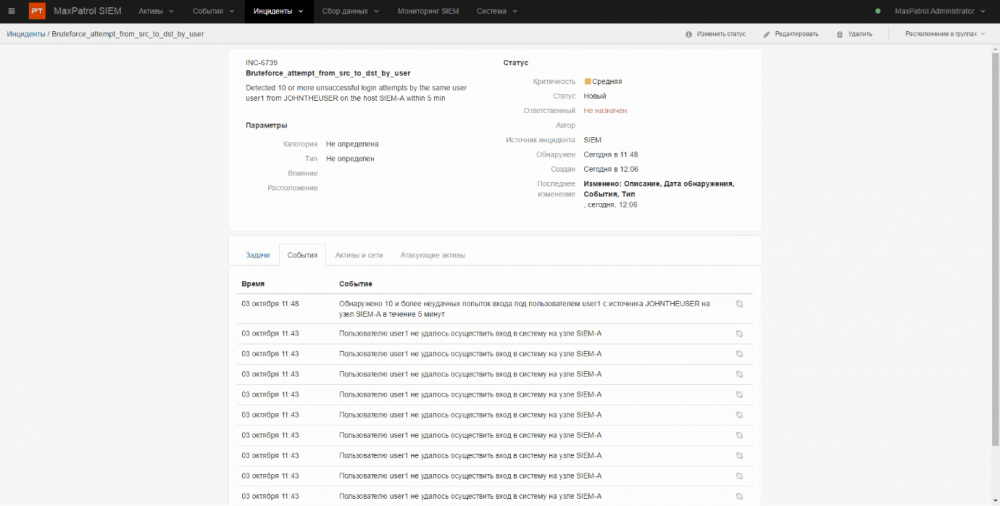

Рисунок 10. Подробная информация об одном инциденте в MaxPatrol SIEM

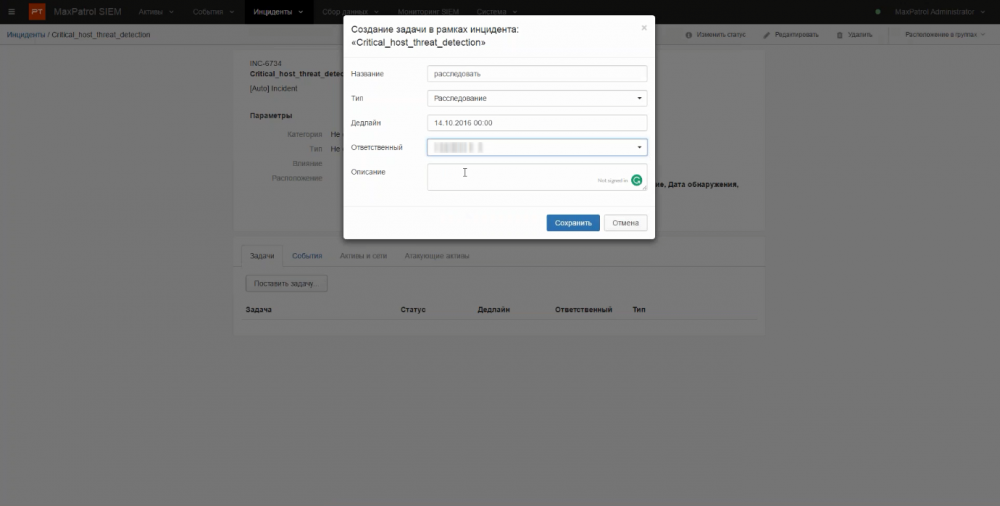

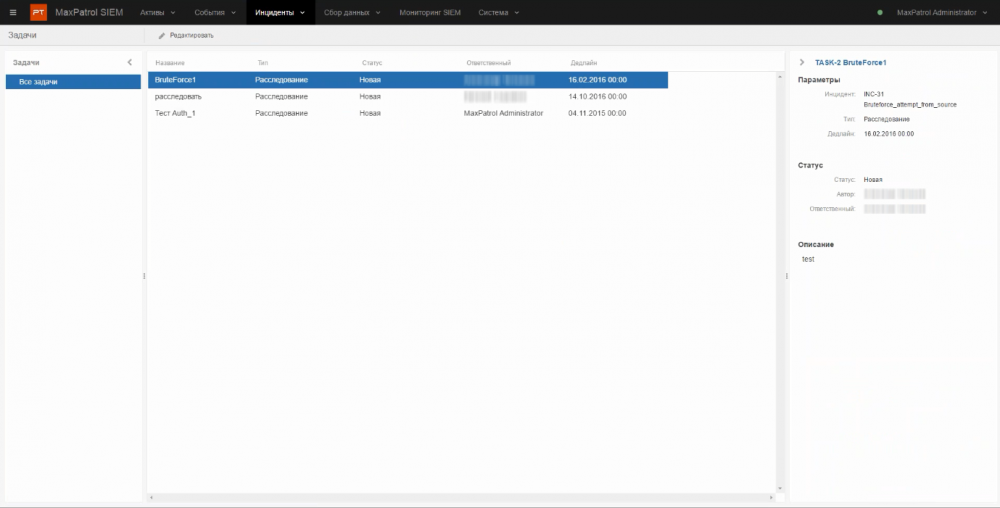

К инцидентам привязываются задачи — рабочие элементы для расследования инцидентов администраторами. Для задачи задается ее тип, крайний срок выполнения, выбор ответственного сотрудника и описание.

Рисунок 11. Создание задачи в рамках инцидента в MaxPatrol SIEM

Рисунок 12. Список инцидентов в MaxPatrol SIEM

Практически для всех элементов системы MaxPatrol SIEM доступны функции отображения статистики, построения графиков и генерации отчетов. Отчеты снабжаются подробным описанием, графиками и различной информацией об узлах сети, инцидентах, задачах и событиях.

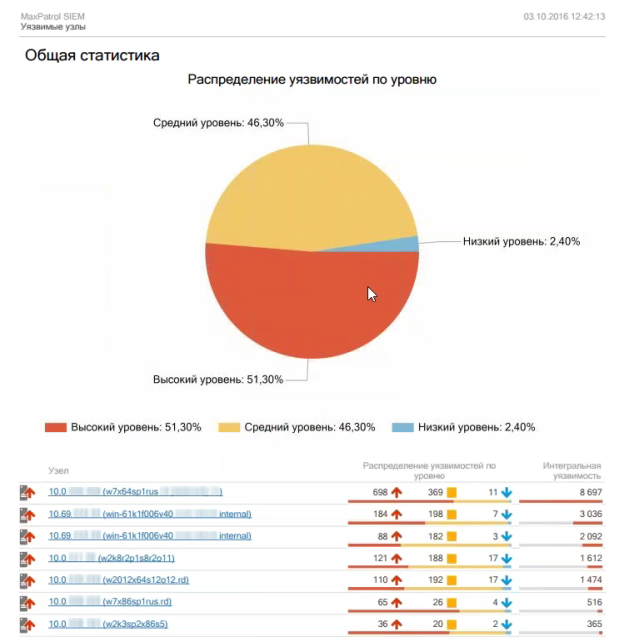

Рисунок 13. Пример отчета по уязвимым узлам сети в MaxPatrol SIEM

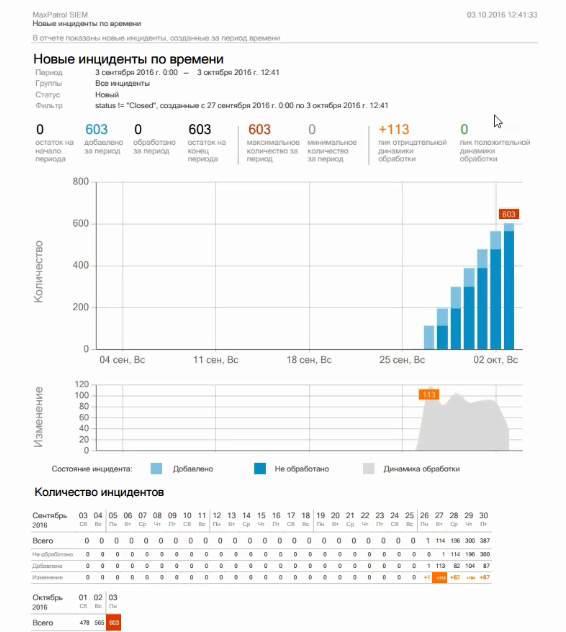

Рисунок 14. Отчет по инцидентам за промежуток времени в MaxPatrol SIEM

Мониторинг

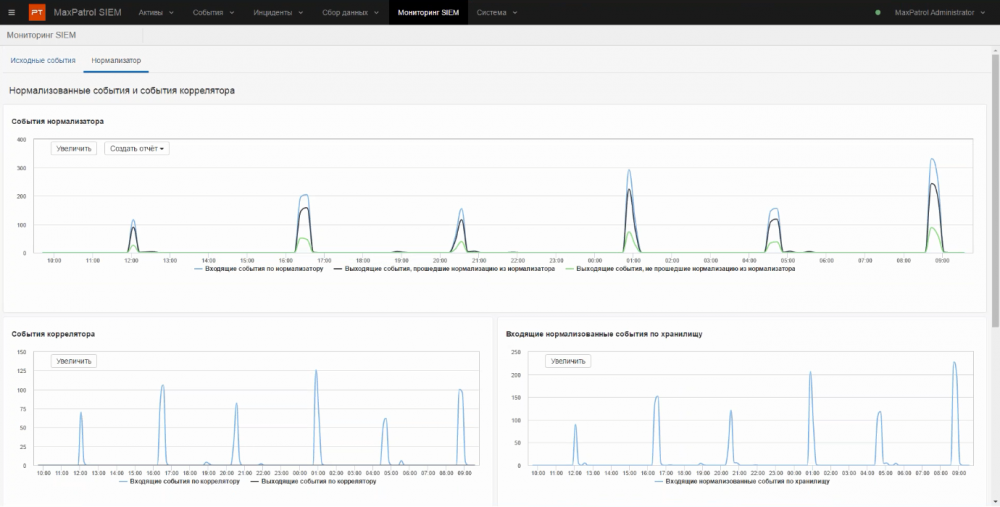

Раздел «Мониторинг SIEM» содержит ряд графиков для отслеживания состояния системы сбора событий. Графики отражают число полученных и обработанных событий от разных источников. Отдельно можно вывести информацию о количестве исходных событий и сравнить эти данные с числом нормализованных и отфильтрованных событий.

Рисунок 15. Мониторинг получения событий в MaxPatrol SIEM

Для выводимых графиков предусмотрены различные настройки и фильтрации — по узлам сети и группам активов, по заданиям сбора, типам событий и другие.

Выводы

Обработка событий безопасности с рабочих мест, серверов, сетевого оборудования и других узлов локальной сети — сложная задача, которая не может быть выполнена без автоматизации. Система мониторинга и корреляции событий информационной безопасности MaxPatrol SIEM версии 2.0 позволяет ИБ-администраторам взять под контроль функционирование всех защищаемых активов.

Продукт способен собирать события безопасности с устройств разных производителей и компьютеров, работающих под управлением большого числа операционных систем. Существенным плюсом MaxPatrol SIEM является возможность нормализации событий — разбора событий в журналах аудита и его представление в виде структурированного списка. Такой подход упрощает работу с событиями безопасности и значительно ускоряет поиск по событиям. С помощью управляемых правил корреляции и автоматического выявления инцидентов безопасности данный продукт обеспечивает высокую скорость реагирования на потенциальные проблемы в системе защиты. А со встроенной системой управления задачами расследования инцидентов и действия ИБ-персонала всегда упорядочены и систематизированы.

MaxPatrol SIEM можно использовать в инфраструктурах любого размера — хорошая производительность компонентов продукта и возможность его масштабирования позволяют подстроиться под любое количество узлов в сети и оптимально использовать аппаратные ресурсы для развертывания системы. Дополнительным плюсом для больших инфраструктур является поддержка ролевого доступа администраторов безопасности, с помощью которой можно обеспечить доступ к отдельным функциям продукта и контролируемым узлам для офицеров безопасности различных уровней.

Планы Positive Technologies на MaxPatrol SIEM амбициозны, развитие продукта ведется быстрыми темпами, в ближайшее время ожидается выход обновленной версии, а в целом Positive Technologies планирует планомерное расширение своей доли на рынке SIEM-решений. Мы будем внимательно следить за развитием данного решения и в будущем планируем подробно рассматривать новые версии MaxPatrol SIEM.

Достоинства:

- Модульность продукта, обеспечивающая высокую масштабируемость и производительность.

- Глубокая интеграция SIEM-системы со средством анализа защищенности MaxPatrol.

- Правила корреляции устойчивы к изменениям в ИТ-инфраструктуре.

- Готовность вендора подключить любой источник логов.

- Система нормализации событий, позволяющая реализовать поиск событий по различным структурированным данным.

- Поддержка кастомизации продукта заказчиком — возможность создания собственных фильтров событий, правил корреляции, профилей сбора и т. д.

- Система задач — возможность распределения инцидентов по сотрудникам, отслеживания статуса расследований и ведения рабочих процессов внутри SIEM-системы.

- Российский производитель, интерфейс и документация на русском языке, наличие в реестре отечественного ПО.

Недостатки:

- Меньшее (по сравнению с западными вендорами) число готовых коннекторов к целевым системам «из коробки» (решается с помощью специалистов компании Positive Technologies в рамках пилотов и технической поддержки).

- Отсутствие в текущей версии графического конструктора правил корреляции.

- Отсутствие эвристических механизмов анализа событий, механизмов глубокого анализа событий с поиском аномалий и других сложных технических методов обнаружения инцидентов.

- На момент написания обзора нет сертификата ФСТЭК (получено положительное сертификационное заключение, получение сертификата ожидается до конца 2016 года).